マルウェアでブラックアウトの衝撃 インフラを狙うサイバー攻撃を体験してみた(後編):潜入ルポ(2/3 ページ)

スマートシティの監視システムに連続攻撃

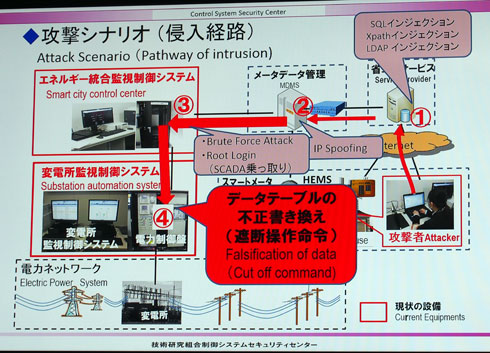

次に演習を体験したスマートシティの模擬システムは、制御センターから変電所の送電系統を集中管理できるように構成したもの。想定される主な脅威はシステムの乗っ取り、設定情報の改ざん、個人情報などの漏えいである。ここでの演習はサイバー攻撃が連続的に発生するというシナリオで行われた。

まずスマートハウスに住む攻撃者がインターネット経由で使用電力量等の情報を提供しているWebシステムをインジェクション攻撃によってハッキングし、管理者権限を盗み取る。攻撃者は奪った権限でメタデータを管理するシステムに接続し、IPスプーフィングの手口で通信内容を盗聴する。

次に盗聴した内容からスマートシティの中核となるエネルギー統合監視システムに不正アクセスし、ブルートフォース攻撃によって変電所システムにアクセスするためのIDとパスワードを盗み取る。このログイン情報を使って変電所システムにも不正アクセスし、送電系統の設定を不正に改ざんして大規模停電を発生させる。

制御センターでは停電の原因究明より復旧を優先させる。ただ、原因究明を後回しにしたことでサイバー攻撃による不正アクセス対策が講じられないままの状況だ。システムが復旧しても攻撃者は再度攻撃を行い、大規模停電をまた発生させることができてしまう。

このシナリオは予想し得る最悪の事態をストーリー化したもので、実際には堅牢とされるスマートシティのシステムに不正アクセスすることは限りなく難しいという。しかし、攻撃の可能性がゼロではないだけに、演習では最悪の事態にも対処できることを考慮している。

CSSCではスマートシティ関連システム全体の堅牢性を高めたり、内部不正を物理的なセキュリティ対策で抑止したり手法に加え、インシデント分析技術でサイバー攻撃やオペレーションミスなどの兆候をいち早く把握し、不測の事態を未然に防ぐための技術を研究しているとのことだ。

国内ではスマートシティを整備する計画するが幾つかある。特に電力に関しては2016年の電力完全自由化に向けてビルやマンション、家庭のエネルギー管理システムを活用する様々な事業が本格的にスタートしようとしている状況だ。国内外から多数の企業がこの分野に参入しており、CSSCはベンダー間でセキュリティ情報をどのように共有、活用していくかの検討も進めているという。

発電所が緊急停止!?

火力発電所訓練シミュレータは、主に機器故障などを訓練する目的で設置されている装置を再現したもの。CSS-Base6の装置は訓練用に大画面モニタを利用しているが、実際の装置は多数の小型モニタを用いるタイプが多いという。演習のシナリオではHMIの不正動作や2010年に発生した「Stuxnet事件」をもとに想定したマルウェアによる誤動作などを体験できる。今回はUSBメモリに混入したマルウェアによって設備稼働に支障をきたす様子を再現してもらった。

シナリオの設定は、2系統の重油ポンプ「A」「B」のうちBが保守作業中であり、ここに重油を流してはいけないというもの。制御システムの保守作業中にマルウェアが混入したUSBメモリを接続してシステムへマルウェアが侵入、制御ロジックが書き換えられてしまう。マルウェアの影響に気づかずAポンプを起動したところ、Bポンプにも重油が流れて現場にあふれ出し、発電所が緊急停止する。

これもスマートシティでの演習と同様に最悪の事態を想定している。制御ロジックの実行において厳密なチェックなどが行われるため実際にはほとんど起こり得ないものだが、決して起きる可能性がゼロというわけではない。

発電所のような非常に大規模な施設になると、こうしたセキュリティインシデントによる影響は計り知れないものになる。CSSCによれば、万一の人為ミスの可能性も含めてサイバーセキュリティ対策に不慣れな業務担当者の啓発や実務への効果において必要な取り組みだという。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- Palo Alto Networks製品にDoS脆弱性 再起動やサービス停止の恐れ

広域制御(スマートシティ)の模擬システム

広域制御(スマートシティ)の模擬システム スマートシティにおける演習のシナリオ。ステップ4までのケースは実際には起こりにくいというが、攻撃に使われる手口は情報システムでは既に常態化しているものばかりだ

スマートシティにおける演習のシナリオ。ステップ4までのケースは実際には起こりにくいというが、攻撃に使われる手口は情報システムでは既に常態化しているものばかりだ