Active Directoryの管理者アカウントに注意、不正使用で攻撃も

標的型攻撃でActive Directoryのドメイン管理者アカウントの認証情報が盗まれ、不正に使われているという。

» 2014年12月19日 19時36分 公開

[ITmedia]

JPCERT コーディネーションセンター(JPCERT/CC)は12月19日、Active Directoryのドメイン管理者アカウントが標的型サイバー攻撃などに使われる恐れがあるとして注意を呼び掛けた。国内組織での悪用も確認されている。

JPCERT/CCが確認したケースでは、攻撃者が組織の内部ネットワークへ侵入して長期間潜伏し、情報を盗み出すなどの不正行為を行う。攻撃者はActive Directoryのドメイン管理者アカウントの認証情報を盗み、アカウントのユーザーになりすまして横断的な攻撃活動をしているという。

Active Directoryを運用している組織では、人事異動や社員の退社などに伴って変更や削除などの措置が取られるものの、実際には未使用アカウントが放置されたり、権限が適切に割り当てられていなかったりするケースがある。その結果、管理者権限などを持つアカウントが多数存在し、このアカウントがサイバー攻撃者に悪用されてしまう。

なお、確認されたケースの多くは、ログの定期的な確認などによって検知できるものだったといい、JPCERT/CCはまずActive Directoryの認証ログやユーザー端末のイベントログ、ファイアウォールなどのネットワークのログを確認してほしいと呼び掛けている。

推奨される確認点と対策ポイントは次の通り。

管理者カウントの確認

- ログイン状況:使用していないはずのアカウントが使用されていないか

- 接続先: 管理者がログオンすることのないユーザー端末やサーバ、ドメインコントローラへのログオン/ログオン試行がないか

- 接続元端末:管理者アカウントの運用を行うことのない端末での管理者アカウントの使用がないか

- 使用している時間帯:休日や業務時間外の深夜、早朝など業務で使用されていない期間のアクセスがないか

- 操作内容:管理者アカウントの追加やポリシーの変更、イベントログの削除など想定していない操作が行われていないか

対策

- 管理端末や重要なサーバの OS やソフトウエアを最新の状態に保つ

- アカウントは必要最小限の権限のみを付与する

- 管理者アカウントには強固なパスワードを設定する

- 管理者アカウントを定期的に監査し、権限の見直しや不要な管理者アカウントの削除を行う

- 管理者での操作を行う際には、管理者以外のアカウントでログオン後、一時的に管理者アカウントとして作業を行う

- 一般端末から重要なサーバなどへのアクセスを制限する

- 管理者アカウントは、分離した管理セグメント上の端末などの信頼できる端末のみで使用する

- スマートカードを用いた多要素認証などの方法により、管理者でのログオンを制限、管理する

- 管理者でのログオンを行う端末や、ログオン先の端末をホワイトリストで管理する

- 「Administrator」ユーザーなどは、管理者アカウントであることが判断しやすく攻撃者に狙われやすいため、必要に応じて削除/無効化/名称変更する、管理者アカウントの使用状況を定期的に確認する

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

あなたにおすすめの記事PR

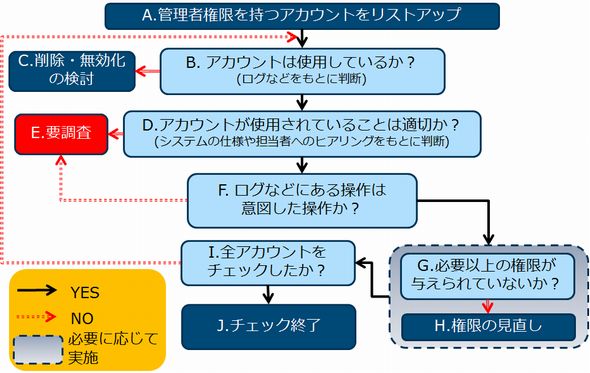

アカウントの確認フローの一例(JPCERT/CCより)

アカウントの確認フローの一例(JPCERT/CCより)