Shellshock攻撃続く、標的マシンのボット化も

「bash」シェルの脆弱性(Shellshock)を狙う攻撃が続いている。不正なPerlスクリプトを使って感染マシンを遠隔操作しようとする兆候も出てきた。

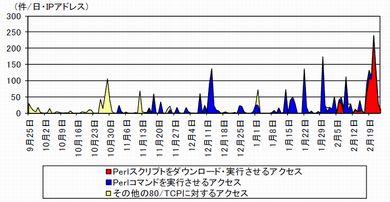

2014年9月に発覚したbashシェルの脆弱性(通称「Shellshock」)を狙う攻撃の勢いが衰えない。警察庁が2月25日に、この攻撃に関する第4報の注意喚起を行い、サーバ管理者などへbashの利用や攻撃を受けた可能性の有無などについて確認してほしいと呼び掛けている。

Shellshockは、LinuxなどのUNIX系OSのbashシェルに存在する脆弱性をついてアプリケーションの権限で任意のOSコマンドを実行できてしまう問題だ。bashシェルは特にLinux搭載製品で広く利用され、脆弱性が発覚した当初からNAS(Network Attached Storage)システムやサーバ管理ツールなどに対して、脆弱性の有無を調べたり、侵入を試みたりする不審な通信が継続的に観測されてきた。

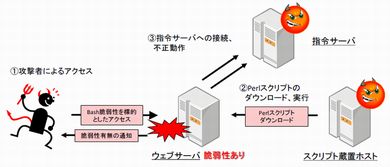

警察庁によれば、2月18〜24日にも脆弱性を抱えるWebサーバで不正なPerlコマンドを実行させることを狙った不正な通信が増加。さらに、攻撃者が対象のWebサーバにPerlスクリプトをダウンロード、実行させて兆候も現れた。このPerlスクリプトはWebサーバをIRCボットとして動作させるという。

ボット化されたWebサーバは、外部の指令サーバに対してポート6667/TCP、チャンネル名「#bash」で接続、指令サーバから攻撃命令を受け取り、別のシステムに対してDoS(サービス妨害)攻撃やポートスキャンを仕掛けたり、スパムメールを送信したりする恐れがある。Perlスクリプトは実行後に削除されるものの、削除されてもWebサーバがボットの動作を続ける場合もあるようだ。

攻撃の主な流れは以下の通り。

- Perlコマンドで脆弱性の有無を通知

- Perl スクリプトをダウンロード

- 当該Perl スクリプトの実行(指令サーバに接続したり、不正に動作したりする)

- 当該Perlスクリプトの削除

警察庁は、上記以外にも様々な攻撃が発生している可能性が高いとみている。該当するシステムがある場合は、外部とのネットワーク接続を直ちに遮断して詳細に調査し、セキュリティ対策を行ってほしいとしている。

関連記事

- bashの脆弱性を狙う不審な通信 再び増加で注意喚

- bashの脆弱性突く攻撃続く、SMTPボットネットも出現

- 10000/TCPポートスキャンに警戒、bash脆弱性で「Webmin」が標的か

- bash脆弱性を狙う攻撃止まず、対策実施が急務に

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃