不審メールを開く? 政府式サイバー演習のおかしなところ:萩原栄幸の情報セキュリティ相談室(1/2 ページ)

総務省の「CYDER」が実施された。サイバー演習は大切な取り組みだが、その模様を伝えるニュースから感じた残念なポイントについて解説しよう。

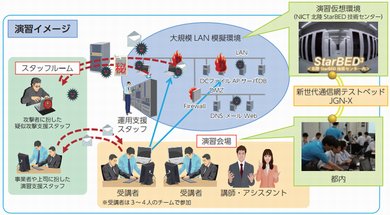

10月26日に総務省が今年度3回目の「実践的サイバー攻撃演習(CYDER)」を実施した。昨年までと違い、今回は日本年金機構での事象を参考に架空の「サイダー省」が標的型攻撃メールに襲われたという想定で、不審な通信内容などを解析して対策を講じるというものであった。

その模様を伝えるニュースを見て何かおかしな部分があるのと感じた。なお、あくまでニュースで見聞きした範囲での筆者の私見であることはあらかじめお断りしておきたい。

10月26日夜のNHKニュースによると、今回のCYDERには7つの省庁と日本年金機構が参加をしたという。今年上半期は企業への標的型メール攻撃が大幅に増えており、日本年金機構の問題としては「組織内で適切な対応をとられず大規模な情報流出を招いた」と指摘している。訓練では「標的型攻撃メールが届いたらどう対応すべきか」がテーマだった。まず「不審なメールが届いたら?」という設定があり、「不審なメールが届いた」という連絡を受けて担当者はどうすべきか――というシナリオでスタートしたそうだ。

これを聞いた筆者の率直な感想は、「どこか違うよねぇ」というものだ。何がおかしいのか。

クレームの付けようもないと思う読者も多々いらっしゃるだろうが、実はそもそもの視点が違うのだ。現場でセキュリティ対策を実践している人であれば、それが大きな抜け穴であると分かるだろう。最初にお断りしておくと、筆者はこの訓練自体を否定する意図は全くない。中央省庁や国内の大手ITベンダー各社が協力して実施することはすばらしいし、非常に重要なことだ。

訓練内容を見ても、「不審なメールが届いた」という通報での初期対応、確認事項や禁止事項の理解、組織全体への周知方法や注意喚起、専門部署への連絡方法などを解説している。決しておかしなものではないし、内容としても間違ってはいない。しかし現場主義の筆者としては、ある意味で本末転倒な部分があることに気が付いた。

おかしいよ、その前提

その前提とは、この実践演習では“素人”の職員がメールを開封して、その後に「このメールには不審な点がある」と「ちゃんと気が付いた」ということだ。リンクをクリックする・しないや、添付ファイルを開く・開かないについては議論になっていないようなので割愛する。

つまり、その職員が二日酔いで思考力を低下させていようが、上司の叱責で憔悴していようが、どんな状態にあっても、絶対に「不審なメール」だと気が付くのが前提になっている点だ。もし不審だと気が付かない場合は、そのまま何もなかったことになるのか。それとも、「気が付く」条件は大量に外部への通信の痕跡が見つかり、相当な個人情報や内部情報が外部に漏れてからなのだろうか。

現場ではどうか。筆者は何年も前からセミナーなどでお伝えしているが、本当に危険なメールには不審さが存在しないか、あっても希薄なので中々不審だと気が付きにくいのだ。一目で不審だと分かる文字化けや日本語表現のおかしなメールの多くは、アダルト系である。本当に危険なメールを送り付ける犯罪組織は優秀な人材を多数雇用し、標的の相手を確実にだますための手口を幾つも編み出してくる。今時の標的型攻撃メールであれば、普通にはまず気が付けないケースが多い。

それにも関わらず演習は、「不審なメールがある」と気が付いているという前提のシナリオになっている。

もちろん送信先やメールの内容を分析するのは、それはそれで価値のあることだが、攻撃への対応の焦点はそこではないはずだ。ましてや、それで日本年金機構のような失態を防げるとは到底思えない。攻撃の初動対応で、「不審なメールがある」という職員から通報をトリガーにしてしまうと、リスクマネジメント的にもまずい。

関連記事

【新シリーズ】 「不審なメールは開くな」というけど……サイバー攻撃メールの実態

【新シリーズ】 「不審なメールは開くな」というけど……サイバー攻撃メールの実態

情報セキュリティの専門家、そして生粋の“テクノロジーマニア”でもある萩原栄幸氏が、技術に裏側に潜むちょっとコワイ、知るとちょっとオトクな話題を紹介する新連載。第一回はサイバー攻撃に使われる「不審なメール」です。 標的型攻撃の事実が示すセキュリティ対策の“本当の誤解”とは?

標的型攻撃の事実が示すセキュリティ対策の“本当の誤解”とは?

「標的型攻撃に狙われるのは大企業」「多層防御だから心配ない」と考える企業が少なくない。だが対策を講じても、根底を誤ると失敗する。それは何か。 専門家も思わず開封してしまったなりすましメールや迷惑メール

専門家も思わず開封してしまったなりすましメールや迷惑メール

多くの人にとって身近なメールは、サイバー攻撃で最も使われる“道具”の1つ。実際に届いた「なりすましメール」や「迷惑メール」を紹介しつつ、思わず筆者も開封してしまったケースも交えて解説したい。 年金機構の情報漏えい、組織の問題点を探る

年金機構の情報漏えい、組織の問題点を探る

6月1日に約125万件もの情報漏えいを発表した「日本年金機構」。情報セキュリティなどの状況がどうだったのかについて考察してみたい。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい