不審メールを開く? 政府式サイバー演習のおかしなところ:萩原栄幸の情報セキュリティ相談室(2/2 ページ)

あえてこの演習の前提を考えるとすれば、まず専門家が不審(と思われる)メールを、例えばサンドボックス環境の中で開封し、その挙動の全てをトレースしてウイルスに感染するまでの状況を分析するということなら、あり得る内容だろう。

演習の対象はシステム管理者とのことだが、実際の攻撃は素人に近い管理者や一般職員が対象になってくるので、本来なら演習のような対応方法ではなく別の防御層でガードすべきである。もしガードができないなら、「不審メール」だと気が付かないままに添付ファイルを開いたり、リンクをクリックしたりしてマルウェアに感染することを前提に考え、万一感染しても影響がほかのコンピュータへ拡散しない仕組みを講じないといけない。

作業者自身が「不審だ」と気が付けばそれに越したことはない。作業者自身が気が付けなくても、システムでそこを補うことができなければ、単なる「人力ガードシステム」しか存在しない。この辺を肌身で感じ取れる演習なら、とても良い経験につながる理屈を知り、演習で体感して、自分の省庁の防御に備えるということだ。演習で守るべき対象システムについては分からないが、一般的には次のポイントがある。

- 対象システムにおける「検知」がどう実装され

- 汚染されたパソコンの「隔離」をどう行い

- 感染メールの特定とウイルス駆除の対応

当然ながら最も大事なのは、一人ひとりの職員が普段から注意深く普段の作業を行い、少しでもおかしさを感じたメールはすぐに管理部門へ報告することだ。職員が間違った報告をしても、絶対にとがめるようなことをしてはいけない。ペナルティを課すと、誰も報告しなくなってしまうだろう。

セキュリティシステム全体としても、メールを自動的にスキャンするのは当たり前として、可能ならサンドボックス内で挙動を隅々まで分析してから配布してもいいかもしれないし、実際にそうしているシステムもあるのではないだろうか。そうすることで、リンク先や添付ファイルの中身まで詳しく把握できる。

官公庁ならそこまで実践しつつ、やはり最後の対策ポイントは人だと考え、「十分に気を付けてね」というレベルを前提に、今回の演習を実施したのだとしたら、それはよいことだ。もしくは、「未知の脆弱性を突く想定外の標的型攻撃メールならシステムだけでは防げない」として、人力防御をこの演習で実施している――のであれば問題はない。

もちろん予算的に理想的な対策を講じられないなら、できないでもいい。次善の策はいくらでもあるので、ツールやシステムの導入を予算内で行い、最も重要な職員への教育を徹底的に実施した方が効果的なはずだ。

注意すべきは、「不審なメールは開かない」を前提にした対策では「不審なメールの見つけ方」という別の視点が惹起されてしまい、「不審メールとは何か」と、変な方向に議論が向かう。そして「発見できなかった職員はダメ」とレッテルを貼られてしまう恐れがあるのだ。

少なくとも筆者が一般職員なら、完璧に「不審なメールは開かない」という作業を行う自信はない。攻撃側もバカではないし、もしかすると、IPAの不審なメールの見分け方を参考にそれをスルーする方法を編み出しているかもしれない。演習を実施する側は、これらについては「当然考慮しています」と言われると思う。筆者の懸念が「下手の考え休むに似たり」だと思いたい。

萩原栄幸

日本セキュリティ・マネジメント学会常任理事、「先端技術・情報犯罪とセキュリティ研究会」主査。社団法人コンピュータソフトウェア著作権協会技術顧問、CFE 公認不正検査士。旧通産省の情報処理技術者試験の最難関である「特種」に最年少(当時)で合格。2008年6月まで三菱東京UFJ銀行に勤務、実験室「テクノ巣」の責任者を務める。

組織内部犯罪やネット犯罪、コンプライアンス、情報セキュリティ、クラウド、スマホ、BYODなどをテーマに講演、執筆、コンサルティングと幅広く活躍中。「個人情報はこうして盗まれる」(KK ベストセラーズ)や「デジタル・フォレンジック辞典」(日科技連出版)など著書多数。

関連記事

【新シリーズ】 「不審なメールは開くな」というけど……サイバー攻撃メールの実態

【新シリーズ】 「不審なメールは開くな」というけど……サイバー攻撃メールの実態

情報セキュリティの専門家、そして生粋の“テクノロジーマニア”でもある萩原栄幸氏が、技術に裏側に潜むちょっとコワイ、知るとちょっとオトクな話題を紹介する新連載。第一回はサイバー攻撃に使われる「不審なメール」です。 標的型攻撃の事実が示すセキュリティ対策の“本当の誤解”とは?

標的型攻撃の事実が示すセキュリティ対策の“本当の誤解”とは?

「標的型攻撃に狙われるのは大企業」「多層防御だから心配ない」と考える企業が少なくない。だが対策を講じても、根底を誤ると失敗する。それは何か。 専門家も思わず開封してしまったなりすましメールや迷惑メール

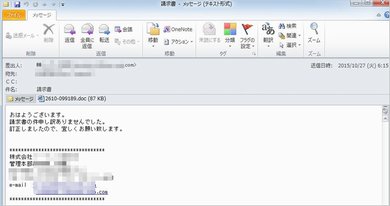

専門家も思わず開封してしまったなりすましメールや迷惑メール

多くの人にとって身近なメールは、サイバー攻撃で最も使われる“道具”の1つ。実際に届いた「なりすましメール」や「迷惑メール」を紹介しつつ、思わず筆者も開封してしまったケースも交えて解説したい。 年金機構の情報漏えい、組織の問題点を探る

年金機構の情報漏えい、組織の問題点を探る

6月1日に約125万件もの情報漏えいを発表した「日本年金機構」。情報セキュリティなどの状況がどうだったのかについて考察してみたい。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃