インシデント対応ってムズカシイ? NISSAY IT CSIRTの経験に学ぶヒント:企業CSIRTの最前線(3/3 ページ)

収束と監視をどうするか

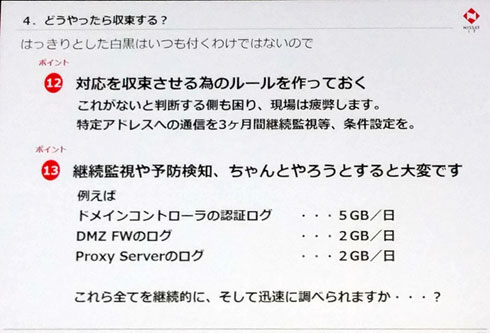

シナリオ(4)の「収束」は、インシデント対応において最も大変な段階だという。調査や分析を徹底しても、侵入経路などを含めてインシデントの全容を確実に解明することは難しく、しかも速やかに収束に向けた作業を進めないといけない。「インデントが収束した」と正確に判断することが難しいため、一定の基準をもって判断していく。

小澤氏は、「例えば、特定のIPアドレスへの社内からの通信を3カ月間監視して、何もなければ収束とみなすというように、スムーズに判断できるルールを設けておくことが必要になる」と解説している。

封じ込めたはずのインシデントが再発していないか、新たなインシデントが発生していないかを把握するには、組織内にセンサの目を張り巡らせ、様々なログも頼りに監視を強化していくしかない。継続的な監視がインシデントの予防にもつながる。

インシデントの予防もまず経験から

しかし、インシデントの検知できめ細かく組織内を監視するには、大量のログの取得・保管が避けられない。1つの監視ポイントだけでも1日に数Gバイトものログが発生し、その日数に応じて増えていく。蓄積された膨大なログから、インシデントに関連するログデータを検索で探し出したり、複数のデータの関係性を分析したりすることも非常に手間がかってしまう。

こうした課題に対して小澤氏は、「まずはExcelやgrepなどの身近な方法で汗をかきながら監視や分析について経験してみるべきだろう」とアドバイスする。セキュリティ関連ログの分析やレポーティングなどの機能を持つ「SIEM」製品もあるが、「SIEMの導入には要件が必要。その要件が何かは、自社で経験しておかないと分からない」という。

また、外部のセキュリティ監視サービスを活用する手もあるが、検知されたインシデントにどう対応するのかといった主体的な判断が必要になってくる。CSIRTは決してインシデントが発生した時にだけ機能するものではなく、普段からインシデントに備えるための存在でもある。有事や平時を問わずCSIRTが適切に機能できるには主体性を持ち、自社に足りない部分を補える外部の専門機関やCSIRTとの円滑な関係を築いておくことも大切だ。

小澤氏は、「CSIRTをつくるための特別なことは必要ない。名ばかりのCSIRTでもまずは始めてみて、レベルアップしていけることが大切。今までの取り組みの延長として、地道に、持続的に運用していただきたい」と述べている。

関連記事

「サイボウズ式」CSIRTの構築と機能を維持するポイントは何か?

「サイボウズ式」CSIRTの構築と機能を維持するポイントは何か?

クラウドやグループウェアでおなじみのサイボウズだが、CSIRTや脆弱性対策など様々な活動も積極的に展開している。CSIRTの構築やセキュリティインシデント対応での経験、機能する体制を維持していくためのヒントを聞いた。 自前でのインシデント対応は困難、企業間で広がるセキュリティ連携の動き

自前でのインシデント対応は困難、企業間で広がるセキュリティ連携の動き

セキュリティの脅威へ企業が単独で対応するのはもはや不可能と言われ、企業の枠を超えてセキュリティ対策で連携する動きが広がり始めた。企業間で連携する意義やポイントは何か――。 怪しい動きは自社でも調査 大成建設に聞くセキュリティの取り組み

怪しい動きは自社でも調査 大成建設に聞くセキュリティの取り組み

昨今のセキュリティ対策ではサイバー攻撃などのインシデント(事故や事件)へ迅速な対応をできることが強く求められている。大成建設はそのためのチーム「T-SIRT」を2013年に結成した。T-SIRT誕生の経緯や日々の活動とはどのようなものか――。 脅威から機密情報を守り抜くEMCの社内セキュリティ実践

脅威から機密情報を守り抜くEMCの社内セキュリティ実践

最先端技術や重要な顧客などの情報を狙う脅威に日々どう対応すれば良いのか。EMC最高セキュリティ責任者のデーブ・マーティン氏は、情報の収集・分析・活用が重要だと説く。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- Palo Alto Networks製品にDoS脆弱性 再起動やサービス停止の恐れ