Juniperのバックドアにログイン試す動きが急増、Ciscoも調査開始

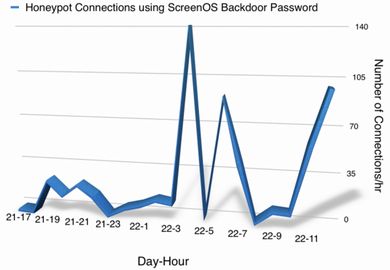

ScreenOSに仕込まれていたバックドア用のパスワードを使って、おとり用のデバイスにログインしようとする動きが急増しているという。

米Juniper Networksのファイアウォールに搭載されている「ScreenOS」にバックドアやVPN暗号解除の脆弱性が見つかった問題で、米セキュリティ機関のSANS Internet Storm Centerは12月22日、このバックドアからおとり用のデバイス(ハニーポット)にログインしようとする動きが検出されたと伝えた。Cisco SystemsはJuniperの問題発覚を受け、自社製品についても調査に乗り出した。

SANSは先に、ScreenOSのバックドア用のパスワードが20日に公開されたと伝えていたが、その後このパスワードを利用して、SANSが仕掛けたハニーポットにログインしようとする動きが急増しているという。

一方、Ciscoは21日のブログで、「Juniperの製品に見つかったような不正なコードの痕跡は、Ciscoの製品には存在しない」と強調した。その上で、Juniperと同様の「悪意ある改ざん」が行われていないことを確認するために自らの判断で調査に乗り出すことを決めたと説明。さらなる侵入テストやコードの検証を行って、脆弱性などが見つかれば同社のポリシーに従って公表するとした。

この問題ではJuniperが17日、ScreenOSに不正なコードが見つかったと発表して脆弱性修正のためのパッチを公開した。不正なコードが混入した経緯については、米国家安全保障局(NSA)関与説や、中国やロシアなど外国政府の関与説が取りざたされている。

米ニュースサイトのInterceptは24日、英情報機関のGCHQがNSAの協力を得て、Juniper製ファイアウォールの脆弱性を密かに悪用する手段を確立していたことを示す2011年2月の極秘文書が存在すると伝えた。

関連記事

Juniper製品のバックドア用パスワード公開、SANSが警戒レベル引き上げ

Juniper製品のバックドア用パスワード公開、SANSが警戒レベル引き上げ

ScreenOSに仕込まれていた「バックドア」のパスワードが公開され、簡単に悪用できてしまう状態になった。 JuniperのファイアウォールにVPN通信解の脆弱性、政府機関の関与説も

JuniperのファイアウォールにVPN通信解の脆弱性、政府機関の関与説も

脆弱性を悪用されればNetScreenの管理者権限を取得され、VPN接続を介したトラフィックを解読されてしまう恐れがある。米国家安全保障局(NSA)関与説や外国政府関与説も浮上している。 Shodanで調べよう、PLCを狙う不審なアクセスへの備え

Shodanで調べよう、PLCを狙う不審なアクセスへの備え

産業制御システムを標的にした不審な通信への注意喚起が相次いでいます。インターネットに公開された機器を検索できるサービスの悪用が懸念され、自社システムが公開されているかどうかをぜひ確認してください。 Cisco製品に深刻な脆弱性、特権アカウントにデフォルトの固定パスワード

Cisco製品に深刻な脆弱性、特権アカウントにデフォルトの固定パスワード

「Unified CDM」では特権アカウントにデフォルトの固定パスワードが設定され、リモートの攻撃者がシステムを完全制御できてしまう恐れがある。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを