1818件の攻撃メールの中に35件の標的型――2016年4〜6月期の動向

企業が受信した攻撃メールの大半は無差別に狙うばらまき型だったものの、35件の標的型が確認された。セキュリティシステムの検知を逃れる細工も確認されている。

情報処理推進機構(IPA)は7月29日、2016年4〜6月期に「サイバー情報共有イニシアティブ(J-CSIP)」を通じて企業や組織と共有したセキュリティ脅威動向などの状況を発表した。大量のばらまき型攻撃メールが確認されたが、その中に巧妙な手口の標的型攻撃メールが見つかっている。

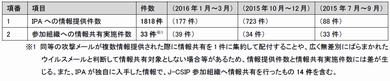

J-CSIPは、IPAと重要産業や重要インフラ関連の企業・組織の間でサイバー攻撃などの情報を共有する仕組み。期間中にIPAから参加組織に提供・共有した情報は1818件で、前四半期の177件から激増。1818件のうち1584件が日本語によるばらまき型メールとなっている。

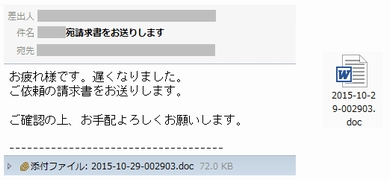

ばらまき型メールは、2015年秋頃から継続的に出回っており、2016年4〜6月期は日本郵政やヤマト運輸など、実在する組織から送信されたように見せかけ、ウイルスファイルを添付して送り付ける攻撃が横行した。件名には「残高」「ご確認をお願い致します。」「状況一覧表」「製造依頼」などと付けられ、本文は簡潔で受信者に違和感を与えない文章が記されているなど、手口が洗練化している。

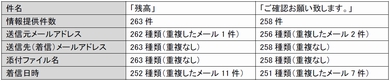

IPAでは、件名に「残高」「ご確認をお願い致します。」とあったる522件のメールについて分析。件名は同じながら、ほぼ全てのメールで送信元アドレスや添付ファイル名などが異なっていた。多数の送信元アドレスで日本人の姓名やインターネットサービスプロバイダー名が使われており、攻撃者は日本でよく使われるアドレスのパターンや、日本人特有のやり取りの仕方などを理解した上で、メール攻撃を実行していることがうかがえるという。

また、確認された35件の標的型の攻撃メールでは、zip形式で圧縮した添付ファイルの中に解凍パスワードを記載したテキストファイルや、さらにrar形式の圧縮ファイルを入れているものが見つかった。これらは手作業で中身を確認するなどの対応が必要なことから、セキュリティシステムによる検知を逃れるための細工とみられている。

この他にも、有名なオンラインストレージサービスのドメインに似せたURLをメールに記載して受信者にクリックさせようとする手口や、文書ファイルにぼかした画像を貼り付けて「確認するためにはOfficeのマクロ機能を有効にして」と促し、受信者に不正なマクロを実行させてウイルスに感染させたりする手法もあった。

35件の標的型メールのうち33件では国内ドメインのフリーメールサービスのアドレスが使われていた。

関連記事

トロイの木馬に感染する注文や金銭確認メールに注意を、添付ファイルも偽装

トロイの木馬に感染する注文や金銭確認メールに注意を、添付ファイルも偽装

巧妙な日本語で荷物の発注や管理費、振り込みなどの確認内容になりすます攻撃メールが多数出回っている。拡張子が偽装された添付ファイルを開くと、不正プログラムに感染する恐れがある。 サイバー攻撃の情報共有が四半期で8倍増、メール手口が巧妙化

サイバー攻撃の情報共有が四半期で8倍増、メール手口が巧妙化

IPAや業界グループがサイバー攻撃情報を共有する「J-CSIP」では2015年10月〜12月に700件以上の情報が提供され、同年7月〜9月期の88件から大幅に増加した。 ウイルス付き攻撃メール(?)を受け取った件

ウイルス付き攻撃メール(?)を受け取った件

思わず添付ファイルを開きそうでした……。 新手の標的型メール、検出回避にWordの正規機能を悪用

新手の標的型メール、検出回避にWordの正規機能を悪用

Wordの標準機能を使って不正サイトに接続させる手口を使った標的型攻撃メールが見つかった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散