第2回 紙とペンで見つけていくセキュリティ対策の落とし穴:現場エキスパートに学ぶ実践的サイバー攻撃対策塾(1/2 ページ)

いくら効果的なセキュリティ対策であっても万全なものは存在しない。今回は標的型攻撃対策の「多層防御」において陥りがちな対策の“抜け・漏れ”を見つけていく方法を紹介する。

標的型攻撃対策に限らず、サイバー攻撃全般に言えるが、セキュリティソリューションを一つ導入すれば万全ということはない。セキュリティは、1つの防御策を突破されても次の攻撃ステップでチェーンを断ち切るという「多層防御」の考え方が必要だ。前回取り上げた「サイバーキルチェーン」と併せて、今回もセキュリティの本質について考えていきたい。

“セキュリティの迷子”にならないために

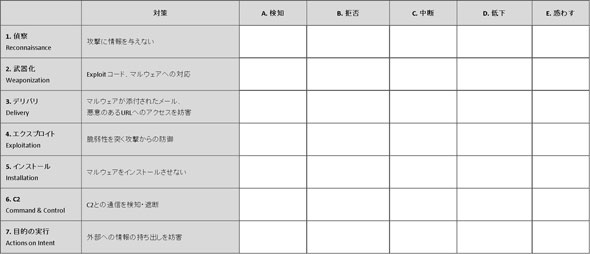

サイバーキルチェーンを理解できたなら、いよいよセキュリティの実践と行きたいところだが、多くの担当者はここで“セキュリティの迷子”になってしまう。Webセキュリティの世界に限っても広く、深く、そして何層にも重なり合っている。そのため、かなりの経験者でない限り、「何から手をつけて良いか分からない」という状況に陥りがちだ。対策の全体像を把握しないままソリューションを導入しても、抜け、漏ればかりのザルのような防御になってしまい、本来の目的を達成することは難しい。そこで、”セキュリティの迷子”にならないよう、現場では以下のような表が用いられている。

これは多層防御を「見える化」するテンプレートの一例だ。必ずしも全ての欄を記入する必要はないが、多く埋まっているほど安全性は高まる。とはいえ、表に何を記入すべきか、迷ってしまう方もいるかもしれない。そこで、本稿では「ある企業が標的型メール攻撃を受け、個人情報が流出した」というケースを想定し、テンプレートの利用法を解説する。

標的型メール攻撃の典型例

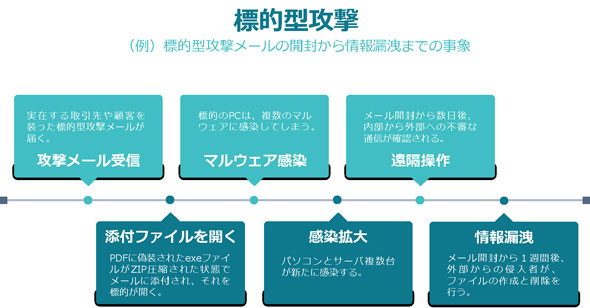

本ケースではサイバー攻撃から情報流出まで、以下の時系列で発生したとする。

まずは「デリバリ」だ。標的型攻撃メールは、日常的にやり取りするメールを装って送信されることが多い。攻撃者は予め標的を入念に「偵察」している場合もあり、送信元や文面を実在する取引先であるかのように偽装するケースも少なくない。

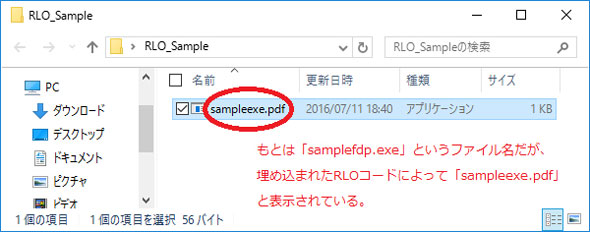

今回の例では、PDFに偽装されたexeファイルがマルウェア感染の起点となった可能性がある。偽装というと、なにやら複雑なもののように思われるかもしれないが、仕組みは至ってシンプルだ。ファイル名にRLOコード(「ここから先は右から左に読む」というunicode制御文字)を利用し、拡張子が.pdfであるかのように見せかけているに過ぎない。

見かけはシンプルだが、わざわざZIP圧縮したファイルを添付するなど、手口は巧妙だ。受信者がファイルを開いた瞬間、エクスプロイトコードが実行され、マルウェアがインストールされる。バックドア型マルウェアが仕込まれていた場合は感染拡大に向けて横展開が行われ、PCとサーバ複数台が感染してしまうということもある。その後、不審な通信が検知されたものの、その時には既に攻撃者によってC2(Command & Control:遠隔操作)が行われ、情報が持ち出されてしまったと考えられる。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに