BINDの脆弱性を狙う攻撃発生を確認、警察庁も注意喚起

警察庁の定点観測システムでBINDの脆弱性を抱えたシステムを狙う無差別攻撃が確認された。

DNSサーバソフト「BIND 9」の脆弱性悪用を狙う無差別攻撃が確認されたとして、警察庁は10月5日、DNSサーバの管理者などに攻撃への警戒と更新版の早急な適用を呼び掛けた。3日には情報処理推進機構(IPA)も警戒情報を発表するなど、対応が急がれる。

BIND 9のバージョン9.0.x〜9.8.x、9.9.0〜9.9.9-P2、9.9.3-S1〜9.9.9-S3、9.10.0〜9.10.4-P2、9.11.0a1〜9.11.0rc1には、DoS(サービス妨害)攻撃につながる脆弱性が存在。これを修正した更新版の9.9.9-P3、9.10.4-P3、9.11.0rc3、9.9.9-S5が、9月27日に米Internet Systems Consortiumからリリースされた。

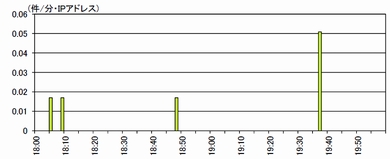

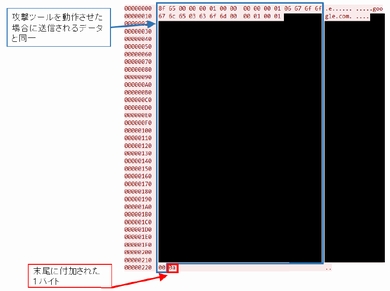

警察庁によると、10月4日午後6時以降に同庁の定点観測システムで、この脆弱性を標的としたアクセスを観測。53/UDPポートをあて先に細工されたDNSリクエストを送信するもので、ネット上に公開された攻撃ツールの動作内容に酷似していたという。このアクセスでは、ツールの攻撃内容に加えて末尾に1バイトのデータが付加されていた。

同庁の検証では、このアクセス内容によるリクエストを受信しても脆弱性の影響を受けるBINDが異常終了してしまうことが判明。このことから、脆弱性を抱えたシステムへの無差別な攻撃活動と推測している。また、発信元のIPアドレスは全て異なり、通常のアクセスにおいてはありえないプライベートアドレスが発信元になっているアクセスも存在するため、IPアドレスが詐称されている可能性もあるという。

DNSサーバの管理者に対し同庁は、運用中のBINDのバージョンが脆弱性の影響を受けるかどうかを確認し、受ける場合は更新版にアップデートしてほしいと呼び掛けている。対策を検討する場合は、以下の点にも留意してほしいとアドバイスしている。

- キャッシュDNSサーバおよび権威DNSサーバ(DNSコンテンツサーバ)の双方がこの脆弱性の影響を受けること

- 設定変更などによる一時的な回避策はなし

- 「allow-query」などにより特定の発信元IPアドレスからのリクエストのみを許可する設定にしていても攻撃回避は不可。BINDの設定に依存したアクセス制限による回避策は実施しないこと

- 脆弱性悪用は単一のUDPパケットで実現可能であり、発信元IPアドレスも容易に詐称可能。ファイアウォールなどで発信元IPアドレスによるアクセス制限を実施しても、詐称によって回避される可能性がある

- DNSサーバの機能を実装するためにBINDが組み込まれている機器が存在するため、製品開発元から対策方法など公表されていないか確認すること

関連記事

「BIND 9」の更新版公開、DoSの脆弱性に対処

「BIND 9」の更新版公開、DoSの脆弱性に対処

悪用されればサービス妨害(DoS)攻撃を仕掛けられる恐れがあるとして、米セキュリティ機関のUS-CERTも更新版の適用を呼び掛けている。 「BIND 9」の攻撃コード公開、IPAが緊急更新を呼び掛け

「BIND 9」の攻撃コード公開、IPAが緊急更新を呼び掛け

DNSサーバソフト「BIND 9」の脆弱性を突く攻撃実証コードの存在が確認された。 医療機器に脆弱性、糖尿病患者に不正な薬剤投与が可能に

医療機器に脆弱性、糖尿病患者に不正な薬剤投与が可能に

近くにいる攻撃者が遠隔操作でシステムを操作して不正なインスリン注入を誘発させ、低血糖症を起こさせることもあり得るという。 サイバー攻撃メールの81%は非公開アドレスに着弾――警察庁統計

サイバー攻撃メールの81%は非公開アドレスに着弾――警察庁統計

2016年上半期のメール攻撃は1951件あり、「ばらまき型」以外の攻撃の占める割合が2倍近くに高まった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?