標的型攻撃対策は感染を前提に――IPAのサイバーレスキュー隊が活動報告

IPAのサイバーレスキュー隊「J-CRAT」が2016年上半期に対応した標的型攻撃事案は68件に上り、以前から提唱されている対策の実施が重要だと報告した。

情報処理水市品機構(IPA)は10月28日、標的型サイバー攻撃の相談や対応にあたるサイバーレスキュー隊「J-CRAT」の2016年上半期の活動状況を報告した。マルウェア感染を前提とする対策の必要性を呼び掛けている。

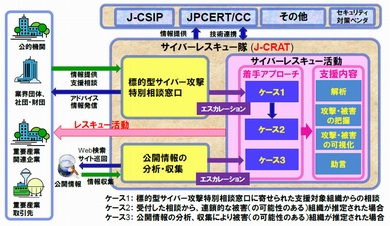

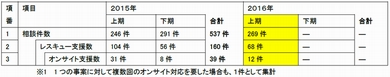

J-CRATは2014年に発足した組織で、IPAが設置する「標的型サイバー攻撃特別相談窓口」に寄せられた相談に応じるほか、オンサイトを含む有事の対応支援を行う。2016年上半期は269件の相談があり、レスキュー支援したケースが68件、オンサイト対応したケースが12件だった。レスキュー支援は企業(27件)や社団法人・財団法人(19件)が目立つ。

相談内容では、宅配便や銀行からの通知を装う「ばらまき型」メールの添付ファイルでオンラインバンキングトロイやランサムウェアなどに感染させるもの、また、学術・開発研究機関を中心に「人事異動」「同窓会」などの件名があるメールで情報搾取型のマルウェアを侵入させるといった手口が多いという。

「ばらまき型」メールの添付ファイルには、外国語文章によるものではJavaScript(.js)、日本語文章では実行形式(.exeなど)を圧縮している場合が多かったという。情報搾取型のマルウェアでは遠隔操作機能を持つ「ZACOM3」が検知され、2014年頃から国内や台湾で検知されるものと類似性が認められるとしている。

活動実績を踏まえてIPAは、マルウェア感染を前提に標的型対策を講じるべきとし、ログを利用した検知や調査方法の整備、セキュリティ情報を組織間で共有する活動への参加が重要になると指摘。ITシステムの構成を把握し、ファイアウォールやプロキシサーバでの適切な設定、不審なメールな受信した時の対応手順の整備、インシデント発生時の組織的な対応体制の確立など、危機管理対策として取り組むべきだとした。

特にログ活用は、ファイアウォールやプロキシサーバのログにマルウェア通信などの痕跡が残る場合があり、通常時に出力されるログを把握した上で定期的に調査を行い、通常とは異なる不審なログを見つけ出せるようにする。ログはシステムによって形式や種類などが違うため、ログ調査を繰り返しながら組織に合わせた調査方法を確立することが望ましいとアドバイスしている。

DNSサーバのログも、名前解決の記録と不正通信先リストとの照合することでマルウェア感染状況の把握や原因究明に役立つとし、ファイアウォールなどと組み合わせて、採種に必要なログの種類や期間などを定めるべきという。

標的型攻撃への対応では、相談内容や手口など特徴の情報の利用が早期の検知や被害抑止の行動につながるため、IPAは情報共有の“輪”を広げることが必要不可欠だとする。社会全体でサイバー攻撃への対応能力を向上していくためにも、セキュリティ情報の共有活動へ積極的に参加してほしいと呼び掛けた。

関連記事

IPA確認の標的型メールは1年半ぶり100件超、「攻撃者X」の活動再び?

IPA確認の標的型メールは1年半ぶり100件超、「攻撃者X」の活動再び?

確認された攻撃メールは、四半期ベースでは2015年4月以降に20〜30件程度で推移していたが、2016年7月〜9月期は123件と急増している。 IPAのサイバーレスキュー隊、多数の組織で攻撃対応を支援

IPAのサイバーレスキュー隊、多数の組織で攻撃対応を支援

2014年7月に発足した「J-CRAT」の活動成果を報告。標的型攻撃の被害に遭った多数の組織で対応支援を実施したという。 IPA、標的型サイバー攻撃対策の新部隊を正式発足 国家防衛の一翼に

IPA、標的型サイバー攻撃対策の新部隊を正式発足 国家防衛の一翼に

標的型サイバー攻撃に狙われた官民の組織に対する早期支援にあたり、連鎖型攻撃の遮断に注力する。 企業への標的型攻撃、31カ月続くケースも

企業への標的型攻撃、31カ月続くケースも

重要企業に対する標的型サイバー攻撃では特定の攻撃者が長期にわたってしつこく攻撃している実態が分かった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい