第35回 いまIoTで”コンシューマー向け機器”が危ない理由:日本型セキュリティの現実と理想(2/3 ページ)

コンシューマー向け機器の現状とは?

コンシューマー向け機器は、家庭を含むさまざまなところでIoT化している。この機器は誰にも管理されず、放置されているということが大きな問題になっている。しかも、家庭のインターネット接続環境で強固なセキュリティ対策がなされていることは非常に少ない。しかし筆者は、このこと自体が大きな社会問題と訴えるつもりは全くない。

インターネットユーザーが数億〜数十億人として、それらの全てユーザーの対策を強固にすべきなどといっても現実的ではないし、守るべきものが明確になっていない状態で何らかのセキュリティ対策をしても、迅速な障害復旧への影響や情報活用を阻害するリスクの方が高いということもあり得る。しかも、攻撃者にとってコンシューマー向け機器への攻撃がどれほどメリットあるものかということも判然としないのが現状である。

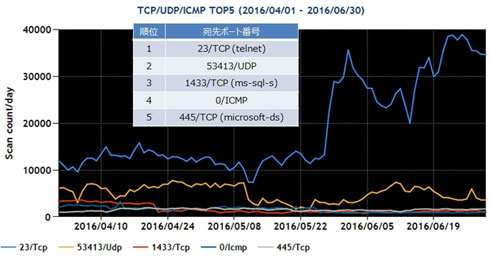

ただ、コンシューマー向けの機器がなんらかの攻撃を受けている現実を裏付ける資料が幾つかある。その1つがJPCERTコーディネーションセンター(JPCERT/CC)が公開している以下の「インターネット定点観測レポート(2016年4〜6月)」だ。

JPCERT/CCは、インターネットを介して発生する侵入やサービス妨害などの「コンピュータセキュリティインシデント」(インシデント)について、国内に関する報告の受け付け、対応の支援、発生状況の把握、手口の分析、再発防止のための対策の検討や助言などを技術的な立場から行う組織だ。ここが日本中のセキュリティインシデント全体をとりまとめているといっていいだろう。

そのJPCERT/CCが公開しているこのレポートには、2016年4月〜6月に国外から国内への通信を通信ポート別に解析した結果がある(上図参照)。これを見ると、常にポート23番への通信がトップであり、5月から拡大していることが分かる。

このポート23番は、標準設定の場合ならtelnetの通信だ。telnetは、手元にあるマシンと同じように遠隔のマシンを操作するための通信の仕組みであり、この仕組みを使うと、ネットワークを経由してそのマシンを操作できる非常に便利なものだ。しかしtelnetは、インターネットよりはるかに古い、コンピュータ草創期からある仕組みだ。そのため、インターネットでの利用を想定したものではなく、ログイン時にIDとパスワードが暗号化されずにネットワーク上を流れるという大きな欠点を抱えており、内部ネットワーク以外での利用には適していない。

つまり、一般的な運用でインターネット越しにこのtelnetを利用することはまずありえない。このtelnetへの通信が非常に多いというのは、世界から国内にある機器への攻撃がtelnetへ集中的に向けられていることを示しているといえるだろう。

外部からこのtelnetの操作ができるということは、その機器が悪意をもった第三者にもほぼ自由に操作されることになり、アクセスされる側としては死活問題になる。そのため、本来なんらかの接続制限や守るべき対策が施されてなくてはならない。

関連記事

第34回 IoTセキュリティが日本の国家戦略の要になる理由

第34回 IoTセキュリティが日本の国家戦略の要になる理由

IoTは現実世界の生活を大きく変革するものであり、日本は国家戦略の要として推進しようとしている。今回は、その国家戦略や団体の動きから、IoTの推進とセキュリティ全体の現状を紹介してみたい。 第33回 ハニーポットが示した「野良IoT」の脅威

第33回 ハニーポットが示した「野良IoT」の脅威

IoTは世の中を大きく変える可能性を持っているが、そのセキュリティ対策は部品レベルで考えなければならない課題だ。今回はIoTの具体的な脅威の実情について、横浜国立大学の研究をもとに考察する。 第32回 部品の数だけ必要なIoTのセキュリティ

第32回 部品の数だけ必要なIoTのセキュリティ

「モノのインターネット」と称されるIoT(Internet of Things)が話題だが、その一方で「普及の鍵はセキュリティ」という話も良く聞くようになった。今回はIoTの将来で必ず問題になるとされるセキュリティの脅威について考えたい。 第31回 「ポケモンGO」まで来たITの進化とその先にあるIoTの衝撃

第31回 「ポケモンGO」まで来たITの進化とその先にあるIoTの衝撃

各種メディアをにぎわしているIoTは、日本も国を挙げて推進しようとしているほどの大きな潮流となりだした。今回から何度かにわたって、セキュリティはもちろん、このIoTの本質や課題、その将来性などを記す。まずはIoTの本質から考察したい。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃