IoTマルウェア「Mirai」に新たな亜種、Windowsに感染して拡散攻撃

IoT機器をボット化してしまうマルウェアの「Mirai」の新たな亜種は、感染したWindowsマシンを踏み台にして、ボット化できるIoT機器を探索できてしまうという。

トレンドマイクロは2月14日、IoT機器をボット化してサイバー攻撃の踏み台に悪用するマルウェア「Mirai」の新たな亜種を確認したと発表した。Windowsに感染し、ボット化させるIoT機器の探索などができるという。

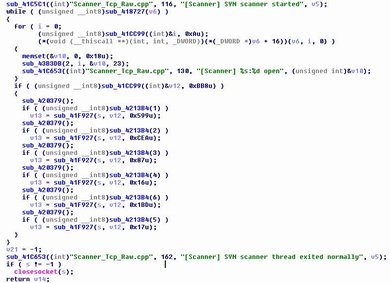

同社が発見した「BKDR_MIRAI.A」は、感染先のマシンから攻撃者の設置するコマンド&コントロールサーバ(C&Cサーバ、C2サーバ)に接続し、スキャンするIPアドレスのリストを受信する。感染先がLinux機器だった場合は、これまでと同様にマルウェアのMiraiを作成して機器をボット化する。Windows機器だった場合は自身のコピーを作成して、新たな感染先となるLinux機器を探索するという。

BKDR_MIRAI.Aは、初期のMiraiよりも多くのポートが追加され、広範囲に感染先候補の機器を探索できるとしている。同社が確認した探索に使われる主なポートは下記の通り。

- 22(SSH)

- 23(Telnet)

- 135(DCE/RPC)

- 445(Active Directory)

- 1433(MSSQL)

- 3306(MySQL)

- 3389(RDP)

同社によると、マルウェアは探索先のポートがオープンであるかを確認。MySQLやMicrosoft SQL ServerなどWindowsで使用されるソフトウェアの識別する役割も果たしているとみられる。例えば、感染機器がMicrosoft SQL Server を使用している場合、sysadmin権限を持つデータベースのユーザーとして「Mssqla」を作成する。管理者レベルのアクセス権限を得ることで、サーバ全体の環境設定オプションの変更、サーバのシャットダウン、ログイン情報とプロパティの変更、実行中のプロセス終了、BULK INSERT命令文の実行、データベースの作成・変更・削除・復元が可能になるとしている。

またBKDR_MIRAI.Aは、感染機器が接続するネットワーク内のIoT機器への侵入にも利用される恐れがあるという。特に、家庭用ルータでは「192.168.x.x」のIPアドレス空間が一般的に使われていることから推測が容易で、攻撃者がこのIPアドレス空間をしてスキャンすれば、家庭内ネットワークの機器を簡単に探索できる。感染候補の機器でデフォルトのパスワードを利用されていれば感染も容易で、ボット化させられてしまう危険性が高い。

トレンドマイクロは、このマルウェアが機能拡大によって、Mirai以外の別のマルウェアの拡散にも使われる可能性があると指摘している。

関連記事

IoTマルウェア「Mirai」のボット化作戦進行中? 警察庁が警戒呼び掛け

IoTマルウェア「Mirai」のボット化作戦進行中? 警察庁が警戒呼び掛け

マルウェア「Mirai」およびその亜種からとみられるアクセスの急増が観測された。デジタルビデオレコーダーをボット化する可能性があるという。 2017年版のセキュリティ10大脅威、IoTが初のランクイン

2017年版のセキュリティ10大脅威、IoTが初のランクイン

個人のトップはネットバンキング、組織では標的型攻撃となった。 Deutsche Telekomのルータで大規模障害、マルウェア「Mirai」が関与か

Deutsche Telekomのルータで大規模障害、マルウェア「Mirai」が関与か

Deutsche Telekom顧客のルータが外部からの攻撃を受けて障害に見舞われた。IoTマルウェア「Mirai」の関与が指摘されている。 ネット接続機器を狙う攻撃に備えて――JPCERT/CCが注意喚起

ネット接続機器を狙う攻撃に備えて――JPCERT/CCが注意喚起

インターネット接続機器へのマルウェア感染を狙ったとみられる攻撃が多数観測されており、長期休暇に備えた点検や対策を呼び掛けている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃