「持ち出し端末からの感染を確認」「Port445/TCPのスキャンに注意」 JPCERT/CCがWannaCry情報を更新

JPCERT/CCが、ランサムウェア「WannaCry」の亜種によるサイバー攻撃についての注意喚起情報を更新し、新たに判明した感染経路の情報や、日本国内に向けたポートスキャンの状況などを告知した。

国内でも被害が出ているランサムウェア「WannaCry」(Wanna Cryptor、WannaCrypt、Wcry)の亜種によるサイバー攻撃について、JPCERT/CCが注意喚起情報を更新し、新たに判明した感染経路の情報や、日本国内に向けたポートスキャンの状況などを告知した。

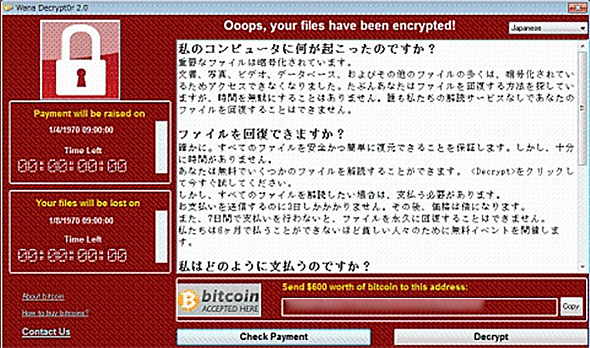

WannaCryは、旧バージョンのWindowsに搭載されている「SMBv1」(Microsoft Server Message Block 1.0)の脆弱(ぜいじゃく)性を悪用するランサムウェアで、感染するとファイルを暗号化し、Bitcoinによる身代金の支払いを要求する。支払いには期限があり、払わないとデータが復号できなくなるという(払ったからといって復号されるとは限らない点は注意が必要)。

現時点では、詳細な感染源はまだ判明していないが、外部に持ち出してインターネットに接続したPCなどが、利用者が気が付かないまま感染したケースを確認しているという。また感染したPCをネットワークに接続すると、ネットワーク内をスキャンし、脆弱(ぜいじゃく)性が残っているPCやサーバに感染を広げることが確認されている。IPA(情報処理推進機構)などは、当初メールなどからの感染に注意を促していたが、標的型攻撃やばらまき型メール攻撃のような広がり方とは異なるようだ。

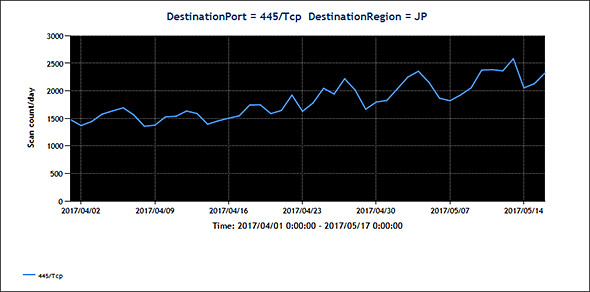

JPCERT/CCで“WannaCrypt”の動作を分析したところ、感染したPCなどから、外部のIPアドレスや、同一ネットワークセグメント内の端末に対して、「MS17-010」で修正された脆弱性が残っている端末を探すため、Port445/TCP宛てのスキャンが実行される。

なおJPCERT/CCでは、早期にアップデートを行えない場合、「関連するポート(Port445/TCP)のブロックや、サービスの停止を行うことを強く推奨します」と告知している。

JPCERT/CCの定点観測システム「TSUBAME」では、2017年4月23日以降、日本国内に向けたPort445/TCP宛てのスキャンの増加を観測しているが、WannaCryに感染した端末によるスキャンかどうかは判明していないという。

対策としては、Microsoftが公開している、MS17-010などの、脆弱性を修正するパッチを適用し、Windowsを最新の状態にすることが最善とのことだが、すぐに対応できない場合などには、@ITで公開している「今すぐできるWannaCry対策」なども参考に、可能な対処をすることをお勧めする。

関連記事

ランサムウェア「WannaCry」の被害が止まらない理由

ランサムウェア「WannaCry」の被害が止まらない理由

世界で猛威を振るい、次々と被害が報告されているランサムウェア、「WannaCry」。なぜ、被害が拡大し続けているのでしょうか。 メールの添付ファイルに注意 ランサムウェア「Wanna Cryptor」にIPAも注意喚起

メールの添付ファイルに注意 ランサムウェア「Wanna Cryptor」にIPAも注意喚起

5月12日夜から世界で感染が拡大しているランサムウェア「Wanna Cryptor」について、IPA(情報処理推進機構)が緊急会見を開き、注意喚起した。週明けのメール開封時には特に注意が必要だという。 世界規模のランサムウェア攻撃でMicrosoftが異例の「Windows XP」パッチ公開

世界規模のランサムウェア攻撃でMicrosoftが異例の「Windows XP」パッチ公開

5月12日に世界規模で発生した「WannaCry」攻撃を受け、Microsoftが同日、既にサポート対象外になっている「Windows XP」や「Windows 8」向けのパッチも公開した。 「NSAのハッキングツール」新たに大量流出 Windowsの脆弱性悪用も

「NSAのハッキングツール」新たに大量流出 Windowsの脆弱性悪用も

Microsoftによると、ハッキングツールで悪用されていた脆弱(ぜいじゃく)性の大半はすでに修正されている。国際間の銀行決済に使われるSWIFTのシステムがNSAの標的になっていたとの情報もある。 Windowsの通信プロトコルに脆弱性報告、SMB v1は無効化を

Windowsの通信プロトコルに脆弱性報告、SMB v1は無効化を

SMBの潜在的な脆弱性に関する情報が公開されたとして、SMBのレガシーバージョンを無効にするなどの対策を徹底するよう米US-CERTが呼び掛けた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃