スパイウェアを仕込むSDK、Google公式ストアで配信のアプリ500本が利用

「Igexin」と呼ばれる広告用のSDKは、一見無害なアプリに不正なプラグインをダウンロードさせる手口で、ユーザーを監視するスパイウェア機能を仕込んでいた。

セキュリティ企業のLookoutは8月21日、Androidアプリの開発に使われている「Igexin」と呼ばれる広告用のSDKについて、一見無害なアプリに不正なプラグインをダウンロードさせる手口で、ユーザーを監視するスパイウェア機能を仕込んでいたことが分かったと発表した。

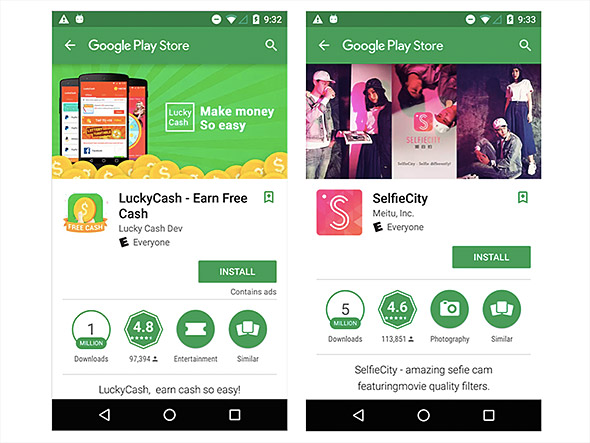

Lookoutのブログによると、公式アプリストアのGoogle Playで提供されているアプリのうち、Igexinの広告SDKを使ったアプリは500本を超え、合計で1億回以上もダウンロードされていた。その全てに不正なプラグインが仕込まれていたかどうかは確認できていないものの、その気になればIgexin経由でいつでも仕込むことが可能だったという。

IgexinのSDKはアプリで広告を配信するための開発ツールで、ゲームや天気予報、インターネットラジオ、写真編集などさまざまなアプリに使われていた。影響を受けるアプリはGoogleがLookoutからの通報を受けてGoogle Playから削除したり、不正な機能を削除したり、更新版に入れ替えたりなどの対応が講じられたとしている。

一見無害なアプリを信頼されているアプリストアで提供し、後に不正なコードをダウンロードさせる手口は、マルウェア作者の間で一般的になりつつあるとLookoutは解説する。Igexinの場合、問題のSDKを使った開発者が不正なコードの導入をコントロールすることはできず、そうしたコードに気付いてさえいなかったという。

関連記事

1400万台に感染したAndroidマルウェア「CopyCat」、端末をroot化して広告詐欺

1400万台に感染したAndroidマルウェア「CopyCat」、端末をroot化して広告詐欺

「CopyCat」は感染した端末のうち約800万台をroot化し、推定1500万ドルの不正な広告収入を上げていたという。 Androidを狙う標的型スパイウェア、Google Playで配信 Googleが削除

Androidを狙う標的型スパイウェア、Google Playで配信 Googleが削除

標的型スパイウェア「Lipizzan」を仕込んだアプリが、「バックアップ」などの一見無害なアプリを装ってGoogle Playで配信され、100台ほどのデバイスにインストールされていたという。 Google Playにマルウェア感染アプリ、SMSを不正に送信

Google Playにマルウェア感染アプリ、SMSを不正に送信

問題のマルウェアはプレミアム料金が課金されるSMSを送信したり、着信したSMSを削除したりする機能を持っていたという。 Google Playにクリック詐欺マルウェア、数千万人が感染の可能性も

Google Playにクリック詐欺マルウェア、数千万人が感染の可能性も

「Chef Judy」などの名称で配信されていた50本あまりのアプリに、広告を不正にクリックさせるマルウェアが仕込まれているのが見つかった。 広告を悪用するAndroidマルウェア「Chamois」、Googleが阻止

広告を悪用するAndroidマルウェア「Chamois」、Googleが阻止

Chamoisはポップアップ広告を通じて詐欺的な画像を表示する手口でユーザーをだましてクリックを誘い、不正なアプリをインストールさせようとしていた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」