マカフィー、2021年における6つのセキュリティ脅威動向予測を発表

マカフィーは2021年1月26日、2021年の脅威動向予測を発表した。2020年の脅威動向予測はディープフェイクやランサムウェアの2段階脅迫への移行、APIへの攻撃などだった。コロナ禍により1年でどのようにアップデートされたのだろうか。

この記事は会員限定です。会員登録すると全てご覧いただけます。

セキュリティベンダーのマカフィーは2021年1月26日、2021年の脅威動向予測を発表した。継続して発生するサプライチェーン攻撃やクラウドサービスを標的にした高度なサイバー攻撃、新型コロナウイルス感染症(COVID-19)に乗じたサイバー攻撃など6つの脅威を予測した。

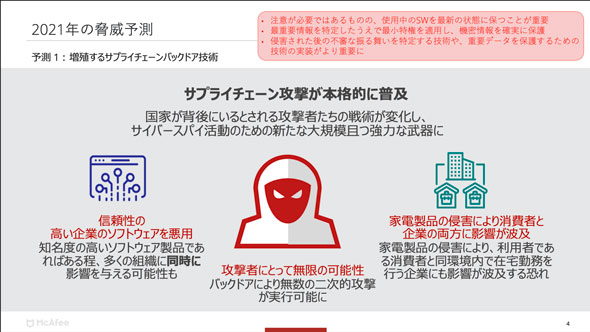

脅威1:サプライチェーンバックドア技術が増殖する

マカフィーは、脅威の筆頭として「サプライチェーン攻撃の本格化」を挙げた。この脅威はまさに、2020年度から米国において官公庁や民間企業が被害に遭っているSolarWinds製品の脆弱(ぜいじゃく)性を突いた一連のサイバー攻撃が実例といえる。

マカフィーの櫻井秀光氏(セールスエンジニアリング本部 本部長)は、SolarWinds製品を標的にした一連のサイバー攻撃について「『なるべくソフトウェアを最新の状態に保つことで脆弱性対策を講じる』というベストプラクティスが狙われてしまった。これまでは脆弱性の発見に注目していた企業が、ソフトウェア自体の信頼性を考える契機になるという点で、エポックメイキングな事例だ」と述べる。こうしたサイバー攻撃を背景に企業がソフトウェアのアップデートに二の足を踏むことについて、同氏はバランスを取るのが難しいとしつつも「最新化は継続して実施するべき」と見解を述べた。

脅威2:自宅がサイバー攻撃の標的に

テレワーク環境が整備されたことで、「オフィスと地続きの自宅」のデバイスを標的にしたサイバー攻撃が増加する。マカフィーによると、攻撃者は自宅のテレワーク環境などをハッキングし、自宅経由でオフィス環境を狙う攻撃キャンペーンを展開する動きが見られるという。自宅に企業から貸与されたデバイスがある前提のサイバー攻撃にも注意が必要だ。

「在宅勤務の増加により、従業員が自宅にいる時間が増えた。2020年はこれを利用した攻撃が多発した。(例えば)業務用メールアドレスに『従業員向けの荷物が届きました』といった内容でフィッシングメールを送り、クリックを誘発してマルウェア感染を狙うというものだ。今後も継続して在宅勤務の弱い部分が狙われるだろう」(櫻井氏)

脅威3:クラウドプラットフォームへの攻撃が高度化

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- 監査対策のはずが現場崩壊? 情シスがハマるツール導入のわな

マカフィー セールスエンジニアリング本部 本部長 櫻井秀光氏

マカフィー セールスエンジニアリング本部 本部長 櫻井秀光氏