FortiOSにCVSS v3スコア9.3の脆弱性 既に悪用を確認済みのため急ぎ対処を

FortinetはFortiOSのSSL-VPN機能にヒープベースのバッファオーバーフローの脆弱性が存在すると伝えた。該当製品を使用している場合、直ちにアップデートを適用してほしい。

この記事は会員限定です。会員登録すると全てご覧いただけます。

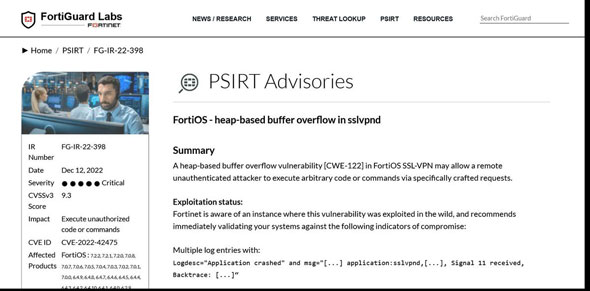

Fortinetは2022年12月12日(現地時間)、同社のセキュリティアドバイザリで「FortiOS」のSSL-VPN機能にヒープベースのバッファオーバーフローの脆弱(ぜいじゃく)性(CVE-2022-42475)が存在すると伝えた。同脆弱性を悪用されると、遠隔からサイバー攻撃者によって任意のコードやコマンドを実行される危険性がある。

Fortinetは既に、CVE-2022-42475を悪用したサイバー攻撃を確認している。FortiOSのユーザーは、迅速にアップデートを適用してほしい。

CVSS v3スコア値は9.3 Fortinetが解説する“侵害の兆候”

Fortinetは、CVE-2022-42475について深刻度「緊急」(Critical)、CVSS v3スコア値を9.3と評価している。同社はセキュリティアドバイザリの中で、CVE-2022-42475が実際に悪用されたケースを解説している。以下の侵害の兆候が遭った場合、システムをすぐに検証することを推奨している。

【ログエントリ】

- Logdesc="Application crashed" and msg="[...] application:sslvpnd,[...], Signal 11 received, Backtrace: [...]“

【ファイル】

- /data/lib/libips.bak

- /data/lib/libgif.so

- /data/lib/libiptcp.so

- /data/lib/libipudp.so

- /data/lib/libjepg.so

- /var/.sslvpnconfigbk

- /data/etc/wxd.conf

- /flash

【接続先IPアドレス】

- 188.34.130.40:444

- 103.131.189.143:30080,30081,30443,20443

- 192.36.119.61:8443,444

- 172.247.168.153:8033

脆弱性の影響を受けるバージョンは以下の通りだ。

- fortios 7.2.0から7.2.2までのバージョン

- fortios 7.0.0から7.0.8までのバージョン

- fortios 6.4.0から6.4.10までのバージョン

- fortios 6.2.0から6.2.11までのバージョン

- fortios-6k7k 7.0.0から7.0.7までのバージョン

- fortios-6k7k 6.4.0から6.4.9までのバージョン

- fortios-6k7k 6.2.0から6.2.11までのバージョン

- fortios-6k7k 6.0.0から6.0.14までのバージョン

問題が修正されたバージョンは以下の通りだ。

- FortiOS 7.2.3およびこれより後のバージョン

- FortiOS 7.0.9およびこれより後のバージョン

- FortiOS 6.4.11およびこれより後のバージョン

- FortiOS 6.2.12およびこれより後のバージョン

- FortiOS-6K7K 7.0.8およびこれより後のバージョン

- FortiOS-6K7K 6.4.10およびこれより後のバージョン

- FortiOS-6K7K 6.2.12およびこれより後のバージョン

- FortiOS-6K7K 6.0.15およびこれより後のバージョン

本脆弱性については米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)も「Fortinet Releases Security Updates for FortiOS | CISA」で注意を喚起している。FortiOSユーザーは迅速に対処することが求められる。

関連記事

中小企業流サプライチェーンセキュリティは“アップデート”と“設定変更”から始めよ

中小企業流サプライチェーンセキュリティは“アップデート”と“設定変更”から始めよ

サプライチェーン攻撃が話題に挙がる昨今、小さな組織とってもセキュリティ対策は無縁ではありません。しかし何から始めればいいのか分からない、そういった企業に向けた2つの対策をおすすめします。 Fortinet製品の脆弱性から考える セキュリティ対策は「Nデイ」に目を向けよ

Fortinet製品の脆弱性から考える セキュリティ対策は「Nデイ」に目を向けよ

Fortinetの複数製品における管理画面の脆弱性(CVE-2022-40684)が話題を集めています。既にサイバー攻撃についてのPoCも公開されているため、喫緊の対策が求められています。企業が今すぐできることとは何でしょうか。 Fortinet製品にCVSS v3スコア9.6の脆弱性 直ちにパッチの適用を

Fortinet製品にCVSS v3スコア9.6の脆弱性 直ちにパッチの適用を

Fortinetは複数製品に深刻度「緊急」(Critical)の脆弱性が存在すると発表した。該当製品を使用している場合、直ちに内容を確認するとともにアップデートおよび回避策を適用してほしい。 脅威ハンティングのプロが語る、6つの“残念な”セキュリティ事例

脅威ハンティングのプロが語る、6つの“残念な”セキュリティ事例

2022年10月27〜28日にCODE BLUE 2022が開催された。本稿は、IBM X-Forceのニール・ワイラー氏による基調講演の様子をレポートする。同氏の講演からは6つの残念なセキュリティ事例と推奨される7つの対策が明らかになった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- Gartner、2026年のセキュリティトレンドを発表 6つの変化にどう対応する?

- 新たな基準になる? NSA、ゼロトラスト実装指針「ZIGs」のフェーズ1・2を公開