中小企業流サプライチェーンセキュリティは“アップデート”と“設定変更”から始めよ:半径300メートルのIT

サプライチェーン攻撃が話題に挙がる昨今、小さな組織とってもセキュリティ対策は無縁ではありません。しかし何から始めればいいのか分からない、そういった企業に向けた2つの対策をおすすめします。

この記事は会員限定です。会員登録すると全てご覧いただけます。

2022年11月28日〜12月5日、アイティメディア主催のオンラインイベント「ITmedia Security Week 2022 冬」が開催されました。今回も幅広いセキュリティテーマの講演がありましたが、そのうち幾つかは「ITmedia エンタープライズ」でレポート記事として公開される予定です。ぜひお楽しみに。

筆者も本セミナーを視聴していましたが、登壇者の鋭い視点は非常に勉強になります。連日被害が報道されるサプライチェーン攻撃のリスクが高まる今、引き続きセキュリティ対策のために、まずは「知る」ことが重要だと感じました。

講演者が口をそろえて言う 無視できない“サイバー攻撃の起点”

エンドポイント対策やランサムウェア対策、クラウド&ゼロトラストなどのゾーンを構える本オンラインセミナーですが、基調講演を通して聞くと興味深い点がありました。どの講演者も攻撃の起点として「企業の『VPN』に気を付けよ」と異口同音に語っていたことです。

ランサムウェア被害のレポートを読んでいると、VPNを侵入の起点として悪用されたケースが多く報告されていることに気が付きます。これは脆弱(ぜいじゃく)性があったり、ID/パスワードの管理が甘かったりと理由はさまざまながら、これまで投資してきた「境界型防御」の限界が、コロナ禍によるテレワークで表面化したと言えるでしょう。

日本企業でよく利用される多機能なネットワーク機器にはVPN機能も搭載されていることが多く、そこに脆弱性が残っていると攻撃可能な拠点としてマークされて、サイバー攻撃が実行されてしまいます。

ネットワーク機器は一度運用を始めるとなかなか手をかけてもらえず、アップデートを適用した記憶がないという方も多いでしょう。特にFortinetの製品やOSについては複数の注意喚起が発表されています。まずは自社で利用するVPNをはじめ、インターネットから見えるネットワーク機器のファームウェアが最新版かどうか、既知の脆弱性が存在するかどうかを確認するのが自社を守る第一歩となるはずです。

昨今では結果的に「サプライチェーン攻撃」となる事例が増えています。サイバー攻撃者があなたのいる企業をピンポイントで狙う可能性は低いでしょう。特に小さな企業では「ウチには狙われるようなものがないから大丈夫」と思い込んでいるかもしれません。しかし、あなたの企業につながるさらに大きな企業が存在すれば、いつかはサイバー攻撃者の興味を引いてしまうかもしれません。そのつながり、つまり「サプライチェーン」があれば、あなたの組織を攻撃する立派な理由があると考えてください。

上記の理由もあり、VPNのアップデートについては導入を支援したITベンダーのサポートを借りてでも対策することを強くお勧めします。

“VPNをアップデートすれば安心”とはならない理由

ただし“VPNのバージョンをアップデートすれば完璧か”と言われるとそうではありません。VPNのアップデートを思い立ち、実行したとしても時すでに遅しというケースもあります。

企業のシステムに一度侵入してしまえば、サイバー攻撃者にとって侵入に利用した脆弱性は不要になります。脆弱性を悪用し続けていてもいつかはふさがれる可能性があるため、サイバー攻撃者は次に、脆弱性に頼らず侵入し続けられるように、横展開や通信経路を確保します。中には自分が利益を独り占めできるように、他のサイバー攻撃者の侵入を防ぐため機器のアップデートを実行するケースもあるようです。

つまり“VPNをアップデートしたので安心”ではなく“すでに社内システムに侵入されているかもしれない”という前提で調査やセキュリティ対策を講じる必要があります。

サイバー攻撃者は初期侵入後、横展開やネットワーク調査、権限昇格などを実行します。これらを実施する際には、マルウェアではなくOSの標準コマンドが利用されるため、検出が難しいことが大きな課題です。中でも管理者権限への昇格は企業システムを自由に動き回れることになるので何としても阻止しなければなりません。

これを防ぐためには、「Windows」などのローカルユーザーが「一般ユーザー」、つまり管理者権限を持たない状態にしておくこと、そしてサイバー攻撃者が悪用する「PowerShell」をコントロールすることが大事です。

Windowsのローカル管理権限については、大きな組織であればすでにポリシーで設定済みかもしれません。逆に、個人で利用するPCなどでは管理者権限を付けたままにして運用している場合も多いでしょう。まずはここの見直しをお勧めします。

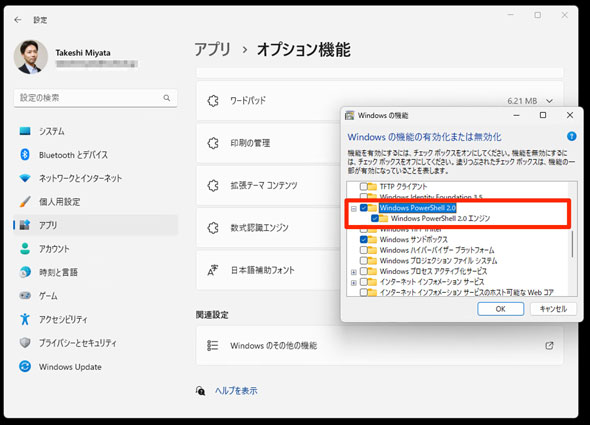

PowerShellについては、これまでは「明示的に利用していなければ無効化する」ことが推奨されていました。コントロールパネルから「プログラムと機能→Windowsの機能の有効化または無効化」を選択。「Windows 11」であれば「アプリ→オプション機能→Windowsのその他の機能」から設定が可能です。

PowerShellの無効化については議論が分かれており、米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は無効化ではなく、設定や監視を推奨するドキュメント(英語)を公開しています。

同ドキュメントによれば、最新のPowerShell(バージョン7)はセキュリティ機能を搭載しており、「Microsoft Azure」などが同機能を利用していることから、全体を無効化するのではなく「Windows 10」以降で非推奨の第2バージョンのPowerShell(バージョン2)を明示的に無効化し、アンインストールすることを推奨しています。

PowerShellの最新バージョンは各種セキュリティ機能が追加されており、ログ確認が可能になっている(出典:Keeping PowerShell: Measures to Use and Embraceから)

PowerShellの最新バージョンは各種セキュリティ機能が追加されており、ログ確認が可能になっている(出典:Keeping PowerShell: Measures to Use and Embraceから)侵入は防げないが、やれることはあるはず

セキュリティ対策はコストや手間がかかるものですしスキルを持つ人材も必要であるため、経営層はこれに前向きではないかもしれません。しかし、そんな企業側の事情にはお構いなくサイバー攻撃は実行されます。

プロのペネトレーションテスターによれば、システムへの「侵入」はそれなりのスキルと時間があれば、ほぼ100%可能なのだそうです。だからといって対策そのものを無駄だった思って止めてしまうのではなく、できることを考えるのが重要です。対策を講じることで、侵入は止められなくとも、その後の横展開や管理者権限の昇格といった行動は止められるかもしれません。

対策のポイントは権限管理とツールの制限で、これを実施しておくだけでもサイバー攻撃者の行動を止めて「この組織は何らかの対策が施されている」と思わせられるのではないでしょうか。そうすれば、サイバー攻撃者ももっと簡単に侵入、横展開できる組織へとターゲットを変えていくはずです。

サプライチェーン攻撃をなくすには、大企業だけでなく小さな組織でもセキュリティ対策を講じる必要があります。そして対策は、コストをかけなくてもできることがたくさんあるはずです。「ウチは関係ないよ」という先入観を捨てた次のステップとして、アップデートや設定だけで何とかなる対策をまずはやってみることをお勧めします。

関連記事

Fortinet製品の脆弱性から考える セキュリティ対策は「Nデイ」に目を向けよ

Fortinet製品の脆弱性から考える セキュリティ対策は「Nデイ」に目を向けよ

Fortinetの複数製品における管理画面の脆弱性(CVE-2022-40684)が話題を集めています。既にサイバー攻撃についてのPoCも公開されているため、喫緊の対策が求められています。企業が今すぐできることとは何でしょうか。 PowerShellを無効化せずにセキュリティリスクを低減 CISAらがアドバイザリを公開

PowerShellを無効化せずにセキュリティリスクを低減 CISAらがアドバイザリを公開

CISAらは、PowerShellを適切に使うための共同サイバーセキュリティ情報シートを公開した。同シートはPowerShellを無効化せず、適切に管理/設定することでサイバー攻撃のリスクを低減しつつ、利便性を高めることが可能だとCISAらは主張する。 脅威ハンティングのプロが語る、6つの“残念な”セキュリティ事例

脅威ハンティングのプロが語る、6つの“残念な”セキュリティ事例

2022年10月27〜28日にCODE BLUE 2022が開催された。本稿は、IBM X-Forceのニール・ワイラー氏による基調講演の様子をレポートする。同氏の講演からは6つの残念なセキュリティ事例と推奨される7つの対策が明らかになった。 最新のマルウェアに備えよ あなたは50:30:20の法則を知っているか?

最新のマルウェアに備えよ あなたは50:30:20の法則を知っているか?

複雑化、高度化したサイバー脅威に対抗するためには、セキュリティ製品を導入するだけでは不十分だ。レオンテクノロジーの守井氏が提唱する50:30:20の法則で企業のセキュリティ環境を強化しよう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい