「アタックサーフェス」とは何か なぜ今注目されるのか?:最新セキュリティトレンドを解き明かす

サイバー犯罪の増加や高度化に伴い、アタックサーフェス(攻撃対象領域)を把握し、防御することが求められています。ではそもそもこれが重要になった背景には何があるのでしょうか。

この記事は会員限定です。会員登録すると全てご覧いただけます。

今、セキュリティ業界では「アタックサーフェス」(攻撃対象領域)というキーワードが注目を集めています。

アタックサーフェスは組織の侵入口になり得る攻撃者との接続点です。米国国立標準技術研究所(NIST)は、2021年12月に発行した「Developing Cyber-Resilient Systems:A Systems Security Engineering Approach: SP 800-160 Vol. 2 Rev. 1」の中で「アタックサーフェスとは、攻撃者が侵入し、影響を及ぼし、データを抽出することができる、システムの構成要素、または環境の境界上の点の集合」と定義しています。

産業スパイやランサムウェア被害、重要インフラを標的にしたサイバー攻撃など、サイバー犯罪がこれまでになく増加して深刻化している昨今、これを把握してリスクを管理することが企業にとって喫緊の課題となっています。本稿は、アタックサーフェスが注目を集める背景やその具体的な防御方法などを解説します。

この記事で分かること

- アタックサーフェスとは何か、注目が集まる背景

- アタックサーフェスの中でも脆弱(ぜいじゃく)性に注目すべき理由

- アタックサーフェスを防御する5つの手法

アタックサーフェスが注目を集める背景とは?

アタックサーフェスが注目を集める背景にはサイバー犯罪の増加と手法の高度化が大きく関係しています。

昨今のサイバー犯罪は分業化やアウトソーシング、機能ごとのサービス化などプロセスの細分化が進んでいます。一例を挙げると、ランサムウェア攻撃は犯罪者が巨額の金銭を入手できるハイリターンな犯罪ビジネスですが、組織のシステムに侵入するために入念で広範な調査活動と侵害活動が必要になるためハイコストでもあります。そのため、こうしたコストのかかるプロセスをアウトソーシングなどで他の犯罪集団に委託する形態も取られています。

サイバー攻撃手法が高度化したことでハードルが下がり、サイバー犯罪ビジネスに参入する犯罪者も増加傾向にあります。その中でもローリスク/ローリターンな犯罪活動で日和見的に活動する犯罪者も増えてきました。そういった犯罪者の中で注目を集めている犯罪プロセスが、攻撃ターゲットとなる企業組織への侵入口を販売する行為で、彼らは「イニシャル・アクセス・ブローカー」と呼ばれています。

イニシャル・アクセス・ブローカーは、組織の侵入口になり得るさまざまな情報を収集しています。企業組織のIPアドレスやドメイン名、電子メールアドレスは一般公開されているものも多いですが、組織の都合で公にはせずに使用しているものも、どこかで外部に露出されているとそれを見つけ出されます。パブリッククラウドのセキュリティ設定やオンラインのコードリポジトリの管理に不備がある場合は、機密情報が露見している可能性があるでしょう。

オンラインのデジタルアセットだけでなく物理的な侵入口も同様に収集の対象となっています。Webカメラや従業員の軽率なSNSでの投稿などから、オフィスに侵入可能な情報を提供している可能性もあります。社内で利用中のソフトウェアの種類やオフィス内を撮影した画像に映る情報、社員証のデザインやオフィスに出入りする業者の制服のデザインなどもヒントになる可能性があります。

こうした状況において、企業や一般市民などの攻撃ターゲットは、犯罪者グループ間で取り合いになっており、誰よりも早く侵入口を探し当てることが犯罪者ビジネスの競争要因の一つとなっています。つまり、サイバー犯罪者たちが、攻撃ターゲットのシステムにいち早く侵入するために悪用され得る全ての情報が、アタックサーフェスだと言えるでしょう。

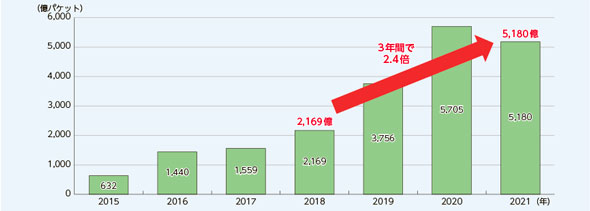

総務省の統計によれば、サイバー攻撃関連の通信数がここ3年間で2.4倍にも増加しています。ここから推測できる動向には、直接的にダメージを与える意図を持ったものはもちろん、アタックサーフェスを探索して侵入可能かどうかを試みる通信も含まれることが予想できます。近年のランサムウェアビジネスの増加や、地政学リスクの高まりからこのようなリスクは高まり続けるとみられています。

アタックサーフェスの中でも脆弱性には要注意

アタックサーフェスへの理解が進むと、特にリスクの高いものとして懸念されるのが脆弱性を悪用したネットワークベースの侵害です。これはインターネット経由で秘匿された通信元から組織に直接侵入できるので、犯罪者にとっては最も有効な攻撃手段として高い需要があります。

そのため米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は「既知の悪用された脆弱性カタログ」を公開し、深刻度の高い脆弱性の修正を強く推奨しています。

イニシャル・アクセス・ブローカーは脆弱性の悪用に向け、PoC(概念検証)コードを開発あるいは他所から入手し、侵害可能な接続点をインターネットから探索してリストアップし、その侵入方法をダークWebなどの犯罪マーケットで販売します。大手企業の侵入情報であれば、数百〜数千ドルで販売されています。

こうした侵害を防ぐため、企業としては侵入口が放置されている状況を犯罪者より先に見つけ出し、それを改善/修正することが求められています。イニシャル・アクセス・ブローカーと同様の手法で自組織のアセスメントを実施する管理手法は、アタックサーフェスマネジメントとして、欧米やイスラエルを中心にさまざまなサービスが開発、販売されています。組織はこれらのサービスを利用して自組織のリスクを低減できます。

自組織システムの侵入口だけでなく、ダークWebなどの犯罪者がアクセスする情報ソースに、自組織に対する情報がやりとりされていないかどうかも注意する必要があります。これは自組織のシステムアカウントの販売情報などが含まれます。こういった情報が売買されていることに気付かず、潜在的に高まっているリスクを見逃し、侵害を許してしまったであろうケースは後を絶ちません。

アタックサーフェスを防御するには

デジタル庁は、2022年6月30日に発行した「政府情報システムにおけるセキュリティ・バイ・デザインガイドライン」の「セキュリティ設計:重要なセキュリティ対策の考え方」の冒頭で「セキュリティ設計においては、攻撃対象となるアタックサーフェス(攻撃対象領域)を極力減らす設計を行い、防御することが重要となる」と述べています。

そのために必要な手だては、主に以下のステップで実行されます。その中でも初めに実行すべきなのが「アタックサーフェスの発見」です。組織を保護するチームにとっては、犯罪者よりも自組織のリスクあるアタックサーフェスを先んじて発見し、対処することが求められます。

- アタックサーフェスの発見:インターネットから接続可能なデジタルアセットの棚卸しや、シャドーITの発見を行う

- 発見されたアタックサーフェスのリスク評価:攻撃可能なリスクのアセスメントを行い、頻度・可能性・影響を精査する

- 実行可能な攻撃ベクターをリストアップ:どのような攻撃シナリオが想定されるかの可能性を精査する

- 無害化、減災化の最適手法を決定し実行:発生の抑止や、発生した場合の影響を最小化する方策を検討する

- 継続的なモニタリング:変化するアタックサーフェスの存在とアセスメントの結果をモニタリングし、定期的にレビューする(アタックサーフェスマネジメント製品で補助が可能)

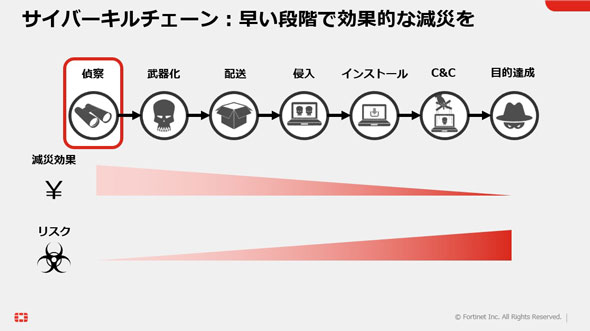

最近になってから、この「攻撃者目線」を取り入れたサイバーセキュリティ戦略の注目度が高まっています。サイバーキルチェーンで示されるように、アタックサーフェスの探索(ReconnaissanceあるいはRecon)は、サイバー攻撃における初期段階のプロセスです。この段階において、侵害を受けるリスクをどれだけ最小化できるかどうかが、組織やビジネス全体のリスクを低減できるかの重要なポイントとなってくるでしょう。

関連記事

脅威ハンティングのプロが語る、6つの“残念な”セキュリティ事例

脅威ハンティングのプロが語る、6つの“残念な”セキュリティ事例

2022年10月27〜28日にCODE BLUE 2022が開催された。本稿は、IBM X-Forceのニール・ワイラー氏による基調講演の様子をレポートする。同氏の講演からは6つの残念なセキュリティ事例と推奨される7つの対策が明らかになった。 宮本武蔵と孫子に学ぶ、セキュリティアプローチの極意

宮本武蔵と孫子に学ぶ、セキュリティアプローチの極意

サイバー攻撃が激しさを増す今、企業には新たなセキュリティアプローチが求められている。ガートナーの礒田氏が目指すべき方向性と今後需要が増すセキュリティトピックを語った。 「ベンダーロックイン=悪」はもう古いのか? セキュリティ製品導入のポイントを考える

「ベンダーロックイン=悪」はもう古いのか? セキュリティ製品導入のポイントを考える

ITの世界では製品導入において常々「ベンダーロックイン」vs.「ベスト・オブ・ブリード」の議論が持ち上がります。セキュリティ業界においてはこれをどう考えるべきなのでしょうか。 世界でサイバーセキュリティ人材はどのくらい不足しているのか? (ISC)2が調査結果発表

世界でサイバーセキュリティ人材はどのくらい不足しているのか? (ISC)2が調査結果発表

(ISC)2はグローバルでのサイバーセキュリティ人材調査の結果を発表した。調査によれば、サイバーセキュリティの人材は増加している。しかし、それでも必要な人材の確保に追い付いていない実態が明らかにされている。

関連リンク

- 「Developing Cyber-Resilient Systems: A Systems Security Engineering Approach: SP 800-160 Vol. 2 Rev. 1」(米国国立標準技術研究所(NIST))

- 「情報通信白書令和4年版」(総務省)

- 「REDUCING THE SIGNIFICANT RISK OF KNOWN EXPLOITED VULNERABILITIES」(米国サイバーセキュリティ・社会基盤安全保障庁(CISA))

- 「政府情報システムにおけるセキュリティ・バイ・デザインガイドライン」(デジタル庁)

- 「The Cyber Kill Chain」(Lockheed)

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 新たな基準になる? NSA、ゼロトラスト実装指針「ZIGs」のフェーズ1・2を公開

- 長期記憶で能力を進化 Googleらが脆弱性解析を自動実行するLLMを提案

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- なぜアスクルのランサム被害は長期化した? 報告書から見えたレジリエンスの穴

- Active Directoryの心臓部を狙うNTDS.dit窃取攻撃の全貌とは?

- Gartner、2026年のセキュリティトレンドを発表 6つの変化にどう対応する?

- 2027年に35%の国は「地域特化AI」でロックイン AI主権の確立が進む

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に