宮本武蔵と孫子に学ぶ、セキュリティアプローチの極意:Gartner IT Symposium/Xpo 2022レポート

サイバー攻撃が激しさを増す今、企業には新たなセキュリティアプローチが求められている。ガートナーの礒田氏が目指すべき方向性と今後需要が増すセキュリティトピックを語った。

この記事は会員限定です。会員登録すると全てご覧いただけます。

企業を取り巻く環境は厳しさを増している。新型コロナウイルス感染症(COVID-19)の影響に加え、ウクライナでの戦闘の影響もさまざまな形で波及している。そうした「闘い」が続く中、セキュリティ領域でも「新たな闘い」が発生している。

ガートナー ジャパン(以下、ガートナー)が主催する「Gartner IT Symposium/Xpo 2022」(2022年10月31日〜11月2日)に礒田優一氏(リサーチ&アドバイザリ部門 バイスプレジデント アナリスト)が登壇した。同氏は「セキュリティ:新たな闘い」題してサイバーセキュリティの最新動向と、企業が今後採用すべき考え方やアプローチを提唱した。本稿はその様子をレポートする。

宮本武蔵から学ぶセキュリティ方針

礒田氏は冒頭「われわれは平和な世界に生きていると錯覚しがちですが、実は闘いは身近な世界として存在しています。2022年はそれを実感した年でした」と話す。

現場の最前線にいるセキュリティリーダーは、地政学的なリスクやサイバー攻撃、テクノロジーの進化、仕事のプレッシャーやストレスと日々格闘している。セキュリティ領域も混沌としており、何かが起こっても動じない芯の強さが求められる。

礒田氏によれば、このような時代だからこそ参考にしたいのが宮本武蔵の以下の言葉だ。

『観の目強く、見の目弱く、遠き所を近く見、近き所を遠く見る事、兵法の専也』

(「五輪書」より)

「闘う相手の手や足などの部分を『見る』のではなく、身体全体を俯瞰(ふかん)するように見る『観の目』が重要だと言っています。サイバーセキュリティの世界も同様で、どこから攻撃が来るか分からない中で、全体を見る『観の目』が重要です」(礒田氏)

全体を見る上ではまず、目指すべき方向性を押さえておく必要がある。礒田氏によれば、デジタル時代のセキュリティの方向性としては「完璧を目指さない」というのが大事だ。

礒田氏は「目指すべきゴールは『トラスト&レジリエンス』です。つまり組織として信頼できる状態、困難な状況になっても素早く対応し、回復できる状態を目指します。それに伴ってミッションも変わります。以前のような『情報を守る』ためのセキュリティではなく『ビジネスを守る』『顧客の安全を守る』『プライバシーを守る』セキュリティとして再定義されます」と語る。

サイバー攻撃被害が増加する昨今、セキュリティ担当者の重要性は以前よりも増している。では、このゴールとミッションに向けて担当者は何に取り組むべきか。礒田氏はセキュリティの新たなアーキテクチャとして“アダプティブセキュリティ”を提唱する。

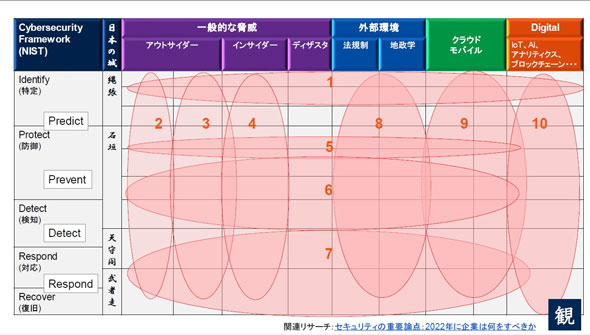

「アダプティブセキュリティはPredict(予測する)、Prevent(防ぐ)、Detect(探知する)、Respond(応答する)の4つで構成されるアーキテクチャです。これは、NISTのサイバーセキュリティフレームワークで定義されている特定、防御、検知、対応、復旧に相当し、日本の城になぞらえると、“縄張”“石垣”“天守閣”“武者達”に相当します。このPredict、Prevent、Detect、Respondは、『何をすべきか』というWhatの視点であり、この4つそれぞれで、『なぜどうすべきか』というWhy、Whereの視点から取り組みを実践していくことになります」(礒田氏)

基礎固めから着手してトレンドに沿って対策を積み上げよ

アダプティブセキュリティアーキテクチャは、縦軸にPredict、Prevent、Detect、Respondを置き、横軸に「一般的な脅威」「外部脅威」「クラウドモバイル」「デジタル」を置き、該当する取り組みを進める。一般的な脅威には、アウトサイダーやインサイダー、ディザスタがあり、外部脅威には法規制、地政学がある。

「一般的な脅威は、これまでのセキュリティ領域の議論です。現在はそれだけでなく、法規制や地政学の変化を考慮するなどさまざまな領域と組み合わせた議論が必要です。また、テクノロジーも大きく進化しており、クラウドやモバイル、IoT(モノのインターネット)、AI(人工知能)、アナリティクス、ブロックチェーンなどと組み合わせて新たなセキュリティを検討する必要があります」(礒田氏)

礒田氏によれば、これに加えて自社のセキュリティの対策が適切な方向に向かっているかどうか、重要な取り組みは抜けていないかどうかを最低でも1年に1回は見直し、その結果を戦略的なプランニングに反映させるべきだ。ただし、このように整理してみると取り組むべき領域が非常に多岐にわたっており、どこから着手すべきなのか悩むという方もいるだろう。

礒田氏はこれについて「セキュリティに不安を抱いている組織は、基礎固めとして一般的な脅威への対策から着手することを勧めています。基礎固めとは、防御をすり抜けて侵入するマルウェアや標的型攻撃などへの対策です。多くの企業が対策済みであるシグネチャベースのアンチマルウェア製品やファイアウォール、IDS/IPS、UTMなどを確認しつつ、EDR(Endpoint Detection and Response)やNDR(Network Detection and Response)、ノンシグネチャベースのアンチマルウェア製品の導入を検討しましょう。その上でさらに高度なセキュリティを目指すのであれば、SIEM(Security Information and Event Management)やデータベース保護および暗号化、特権アクセス管理、UEBA(User and Entity Behavior Analytics:ユーザーとエンティティの行動分析)、CASB(Cloud Access Security Broker)などを導入します」と語る。

同様に、外部公開サーバを標的にしたサイバー攻撃対策についても、脆弱(ぜいじゃく)性管理や認証およびアクセス管理などを基本的なセキュリティ対策として講じつつ、DDoS防御や静的・動的アプリケーションセキュリティテスト、Webアプリケーションファイアウォール、SIEM、データベース暗号化、脅威インテリジェンス、オンライン不正検知などを進めていくことになる。

「自社の立ち位置を確認し、基礎固めができていない場合はそこから着手し、トレンドに沿った対策を積み上げていくことがポイントです」(礒田氏)

「敵を知り、己を知る」ツールが新たなトピックに

次に取り組むべきは、既存のセキュリティ対策のアップデートだ。礒田氏は、孫子の格言『敵を知り、己を知れば、百戦殆からず』を引き合いに出し、セキュリティの世界でも、攻撃者と自組織を知ることの重要性を指摘する。

「敵を知るというのは、サイバー攻撃者から見てどう見えているかを知ることです。具体的には、攻撃の水面下を見るアタックサーフェスマネジメント(ASM)の重要性が高まっており、そこに脅威インテリジェンスを活用していきます。脅威インテリジェンスは以前は導入のハードルが高かったのですが、近年はマネージド型のサービスが登場して活用も広がっています」(礒田氏)

これを導入すれば、ファイアウォールやEDRに組み込んでサイバー攻撃をブロックしたり、調査や分析、対応に生かしたりできる。対策の優先順位付けやダークWeb、ディープWebの探索、サイバー攻撃の予兆の検知などに活用可能だ。

礒田氏は一方で「己を知る」方法として、自組織へのペネトレーションテストを挙げる。

「高額な料金で専門家にペネトレーションテストする方法では、継続的に実施することが困難でした。そんな中、『BAS』(Breach and Attack Simulation)ツールの採用が広がっています。BASツールを利用すると、優先順位を付けて自分たちの好きなタイミングでテストを実施できます。防御視点のテストやアセスメントでは見つからない脅威の識別も可能で、次の一手を考える上では非常に有効です」(礒田氏)

ガートナーが公表する日本におけるセキュリティのハイプ・サイクル(2021)においても、アタックサーフェスマネジメントやBASツール、セキュリティレーティングサービス(SRS)などが新たなトピックとなってきている。また、セキュリティ対策のアップデートという意味では、ゼロトラストへの関心も再び高まってきている。

「ゼロトラストをシンプルにひとことで説明するなら『安易に信用してはいけない』ということです。継続的に検証して可視化することが重要です。具体的なトピックスとしては、戦略、IAM/アナリティクス、ネットワークセキュリティ、ワークプレースセキュリティ、IaaS/PaaSセキュリティなどに及びます。それらを図示すると一見、クモの巣のように複雑で、適切に対策を講じていくうえではガートナーが最近提唱している『サイバーセキュリティメッシュ』のような考え方が重要になってきています」(礒田氏)

完璧でなく柔軟な組織こそ生き残る

続いて重要になるのは、新しいセキュリティ対策の導入だ。これは基本を踏まえた上で、外部脅威への対応やモバイル、クラウドのセキュリティ対策への拡大する取り組みだ。

「クラウドセキュリティについてもさまざまな対策があります。今後3年程度重要になってくるトピックとしては、クラウドの使い始めの取り組みである『クラウドリスクマネジメント』、デジタルワークプレース変革で重要になる『SaaSセキュリティ』、ビジネス変革で重要になる『IaaS/PaaSセキュリティ』です」(礒田氏)

クラウドリスクマネジメントは、ポリシーやガイドライン、セキュリティアセスメント、Cloud Center of Excellence(CCoE)などの取り組みだ。SaaSセキュリティはIDaaS(IDentity as a Service)やCASB、ゼロトラスト、SASE(Secure Access Service Edge)などの取り組みだ。IaaS/PaaSセキュリティは、各パブリッククラウドのセキュリティ、コンテナやAPIセキュリティ、CSPM(クラウドセキュリティポスチャー管理)、DevSecOpsなどの取り組みとなる。

さらに外部脅威への対応も重要だ。系列会社やサードパーティー、サプライチェーン(サプライヤー)などのリスクにどう対応していくかを検討する必要がある。

礒田氏「まずは『観の目』の通り、全体像を捉えることが重要です。系列からサプライチェーンまでのセキュリティリスクを洗い出し、説明できるよう備えます。対策は広範になり、365日守らなければならないのに対し、攻撃者の全体から弱いところを見つければいいので、攻撃者のほうが圧倒的に有利です。そのため、完璧を目指すのではなく、トラスト&レジリエンスのもと、日頃から強いリーダーシップを発揮し、準備することが重要です」と語る。

具体的には、何をどうコントロールするか集約と分散の議論し、ネットワークセキュリティや脆弱性管理、SOCやCSIRTを集約する。さらに、サプライチェーンの中で自社でコントロールできることに焦点を合わせることも重要だ。具体的には、データの暗号化やバックアップ、アクセスコントロール、ソフトウェアコンポジション解析(SCA)、BCPなどだ。礒田氏によれば周囲を見渡してみると、自社でコントロールできる取り組みは意外に多いという。

礒田氏は最後に「今後も新しいイベントが続いていきます。今ですら対応できないのに今後どうすればいいのか悩む方も多いはずです。繰り返しになりますが、重要なことは完璧にやろうとは思わないことです。『風が吹けば堅い木ほど簡単に折れる。竹や柳は曲がることで生き残る』というブルース・リーの言葉があります。完璧な組織が生き残るのではなく、柔軟な組織が生き残ります。目指すべきは、トラスト&レジリエンスです」と訴えて、講演を締めくくった。

関連記事

2023年、eコマースを狙うサイバー脅威はこれだ ImpervaのCTOが予測

2023年、eコマースを狙うサイバー脅威はこれだ ImpervaのCTOが予測

Impervaは記者説明会を開催し、eコマースを標的にしたサイバー攻撃の最新トレンドや2023年の脅威予測などを発表した。同説明会から、eコマース事業者が今すぐ対処すべき3つのセキュリティポイントが明らかになった。 脅威ハンティングのプロが語る、6つの“残念な”セキュリティ事例

脅威ハンティングのプロが語る、6つの“残念な”セキュリティ事例

2022年10月27〜28日にCODE BLUE 2022が開催された。本稿は、IBM X-Forceのニール・ワイラー氏による基調講演の様子をレポートする。同氏の講演からは6つの残念なセキュリティ事例と推奨される7つの対策が明らかになった。 “凶悪なライオン”から身を守る キアラン・マーティン氏が語るサイバー脅威への反撃方法

“凶悪なライオン”から身を守る キアラン・マーティン氏が語るサイバー脅威への反撃方法

サイバーセキュリティ攻撃が巧妙化する中で、組織はどのように対処すべきなのか。「『人間こそが最も弱い鎖』という言葉を禁句に」と話すキアラン・マーティン氏が反撃方法を解説した。 “脆弱性対策はサボったら負け” リソース不足の組織がやるべき“基本のき”

“脆弱性対策はサボったら負け” リソース不足の組織がやるべき“基本のき”

先日、OpenSSLのセキュリティアップデートが予告され、大きな話題を集めましたが、読者の皆さんはしっかりと対応できたでしょうか。しかし、今回以外にも脆弱性は日々見つかるもの。“全部は対処できない”という組織は何から始めればいいのでしょうか。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

ガートナーの礒田優一氏

ガートナーの礒田優一氏