「攻撃者有利」って本当か? 2023年を「防御側有利」の時代にする:半径300メートルのIT

2022年も間もなく終わりを迎えます。読者の皆さん、セキュリティ対策は十分でしょうか。少し気が早いかもしれませんが、2023年に向けてやるべき“セキュリティ対策の基礎”を紹介しましょう。

この記事は会員限定です。会員登録すると全てご覧いただけます。

今回が2022年最後の連載となります。2022年の総括としてこれまで起きたインシデントを振り返りたいところですが、あまりに多くの出来事があったので、これについては関連リンクの連載バックナンバーをチェックしてみてください。

2022年を代表するセキュリティキーワードは、引き続きマルウェア「Emotet」かもしれません。ただ、個人的には「サプライチェーン攻撃」「VPN機器の脆弱(ぜいじゃく)性」そして「セキュリティの基礎」という言葉が思い浮かびました。これらの要素が全て詰まったインシデントが発生していたからかもしれません。

「病院が狙われる」という認識は正しいか?

2022年は病院を標的にしたランサムウェア攻撃がクローズアップされた1年だったと言えます。2021年に発生した徳島県のつるぎ町立半田病院におけるランサムウェア被害のレポートが2022年6月に公開されましたし、2022年10月には大阪急性期・総合医療センターでランサムウェア攻撃によるシステム障害が発生し、電子カルテシステムが利用できなくなりました。

大阪急性期・総合医療センターで発生したランサムウェア攻撃については、給食委託事業者に設置されたリモートメンテナンス用VPN機器がサイバー攻撃を受け、そこからネットワーク経由で同センターに侵入された可能性が高いとされています。

本インシデントは、VPN機器の脆弱性を悪用されて侵入を許したこと、関連会社といったサプライチェーンを通じて被害を受けたことなど、ある意味“お手本”的なサイバー攻撃だったと言えるでしょう。

これは個人的な意見ですが、これらのインシデントは「病院だから」発生したと考えてはいけないと思っています。恐らくサイバー攻撃者はアップデートされていない脆弱性の残ったVPN機器を攻撃したら「たまたま」それが病院関連施設だったのではないでしょうか。つまり、VPN機器を設置している企業の規模や業種ではなく「ただそこに脆弱性があるかどうか」が標的になるかどうかの分かれ目になっているのだと思います。

ですから、2022年も終わりを迎える今、中小企業はこれらのインシデントを無関係とは思わず、明日自社がサイバー攻撃の標的になる可能性があることも考慮すべきでしょう。いや、もしかしたら既に攻撃は完了しているかもしれません……。

“セキュリティ対策を見直す”という対策を

筆者はこれまで「セキュリティは基礎的なところを押さえよう」と繰り返しお伝えしてきました。それさえ守ればそれなりの安全を確保できると信じているからです。2023年に向けては、これに加えて“現状のセキュリティ対策が相変わらず有効かどうかを常に確認すること”を推奨したいと思います。

10年ほど前、中小企業のセキュリティ対策といえば「UTM(統合脅威管理)製品の導入」でした。多くのITベンダーが「UTMを入れれば安全」とうたい、実際にセキュリティレベルは向上しました。しかし時がたち、UTMもパフォーマンス向上のためにセキュリティ機能がほとんどオンになっていなかったという実態が明らかになったり、UTM自体の脆弱性が狙われたりするようになりました。かつての安全が今のリスクになりつつあるわけです。

また、コロナ禍になり大急ぎでテレワーク環境を構築した企業も多いはずですが、こうした急ごしらえのシステムには設定ミスやアップデート漏れのリスクがあります。小さなリスクかもしれませんが、それが後にサプライチェーン全体を脅かすほどのインシデントにつながる可能性は否定できません。

ですから2023年は、これらの見直しを含む「基礎」をもう一度洗い出しましょう。“アップデートを適用する”“パスワードを強化する”“データのバックアップを取得して復元する訓練を実施する”といった基礎部分は今も重要ですが、その基礎の中に「セキュリティ対策を定期的に見直して、古臭くなっていないかどうか、有効状態にあるかどうかを確認する」も追加しましょう。

「攻撃者有利」という先入観を覆そう

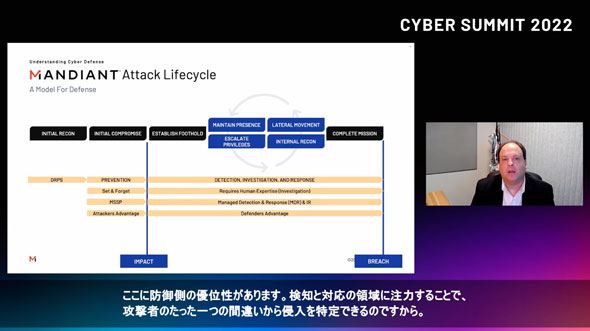

最後に、上記に加えてセキュリティの考え方を変える興味深いお話を紹介しましょう。筆者は先日、Mandiantのセミナーに参加し、同社のスティーブ・レザン氏(CTO - Asia Pacific & Japan)によるセッション「サイバー防御をアタック・ライフサイクルから理解する」を聞きました。そこで同氏が「よく言われている『攻撃者に優位性がある』という言葉を見直そう」と訴えていたのです。

レザン氏は「『攻撃者による1000回のサイバー攻撃を、私たちは1000回、1つも逃さずに防御に成功しなければならない』。確かにこれは事実ですが、あくまで脅威の侵入前のお話です。逆に考えると、攻撃者は企業のネットワークに侵入した後、常に発見されるリスクがあるわけです。防御側からすれば検知さえできれば対処が可能です。ここに防御側の優位性があります」と語りました。つまり見方を変えれば「防御側有利」の瞬間があるのです。

ある意味、「攻撃者有利」というのは私たちがセキュリティ対策を簡単に諦める理由となる“魔法の言葉”でした。しかし、それでは組織や従業員、サービスを利用する顧客に大きなリスクがあります。侵入後の“アディショナルタイム”に備え、EDR(Endpoint Detection and Response)製品を導入したり、ログを検証する体制を整えたりすること、つまり“検知する仕組みを作ること”が次なる一手なのかもしれません。

2023年も多くのサイバー攻撃が発生し、実際に被害が出るでしょう。ただ、これに向けては高価なソリューションを導入する以外にもできることはたくさんあり、その第一歩が考え方を変えてみることだと思っています。そのためにも、各所で公開されているインシデントレポートを自分ごととして読み解き、見方を変えた対策を講じることが重要です。

あなたの組織とあなた個人が、サイバー空間で安全に過ごせることを目指し、2023年も役立つ情報をピックアップしていきたいと思います。どうぞよろしくお願いいたします。

関連記事

大阪急性期・総合医療センターへのランサムウェア攻撃、給食委託事業者通じて侵入か

大阪急性期・総合医療センターへのランサムウェア攻撃、給食委託事業者通じて侵入か

大阪急性期・総合医療センターが会見を開き、ランサムウェア攻撃による電子カルテシステムの障害について続報を発表した。同会見でランサムウェアの侵入経路と病院基幹システムの復旧めどが明らかになった。 「情報セキュリティ10大脅威」を読んだ営業の素朴な疑問に答えてみた

「情報セキュリティ10大脅威」を読んだ営業の素朴な疑問に答えてみた

IPAが公開する「情報セキュリティ10大脅威」には長い歴史があります。変化の激しいセキュリティの世界、ランクインした脅威の変遷を見ていると新たな発見があるかもしれません。 2022年を騒がせたセキュリティ事件トップ10は? Trellixが調査を発表

2022年を騒がせたセキュリティ事件トップ10は? Trellixが調査を発表

Trellixは「2022年の10大セキュリティ事件」を発表した。国内のビジネスパーソンを対象に2021年12月〜2022年11月に報道された事件の認知度を調査した。 詐欺師らはいかにしてクレジットカード情報を窃取し、現金化するのか?

詐欺師らはいかにしてクレジットカード情報を窃取し、現金化するのか?

中国のフィッシング詐欺グループは、一体どのようにして検出を回避し、盗んだクレジットカード情報を現金化するのか。リサーチャーのストロベリー・ドーナツ氏がその非常に巧妙な手口を赤裸々に語った。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- Gartner、2026年のセキュリティトレンドを発表 6つの変化にどう対応する?