トレリックスが2023年の脅威予測を発表 11の注意すべきトピックとは?

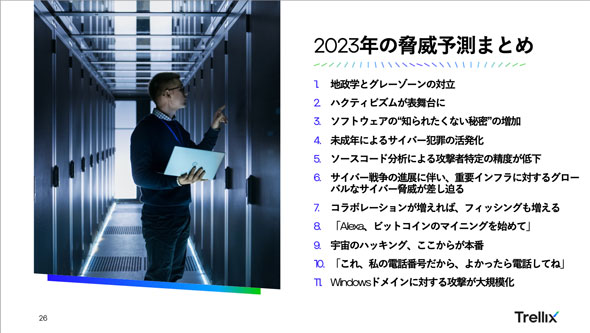

トレリックスは2023年の脅威動向予測を発表した。同社は11のセキュリティトピックを紹介し、その中でも特に注意すべき4つの項目を解説した。

この記事は会員限定です。会員登録すると全てご覧いただけます。

セキュリティベンダーのTrellix(トレリックス)は2023年1月18日、2023年に発生するであろう脅威動向の予測を発表した。同社は2023年の予測として11のトピックをピックアップし、未来に起き得るサイバー脅威に対してどのような対策を講じるべきかを解説した。

2022年の7項目に比べてバラエティに富む“未来”を予測

脅威予測は2022年と同様、Trellixの櫻井秀光氏(執行役 セールスエンジニアリング本部 シニアディレクター)によって発表された。2022年の脅威予測は7項目をピックアップしていたが、2023年は11項目に増加した。また、分野も多岐にわたっており、サイバー脅威の拡大を示唆する内容となった。

櫻井氏は、この中で特に4つのトピックが重要になると述べた。

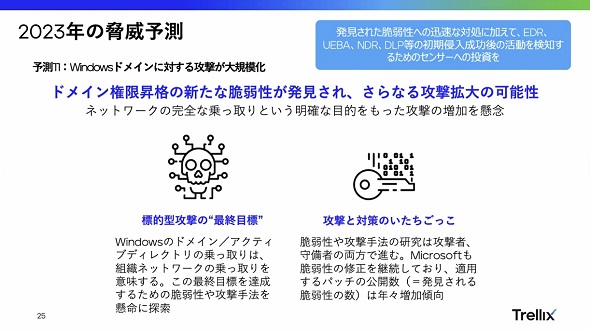

予測「Windowsドメインに対する攻撃が大規模化」

11個のトピックのうち、最も脅威となるのが「Windowsドメインに対する攻撃」だ。もし「Active Directory」などに新たな脆弱(ぜいじゃく)性が見つかり、それを悪用されれば、サイバー攻撃がさらに拡大する可能性が高い。

櫻井氏は「明確な目的を持ったサイバー攻撃の増加を懸念している。システムやネットワークの完全な掌握は標的型攻撃の最終目標であり、ドメインの乗っ取りはこれを可能にするため、サイバー攻撃者は実行可能な脆弱性を日々探している」と指摘する。

クリティカルな脆弱性が見つかれば、それがすぐに大規模なサイバー攻撃につながる可能性が高い。そこでTrellixをはじめとするセキュリティベンダーやソフトウェアベンダーも脆弱性の発見およびセキュリティ対策を進めている。

櫻井氏は「影響が大きい部分であるため、発見された脆弱性に対してはすぐにパッチ適用が必要だ。パッチが適用できない場合は、攻撃後の挙動を捉えるため、EDR(Endpoint Detection and Response)やNDR(Network Detection and Response)、UEBA(User and Entity Behavior Analytics:ユーザーとエンティティの行動分析)、DLP(Data Loss Prevention)といった初期侵入成功後の活動を検知するセンサーに投資してほしい」と語る。

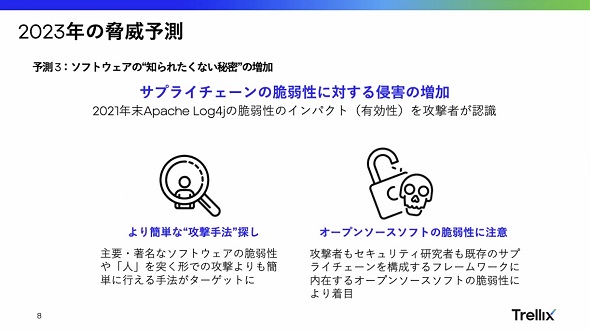

予測「ソフトウェアの“知られたくない秘密”の増加」

櫻井氏が「2番目に重要」と話すのが、「ソフトウェアの“知られたくない秘密”の増加」という予測だ。櫻井氏は2021年末に明らかになった「Apache Log4j」の脆弱性を例に挙げ、「ソフトウェアサプライチェーンの脆弱性のインパクトが非常に大きいことを、攻撃者は知ってしまった」と述べる。

サイバー攻撃者はなるべく少ない工数で効率的なリターンを得ようとするため、簡単な攻撃手法を探している。MicrosoftやApple、Googleなど大手のIT企業はセキュリティに投資できるが、オープンソースソフトウェア(OSS)などは大手企業と同レベルのケアがされないことから、脆弱性が内在している可能性がある。そのような“知られたくない秘密”をサイバー攻撃者が探し出すという活動が活発化するだろうというのがこの予測のポイントだ。

櫻井氏は「OSSの脆弱性に対してもいっそうのケアが必要だ。利用者側も、脆弱性が発見されたという報告を放置するのではなく、迅速にパッチ適用を進めるとともに、日々クリティカルな情報がないかどうかを収集することも必要だ」と述べる。

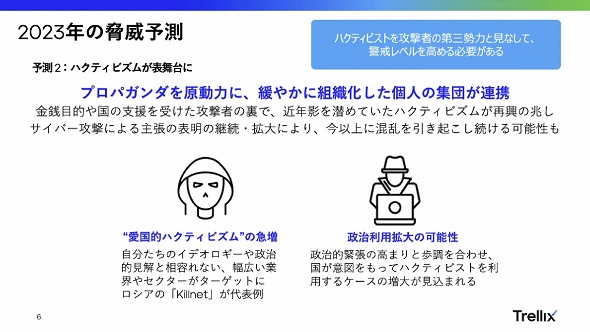

予測「地政学とグレーゾーンの対立」/「ハクティビズムが表舞台に」

2023年に大きな脅威となり得るのは、地政学とハクティビズムだ。2022年は国家の後ろ盾を得たサイバー攻撃者が活動し、現実世界の戦争と同時進行でサイバー攻撃が実行されてきた。これらのハイブリッドな戦争が一定の成果を得たとされてきている。これらの緊張状態は日本にも影響があり、サイバー攻撃のターゲットとなる可能性も大きい。

加えて、このプロパガンダを原動力とし、緩やかに組織化した個人の集団、いわゆる「ハクティビスト」の活動がこれまで以上に活発化すると櫻井氏は予測する。2022年秋にはロシア由来の「Killnet」の活動が注目され、サイバー攻撃による主張の表明で今以上に混乱を引き起こす可能性がある。

「国が支援するサイバー攻撃者とは別に、国がハクティビストを利用してサイバー攻撃を実行するケースもあるのではないか。ここ最近おとなしめだったハクティビストを第3の勢力として認識し、警戒レベルを高める必要がある」(櫻井氏)

「リバースビッシング」にも注意を

その他、櫻井氏は宇宙における資産への攻撃可能性や、セキュリティ対策が進まないIoT機器に対する攻撃などさまざまな予測を取り上げた。その中でも人への攻撃手法として、櫻井氏は「リバースビッシング」(リバースボイスフィッシング)をピックアップする。

「リバースビッシング」とは、音声を加えたフィッシングだ。電子メールやSMSを通じ電話番号を提示し、そこに電話をかけることで攻撃者と直接会話する。その通話によりマルウェアのインストールなどを促され、感染に至るという手法を指す。非常に単純に聞こえるが、これまでの攻撃手法をベースとした対策では対応できないことが分かるだろう。発生事例は2021年に比べて500%増加していると櫻井氏は述べる。

リバースビッシングは電子メールやSMSだけでなく、「Google マップ」に記載されたレビュー欄などでも実行される。「電話がつながるということが安心感につながり、攻撃の成功率を上げる。言葉巧みにカード情報をはじめとした個人情報を聞かれるが、この手法が広まれば怪しいと思えるリテラシーが得られるのではないか。そのため、継続して注意喚起をしていきたい」と櫻井氏は述べる。

櫻井氏は最後に11のトピックをまとめ、「毎年さまざまな傾向を発表しているが、全体的に利用者が増えたところに攻撃者も集まってくる。攻撃者はトレンドを追うのがうまく、有名になったツールや環境が狙われる傾向がある」と締めくくった。

関連記事

各社が出した2023年のセキュリティ予測 筆者が気になるトピックは?

各社が出した2023年のセキュリティ予測 筆者が気になるトピックは?

新たな年が始まり、セキュリティ企業各社が2023年のセキュリティ予測を発表しています。今回はその中でも個人的に気になるトピックを幾つかピックアップしました。 2022年を騒がせたセキュリティ事件トップ10は? Trellixが調査を発表

2022年を騒がせたセキュリティ事件トップ10は? Trellixが調査を発表

Trellixは「2022年の10大セキュリティ事件」を発表した。国内のビジネスパーソンを対象に2021年12月〜2022年11月に報道された事件の認知度を調査した。 2023年、攻撃者はどう動く? 各社セキュリティトレンド予測を読む

2023年、攻撃者はどう動く? 各社セキュリティトレンド予測を読む

多くのセキュリティベンダーが2023年のセキュリティ予測を発表しています。各社はどのような未来を予想しているのでしょうか。まとめてみました。 25億人以上に影響か、Google Chromeに「重要」の脆弱性 急ぎ更新を

25億人以上に影響か、Google Chromeに「重要」の脆弱性 急ぎ更新を

ImpervaはGoogle Chromeにシンボリックリンクフォローの脆弱性を発見した。同脆弱性は、Google Chromeおよび「Chromium」ベースのブラウザの25億人以上のユーザーに影響を与えるとされている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」