サイバー攻撃者との交渉もやむなし? ラック西本社長が語るランサムウェア事前・事後対策:「Security Week 2022 冬」開催レポート

ランサムウェアをいつかは遭遇する“災害”だ。そのために私たちは事前に何を考慮して、どのような対策を講じればいいのか。ラックの代表取締役社長である西本逸郎氏が事前対策から被害後の事後対策までを語った。

ランサムウェアは全てを破壊する、いかんともしがたい“災害”に育ってしまった。対峙(たいじ)する私たちは相応の覚悟を持って当たらなければならない――アイティメディア主催のオンラインイベント「ITmedia Security Week 2022 冬」にラックの西本逸郎氏(代表取締役社長)が登壇した。

西本氏はランサムウェアをもはや遭遇を免れないものとして捉え、十分な事前対策を講じることの重要性を同社の取り組みも交えながら訴えた。本稿は同氏の講演「『ランサムウェアは防げない』から始めよ 逆説から考える組織的防御のアプローチ」の様子をレポートする。

二重脅迫、三重脅迫まで出現するランサムウェアの“今”

西本氏によれば、ランサムウェアが増加の一途をたどる背景には、3つの要因がある。

1つ目は匿名で国を超えての送金が可能な「仮想通貨の一般化」だ。捜査機関の目をくらませるのに十分な流通量があることもサイバー攻撃者にとってプラスに働いている。

2つ目は「コミュニケーションテクノロジーの一般化」で、サイバー攻撃者は、犯罪を実行するために高度な翻訳ツールや秘匿化メッセンジャー、ダークWebなどの最新テクノロジーを駆使している。

3つ目は「高度な犯罪基盤の整備推進」で、犯罪基盤提供者と実行者の分業体制が進み、RaaS(Ransomware as a Service)のようなサービスが出現したことで、実行者にマルウェア開発の知識がなくともサイバー攻撃を実行できる環境が整ってしまったことも事態を悪化させている。

今日、ランサムウェアは飛躍的に機能を高めている。従来は、ばらまき型攻撃が中心で、穴が多くフォレンジックによって対処することも可能だった。だが今は、完全な暗号化を実行する攻撃や、はっきりと相手を見極めて狙う標的型攻撃が増えて、“暗号化されたデータの復号”と“データの公開”を条件に恐喝金を要求する二重脅迫や、これに“DDos攻撃”を加えたり、“ハッキングをメディアにリークする”と脅したりする三重脅迫まで実行するケースもある。

ランサムウェアの侵入経路としては、脆弱(ぜいじゃく)なVPN装置を通じて入ってくるケースが増加している。VPNだけでなくセキュリティ機器の脆弱性は致命傷だ。これらはインターネットに見える形で、いわば企業情報システムの守護神のように存在しているが、皮肉なことにこれらがあることで、こちらに守りたいものがあることをサイバー攻撃者に知らせてしまっている。

西本氏は「セキュリティ機器の脆弱性は、駅の改札横に通り抜けできる入口があるようなものです。そこが監視されず鍵もかかっていないのですから、当然、侵入の常とう手段にして狙われてしまいます。場合によっては、組織内の管理権限まで奪取できることもあるため、サイバー攻撃者にとってVPNは“おいしい”のです」と語る。

2021年に発生した徳島県の病院によるランサムウェア被害では、VPN装置の脆弱性が狙われ、ランサムウェア攻撃によるデータ暗号化によって患者8万5000人分のカルテが閲覧できなくなり、診療費の会計もできなくなった。その後2カ月間にわたって治療行為を含む正常な病院業務が滞ったのだが、病院側はこの事件に「もはや災害だ」とコメントした。

「防犯や防水、防風などの対策を講じていても、その程度ではやりすごせない、全てを破壊するいかんともしがたい災害。それが今日のランサムウェア攻撃で、まさに災害に対峙する覚悟が必要になっています」(西本氏)

ランサムウェア攻撃に備えて事前に考慮すべき事柄とは?

西本氏は「ランサムウェアをいつかは遭遇する災害であると捉え、その日に備えてBCP(事業継続計画)を策定することは必要不可欠だ」と話す。ラックは訓練として、ある日の午前に販売管理システムや人事給与システムなどの基幹システムの暗号化したが、その日の夕方に完全なシステム復旧は10日後になるということが分かった。

「データのバックアップは取得していたが『どのデータから復旧するか』『そのデータが正しいかどうか』といったことを確認するのに多くの時間がかかると判明した」(西本氏)。西本氏は、この訓練を通じてバックアップを含めたデータの捉え方を再構築する必要があると再認識したそうだ。

西本氏はその他にもランサムウェア被害に遭う前に事前に考慮すべき事柄を2つ挙げた。1つ目は「犯人と交渉すべきかどうか」という点だ。身代金は支払うべきではないのは大前提だが、実際には交渉して支払ったと思われるケースも多々ある。もし、誰かの生命に関わるような事態、社会基盤や他社の事業継続に関わる事態に陥ることが想定されるのであれば、被害を最小限に抑え、最速で復旧できる体制を準備して、訓練をしておくことが重要だ。これが不十分なら、ひょっとすると攻撃者と交渉せざるを得ないかもしれない、と西本氏は話す。

2つ目は「被害に遭ったことを公表すべきかどうか」だ。サイバー攻撃者は自分の戦績を誇る傾向があり、最近ではどこの企業を襲ったか、どのような交渉をしたかがオープンになるケースも多い。もはやオープンになることは想定に入れて、自社の被害を次の被害を防ぐために役立ててもらう、といった覚悟を持った方がいいようだ。

被害に遭った企業が背負う責任とその役割分担

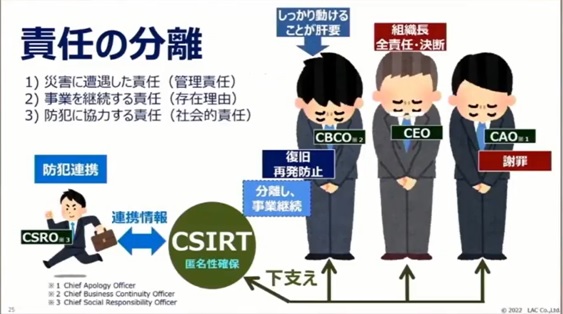

西本氏はまた、ランサムウェア被害に遭った企業には以下の3つの責任が生じると話す。

- 災害に遭遇した責任(管理責任):被害の把握や関係者が被る損害の把握と対応、謝罪を担う

- 事業を継続する責任:事業回復と復旧を担う。場合によってはサイバー攻撃者と交渉する。再発防止策の策定についてもリーダーシップを取る

- 防犯に協力する責任(社会的責任):事件を内々で処理したとしても、次の被害を防ぐために捜査関係機関とは情報を共有する

これら全てを企業の一部に集中させるのは非常な重責になるため、分離して担当するとよい。CEOは組織の長として全責任を負うものの、謝罪を専門的に行うのはCAO(Chief Apology Officer)、事業を継続する責任を負うのは、CBCO(Chief Business ontinuity Officer)、社会と連携して防犯に協力するのはCSRO(Chief Social Responsibility Officer)などとして、CEOを下支えするのだ。

ランサムウェア攻撃に備えて具体的にやるべきこと

西本氏はセッションの終盤、ランサムウェア攻撃に対して取るべき具体的な対策を紹介した。閉鎖環境でシステムを構築しているのであれば、VPNやRDP、NASなど外向きに開いている機器やサービスのチェックをすることが重要だ。

対策を講じている最中は、防御や監視、認証情報を再設定すること。仮想的に閉鎖環境を作り出すサービスの設定や脆弱性管理をすること。外部からのコンテンツ持ちこみやWebサイトの閲覧に備えて、EDRなどエンドポイントでの防御や検知&対応の仕組みを検討すること。そして、何よりデータ管理状況を把握すること。どのような業務が影響を受けて、どのぐらいの停止なら許容できるかを見極める必要があるためだ。ランサムウェア攻撃の場合、オフラインバックアップの有無がデータが復元可能かどうかの鍵を握る。

西本氏は最後に「ランサムウェアはデジタル社会最大の脅威です。サイバー攻撃者は最先端のテクノロジーを駆使して、言語の壁や国境を乗り越え、市場原理を生かしながら今後ますます狡かつになっていくことが予想されます。そうした中、われわれはそれ以上に最先端テクノロジーを駆使して、持続可能性の高い成長を目指していかなければなりません」とメッセージを送った。

関連記事

ラックはいかにしてゼロトラスト基盤を改良したのか?――マイクロソフトブリーフィング

ラックはいかにしてゼロトラスト基盤を改良したのか?――マイクロソフトブリーフィング

日本マイクロソフトはメディアブリーフィングで、2022年度におけるサイバー脅威の最新動向とラックのゼロトラスト基盤構築事例、日本マイクロソフトが考えるゼロトラストの次に来るセキュリティアプローチを公開した。 元祖ファイアウォール企業が語る「境界型防御時代の終焉」と「セキュリティ人材不足の根源」

元祖ファイアウォール企業が語る「境界型防御時代の終焉」と「セキュリティ人材不足の根源」

ファイアウォール企業の元祖でもあるチェック・ポイント・ソフトウェア・テクノロジーズの青葉雅和氏がサイバー攻撃の実態とセキュリティ人材不足の背景にある根本的な問題を大いに語った。 “凶悪なライオン”から身を守る キアラン・マーティン氏が語るサイバー脅威への反撃方法

“凶悪なライオン”から身を守る キアラン・マーティン氏が語るサイバー脅威への反撃方法

サイバーセキュリティ攻撃が巧妙化する中で、組織はどのように対処すべきなのか。「『人間こそが最も弱い鎖』という言葉を禁句に」と話すキアラン・マーティン氏が反撃方法を解説した。 最新のマルウェアに備えよ あなたは50:30:20の法則を知っているか?

最新のマルウェアに備えよ あなたは50:30:20の法則を知っているか?

複雑化、高度化したサイバー脅威に対抗するためには、セキュリティ製品を導入するだけでは不十分だ。レオンテクノロジーの守井氏が提唱する50:30:20の法則で企業のセキュリティ環境を強化しよう。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

ラックの西本逸郎氏

ラックの西本逸郎氏