サイバー攻撃者視点で“攻めにくいシステム”とは――上野 宣氏が語る:「Security Week 2022 冬」開催レポート

境界型セキュリティの限界が唱えられて久しい中、企業が目指すべき対策とは何か。現役のペネトレーションテスターである上野 宣氏が、サイバー攻撃者の視点で有効なセキュリティ対策を語った。

この記事は会員限定です。会員登録すると全てご覧いただけます。

ランサムウェア攻撃が激化する今、脅威の侵入口であるエンドポイントを適切に保護することは企業にとって喫緊の課題だ。これを実現する際のポイントとは何か。

アイティメディア主催のオンラインイベント「ITmedia Security Week 2022 冬」にサイバーセキュリティの専門会社トライコーダを立ち上げた現役ペネトレーションテスターの上野 宣氏(代表取締役)が登壇し、「侵入者が語る、効果のあるサイバー攻撃対策とは」と題し講演を実施した。

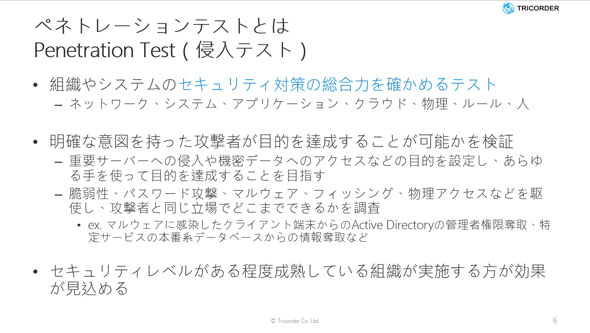

ここでの「侵入者」とは、組織が持つ顧客情報や資産を守るため、サイバー攻撃対策が総合的に機能しているかどうかをチェックする「ペネトレーションテスター」のことだ。本稿は、サイバー攻撃者の視点を持つ必要性と、その視点だからこそ見えるシステムの真の姿を語るセッションをレポートする。

自社のセキュリティ総合力にどれくらい自信がありますか?

そもそも、私たちは何のためにセキュリティ対策を講じているのか――この問いに対して上野氏は「顧客情報や資産、個人情報、機密情報、そして会社そのものなどを守るためだ」と述べる。そのために多くの企業がサイバーセキュリティ対策だけでなく、物理的なセキュリティをはじめさまざまな対策を講じている。

しかし、これらの対策について“総合的に機能している”状態だと自信を持っていえる組織はどの程度あるだろうか。現実の脅威は、企業組織が想定しているものよりも複雑でレベルが高い。一つ一つ対策は機能していたとしても、それが見当違いだったり、全体でみると本来必要な対策が見逃されていたりする可能性もある。それらを総合的にチェックするため、サイバー攻撃者の立場でシステムに侵入を試みるのがペネトレーションテストの目的だ。

「顧客にとって重要なサーバに侵入できるかどうかをあらゆる手段を使って検証する。脆弱(ぜいじゃく)性も利用するし、パスワード攻撃やマルウェア、フィッシング、さらには物理アクセスも駆使する。サイバー攻撃者と同じ立場でどこまでできるかを試すテストだ」(上野氏)

侵入はほぼ100%可能 「境界型セキュリティ」を破る攻撃手法とは?

上野氏はまず、多くの組織が採用している「境界型セキュリティ」への侵入方法について説明した。

境界型セキュリティは、インターネットと社内ネットワークをファイアウォールやルーターなどで分離し、“社内ネットワークの中は安全である”という前提で構築されている。主なシステムはオンプレミスで動いており、社内ネットワークには「Active Directory」などのドメインコントローラー、ファイルサーバ、基幹システムが置かれる。データはサーバ内だけでなく、PCのローカルストレージにも置かれているケースもある。

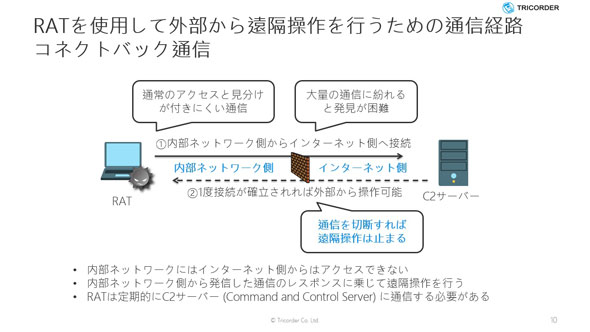

こうしたシステムを“攻撃”する場合、ペネトレーションテストにおいては「RAT」(Remote Administration Tool)が利用されるケースが多い。RATとはいわゆる「遠隔操作ウイルス」で、ユーザーに実行させることで、感染した端末を外部から操作できるようにするマルウェアだ。RATはオープンソースソフトウェア(OSS)として広く公開されているものもあり、特別なツールというわけでもない。公開されたツールはコマンド実行やファイル操作、キーロガー、画面キャプチャーなどの機能があり、内部侵入の次のステップに移行するための各種操作が可能だ。

また、初期侵入においては「LoLBaS」(Living off the Land Binaries and Scripts)と呼ばれるサイバー攻撃も多く利用される。LoLBaSとはOS標準の機能や侵入環境にある正規のソフトウェアを利用する攻撃で、正規のアクティビティーと区別がつきにくいため、サイバー攻撃者視点では大きなメリットがある。

RATをユーザーに実行させる際には、通常、電子メールに添付したマルウェアをクリックさせるなど、人間の心理的な隙をつくソーシャルエンジニアリングの手法が用いられる。これらのテクニックは非常に巧妙で「時間をかけさえすれば侵入可能性は100%に近い」(上野氏)という。そのため、ペネトレーションテストにおいてはマルウェアがインストールされた前提で、侵入過程は省略されることも多い。

システム侵入後、サイバー攻撃者の次なる行動は

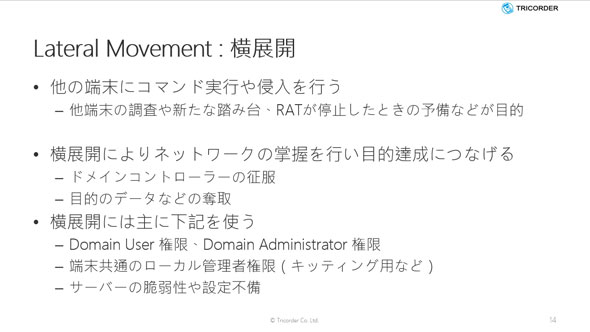

上野氏によると、首尾よくユーザーにRATをインストールさせ、システム内に侵入したとしても、サイバー攻撃者にはシステムの周囲がほとんど見えていないのが実情だ。そのためサイバー攻撃者は侵入後に“まず周りに何があるのか”、端末情報の調査やネットワーク情報の確認、アクセス権限などネットワーク内を調査するフェーズに移行する。

この際まず狙うのは「権限昇格」だ。多くの場合、組織のPC端末は一般ユーザー権限しか与えられていないため、サイバー攻撃者はさまざまな行動を可能にする「システム管理者ユーザー(ローカル管理者)権限」への昇格を狙う。システム内を横展開(ラテラルムーブメント)し、社内の感染端末の拡大、侵入を繰り返す。これによってドメインコントローラーを征服できた場合、さまざまな特権を持つ状態で動けるようになるため、ネットワーク内の状況把握は容易になる。

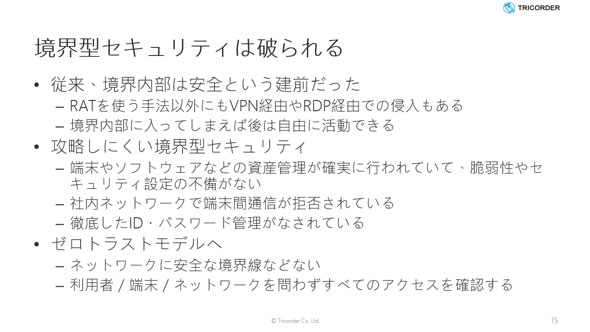

ここまでをまとめると、もはや“境界型セキュリティは破られる”という前提で考えるべきかもしれない。RATを使う方法だけでなく、最近ではテレワークのために用意したVPNやリモートデスクトップが侵入の糸口になっている。

だが上野氏によると、「境界型セキュリティでも突破しにくい」組織もある。それは端末の資産管理が確実に実施されており、脆弱性やセキュリティ設定の不備がなく、端末間通信が拒否されているといった対策を講じている組織だ。「端末間通信拒否だけでも非常にセキュリティは強化される。共通パスワードが使われていると、攻撃者はそれを“魔法の鍵”と呼んだりしているが、そのようなものを使わず、しっかりID/パスワードを管理している会社も侵入が困難だ」(上野氏)

希望の光、ゼロトラスト?

上述の通り、境界型セキュリティの限界が来ている今、新たなセキュリティモデルとして注目を集めているのが「ゼロトラスト」だ。利用者や端末、ネットワークを問わず全てのアクセスを都度確認し、境界型防御に頼らないことが特徴といえる。しかし“ゼロトラストは1日にしてならず”だ。上野氏は「セキュリティモデルの移行期にこそ、サイバー攻撃に注意しなければならない」と警鐘を鳴らす。

「Googleでも8年かけてゼロトラストへ移行している。境界型セキュリティからの道のりは長く、それぞれのフェーズで“ほころび”が発生する」(上野氏)。特に利用するクラウドサービスが増え、管理すべき“アタックサーフェス(攻撃対象領域)”までも増加している。従来であれば社内のオンプレミスを見るだけでよかったが、クラウドも守る必要が出てきたのは大きな変化だろう。

さらに、多様なクラウドサービスを利用することで業務の統制も難しくなる。統制するには従業員にルールを課すことが必要だが「従業員はルールを忘れるし、守らないし、守れない。それは悪意があるわけではなく、仕事のためにデータを社外に持ち出し作業をする、組織が把握していないが便利なクラウドサービスを利用するなど、仕事のためというケースも多い」(上野氏)という。

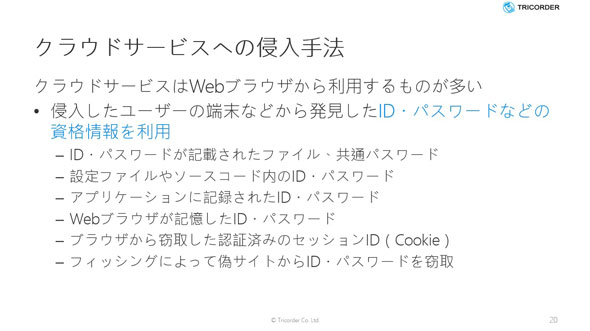

ではこのほころびをサイバー攻撃者はどのように利用するのか。彼らは侵入したPC端末内にある情報から、ID/パスワードなどクラウドサービスの資格情報を奪う。上野氏によれば、「ID/パスワードを書いたテキストファイル」がローカルに置かれていることも多いという。「欲しい情報であれば特定の個人を狙いソーシャルエンジニアリングやフィッシングで奪う。ID/パスワードはそこまでしてでも“盗みたいもの”だ」(上野氏)。

実はクラウドサービスは、ペネトレーションテスターやサイバー攻撃者にとっては「情報の宝庫」だと上野氏は述べる。その理由は、クラウドサービスにおける抜群の検索性能にある。「Gmail」などのユーザーなら分かるはずだが、クラウドサービスは全文検索が得意で電子メールやファイル内、ソースコード内に記載された秘密情報を瞬時に検索できる。

「境界型セキュリティではないが、クラウドも侵入後すぐに動けてしまう。だからこそ徹底したID/パスワード管理、IDaaSやシングルサインオンの仕組みが必要だ」(上野氏)

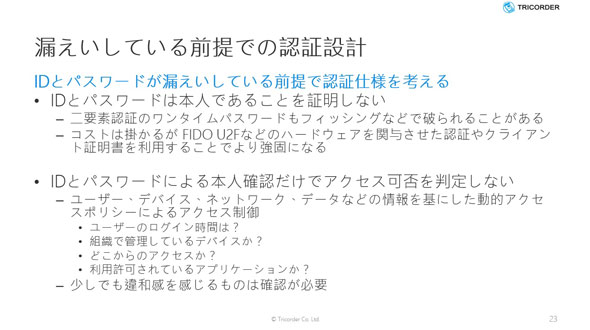

上野氏はさらに、「認証設計は『ID/パスワードが漏えいしている前提で考えよ』」と話す。これは多要素認証(MFA)の導入などが挙げられるが、もはやMFAのワンタイムパスワードもフィッシングと中間者攻撃で突破されてしまう。そのため、コストはかかるがハードウェアキーであるFIDO U2Fの採用やクライアント証明書の利用が望ましい。

また“パスワードだけで本人を特定しない”という考え方も重要だ。正しいID/パスワードだったとしても、ログインした時間やデバイスを確認し、少しでも違和感のあるものはさらなる確認が必要とする仕組みを用意したい。

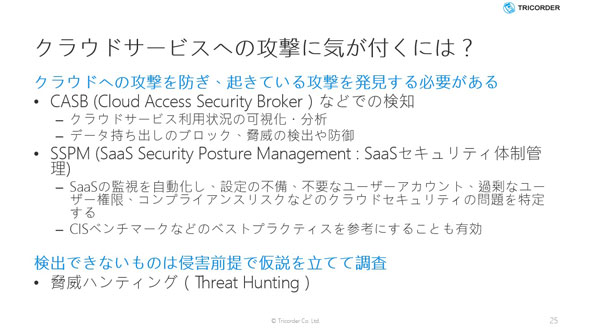

サイバー攻撃者は、窃取したID/パスワードを使って、クラウドサービスの正規利用者になりすましてログインをしてくる。こうしたサイバー攻撃を発見するには、ログの集約と監視のためにSIEM(Security Information and Event Management)を導入し、XDR(Extended Detection and Response)やCASB(Cloud Access Security Broker)、SSPM(SaaS Security Posture Management)などを活用することが重要だ。

ペネトレーションテストのその先へ

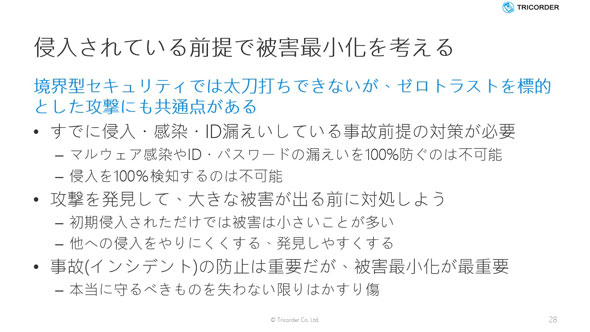

ペネトレーションテストは、ある程度成熟したセキュリティレベルを確保している企業が、その総合力を確認するために利用することが多い。これによって、システムに潜む脆弱性を発見したり、運用そのものに存在する脆弱性を発見したり、侵入後にどれだけ早く平時の状態に復旧できるかというサイバーレジリエンス能力を評価できる。侵入を防ぐことはもちろん重要だが「侵入された前提での対応も重要度が増している」と上野氏は指摘する。

「脅威を完全に検知するのは困難かつ、既にシステムに侵入され、情報が漏えいしているという前提で、サイバー攻撃を発見したり、被害を最小化したりするにはどうすればいいかを考えてほしい。そのためにはサイバー攻撃の知識なしには対抗ができないはずだ」(上野氏)

上野氏は「本当に守るべきものを失わない限りはかすり傷だ」と述べる。本当に守るべきものをまず定義し、そのために今できることを攻撃者の視点を含め、考えてみてはいかがだろうか。

関連記事

サイバー攻撃者との交渉もやむなし? ラック西本社長が語るランサムウェア事前・事後対策

サイバー攻撃者との交渉もやむなし? ラック西本社長が語るランサムウェア事前・事後対策

ランサムウェアをいつかは遭遇する“災害”だ。そのために私たちは事前に何を考慮して、どのような対策を講じればいいのか。ラックの代表取締役社長である西本逸郎氏が事前対策から被害後の事後対策までを語った。 詐欺師らはいかにしてクレジットカード情報を窃取し、現金化するのか?

詐欺師らはいかにしてクレジットカード情報を窃取し、現金化するのか?

中国のフィッシング詐欺グループは、一体どのようにして検出を回避し、盗んだクレジットカード情報を現金化するのか。リサーチャーのストロベリー・ドーナツ氏がその非常に巧妙な手口を赤裸々に語った。 サイバー犯罪者が早速、ChatGPTを悪用 3つの事例を紹介

サイバー犯罪者が早速、ChatGPTを悪用 3つの事例を紹介

Check Point ResearchはOpenAIが開発したチャットbot「ChatGPT」を悪用したサイバー犯罪事例を紹介した。アンダーグラウンドのハッキングコミュニティーではこれをどう悪用するか盛んに議論されているようだ。 最新のマルウェアに備えよ あなたは50:30:20の法則を知っているか?

最新のマルウェアに備えよ あなたは50:30:20の法則を知っているか?

複雑化、高度化したサイバー脅威に対抗するためには、セキュリティ製品を導入するだけでは不十分だ。レオンテクノロジーの守井氏が提唱する50:30:20の法則で企業のセキュリティ環境を強化しよう。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」

トライコーダの上野 宣氏

トライコーダの上野 宣氏