ランサムウェア被害からの復旧計画、重要なポイントを知っていますか?(1/2 ページ)

今やランサムウェアは事業継続に大きな影響を与える深刻な経営リスクです。これに向けた対策を講じたい企業に、2023年のランサムウェア動向予測と対策時に考慮すべき4つのポイントを紹介します。

この記事は会員限定です。会員登録すると全てご覧いただけます。

2022年はサイバー犯罪の手段としてランサムウェアが増加した年でした。トヨタ自動車やメリーランド州保健局、デンマークの7-Eleven、ロサンゼルス統一学区など全世界の有名企業や組織がランサムウェア被害を公表しました。こうした状況もあり、もはやランサムウェア対策は企業にとって急務となっています。

本稿は2023年のランサムウェア動向に関する5つの予測と組織が取るべきセキュリティ対策について解説します。

各種データでランサムウェア被害の現状を振り返る

Cybersecurity Venturesは、ランサムウェア被害額が2031年までに年間約2650億ドルに達し、2秒ごとに消費者や企業に対する新たな攻撃が発生すると予測しています。その他、IDCの「2021年ランサムウェア調査」によると、グローバル組織の約37%が、2020年に何らかのランサムウェア攻撃の被害を受けたと回答しています。

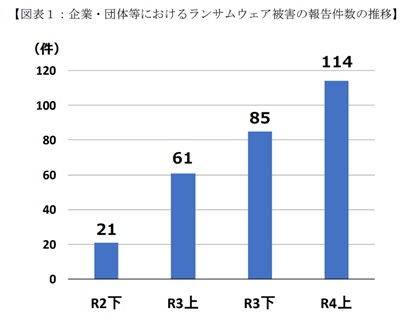

ランサムウェア攻撃は日本でも増加傾向にあり、警察庁が公開した調査レポート「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、同庁へのランサムウェア被害報告件数は2020年から右肩上がりで、2022年上半期には2020年下半期の5倍以上になっています。

被害企業は大企業から中小企業まで規模を問わずに攻撃されており、データを復旧させるための身代金要求に加えて、支払いに応じなかった場合は「盗んだデータをリークサイトなどで公開する」とエスカレートする二重脅迫が攻撃手口の65%を占めています。

同調査で復旧に要した時間について聞いたところ、23%が「復旧までに1カ月以上を要した」と回答しました。このようなランサムウェア攻撃によって製造や販売、サービスなどの停止や、医療機関における電子カルテの閲覧障害による新規患者の受け入れ停止など、大きな被害が生まれています。

サイバー脅威は常に進化しており、完全に防ぐことは困難です。Rubrikが2022年に実施した調査によると、半数以上の企業が「身代金を支払う可能性が極めて(または非常に)高い」と回答しています。しかし身代金を支払ってもデータが戻ってくる保証はありません。組織は常日頃から脅威動向に注意し、侵入を防ぐ対策と侵入された場合に備えたデータ復旧対策という2つの軸で対策を講じることが重要です。

厳しい規制義務への対応に迫られる? 2023年のランサムウェア予測

2023年のランサムウェア動向に関する5つの予測は以下の通りです。

1.二重脅迫型ランサムウェア攻撃の増加

これまでの典型的なランサムウェア攻撃は、犯人が被害者のデータを暗号化し、そのデータを復号する対価として金銭を要求するものでした。しかし今後は、暗号化するだけでなくデータを盗み出し、その情報をネットで公開すると脅す二重脅迫型が主流になっていくと予想されます。

二重脅迫型ランサムウェアの代表的なものとしては、全米第2位の公立学区であるロサンゼルス統一学区をサイバー犯罪組織Vice Societyが脅迫した事例が挙がります。ランサムウェア感染後、同学区は身代金の支払いを拒否したことによって、学校職員の社会保障番号などの機密情報を含む500GBのデータを公開されました。

二重脅迫型のランサムウェア攻撃が増加している背景は2つあり、一つはセキュリティ技術の向上です。これによってランサムウェアの被害者がサイバー攻撃者に金銭を支払わなくてもデータを復旧できるようになったため、新たな脅迫方法が必要になりました。もう一つはダークWebの発展です。近年は犯罪者が不正に入手した情報をダークWebで販売することによって収益を得られる仕組みが確立されています。

2.犯罪者プロファイルの変化

RaaS(Ransomware as a Service)やMaaS(Malware as a Service)のような犯罪者間での分業体制を促すサービスが普及したことで、今や国家の後ろ盾を得た脅威アクターやサイバー犯罪組織だけでなく、10代の若者や一般のハッカーの間でもランサムウェア攻撃を実行できる基盤ができつつあります。

これらのサービスを利用すれば、コンピュータに関する初歩的なスキルがあるだけでランサムウェア攻撃を実行できるようになるため、参入ハードルが大きく下がります。

こうしたランサムウェアのギグエコノミー(インターネットを活用した単発の仕事)に低スキルの攻撃者が参加する傾向は2023年も続くとみられ、組織は多くの人が認識しているよりもさらに大きく、幅広い脅威に直面するでしょう。

3.巧妙化する国家や組織犯罪による攻撃

2023年も引き続き、国家の後ろ盾を得た脅威アクターやその他の組織集団はランサムウェア攻撃を実行するでしょう。ロシアや中国、イランなどに拠点を置く脅威アクターが地政学的影響や金銭的な利益を得る目的でランサムウェアを利用するため、近年サイバースペースは戦時下となっています。

Verizon Communicationsの調査によると「およそ5件中4件の侵害は組織犯罪に起因する」、また「地政学的緊張の高まりは、国家に関連するサイバー攻撃の精巧さや可視性、意識の向上にもつながっている」とされています。

4.組織はより厳しい規制義務への対処が必要に

ランサムウェア攻撃の激化を受けて、米国では2022年3月にバイデン大統領が署名した「米国サイバーセキュリティ強化法」のように政府の規制が強化されています。この法律では、企業に対して対象となるサイバーインシデントが発生した際に72時間以内に連邦政府機関に報告し、ランサムウェアによる支払いを24時間以内に報告することを義務付けています。

日本においては2022年に個人情報保護法が改正され、改正法第26条では「漏えい等の報告等」という規定が新たに設けられています。この規定によると、ランサムウェアによる個人情報の漏えい、もしくはデータを復元できないケース、侵害が発生した恐れがあった場合、個人情報保護委員会や漏えいした個人情報の該当本人への通知が必要になっています。これには不正アクセスが見つかった時点で、漏えいしたかどうか分からない場合も含まれます。

企業はこのような新しい要件(義務)に対応するための能力を確保しておくことが求められています。

5.クレデンシャル情報を狙った攻撃の増加

2023年に最も深刻な被害をもたらすのは、クレデンシャル情報を狙ったサイバー攻撃でしょう。近年、企業は複数のSaaS(Software as a Service)をビジネスに活用するようになりました。今後はこうしたサービスにログインするためのID/パスワードなどのクレデンシャル情報を狙ったサイバー攻撃が激化する見込みです。

特に企業がシングルサインオン(SSO)といった仕組みを導入していれば、単一の認証情報を使って複数のアプリケーションで認証を受けられます。そのため一度アカウントを窃取すれば、企業内のあらゆるデータにアクセスできる最も簡単なルートとなってしまいます。これを防ぐためにも企業は多要素認証の導入をはじめとした認証強化を進める必要があるでしょう。

多要素認証の導入に加えて、さらに細かく誰がどこにアクセスできるのか、権限を細かく設定することがセキュリティを高める重要な要素となります。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る