「対策済み」と言い切れる企業はわずか6% 情報セキュリティ部門が看過できないOTセキュリティの大問題

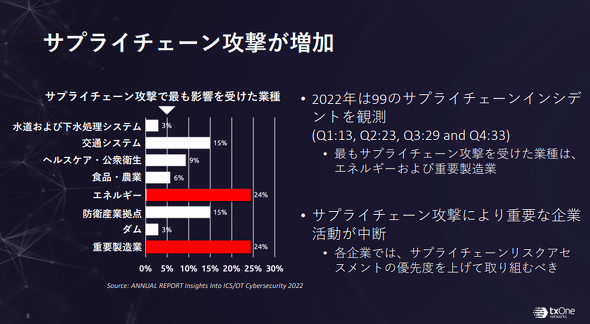

サプライチェーン攻撃や制御システムの脆弱性を狙ったサイバー攻撃は操業停止を含む大きな経営リスクに発展する可能性がある厄介な問題だが、完璧な対策が出来ていると言い切れる企業は、まだほとんど存在しないという恐ろしい調査結果が出た。

この記事は会員限定です。会員登録すると全てご覧いただけます。

製造業界におけるサプライチェーン攻撃や制御装置のハッキング事例は後を絶たない。もはや企業の情報セキュリティ責任者はIT部門管轄の業務システムや自社サービス基盤を見ているだけではすまされない状況が生まれている。

2023年3月30日、産業用制御システム(ICS)および制御技術(OT)領域(以下、ICS/OT)のセキュリティソリューションベンダーであるTXOne Networksの日本法人であるTXOne Netowrks Japan(以下、TXone)がセキュリティ対策の現状を調査した結果をまとめた「Insight into ICS/OT CyberSecurity 2022」を発表した。それによると、ICS/OT領域のセキュリティ対策を施しているとした企業にもリスクが存在することが分かった。

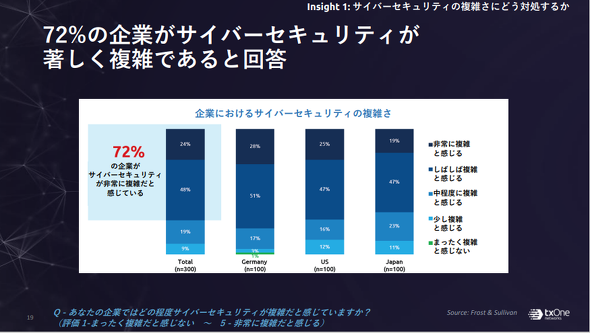

調査は、ドイツ、米国、日本を対象に各国から100社の回答を得たものだ。回答者の属性は業種別では自動車関連製造業と一般製造業、医薬品製造業がおよそ33%ずつの構成になっている。回答者の約4割がCxOなどの経営幹部や取締役職だ。

ITセキュリティインシデントのICS/OTへの影響は甚大 日本は古い制御システムに課題

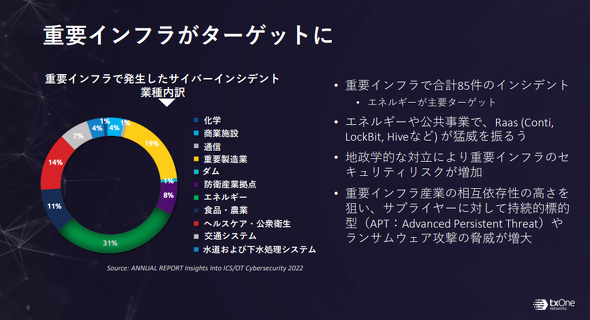

同調査結果によると、回答者の約7割が「サイバーセキュリティが著しく複雑である」と回答した。この背景を同社業務執行役員 技術本部長で公認情報システムセキュリティプロフェッショナル(CISSP)でもある本田雅彦氏は、「地政学的なリスクが高まっていること、RaaS(Ransomware as a Service)の普及により攻撃が著しく容易になっていること、IoTなどを使ったスマート化が進んだことでITとICS/OTが相互に連携するようになったこと、リモートでの業務が拡大したことなどがこの複雑さの原因になっている」と指摘する。

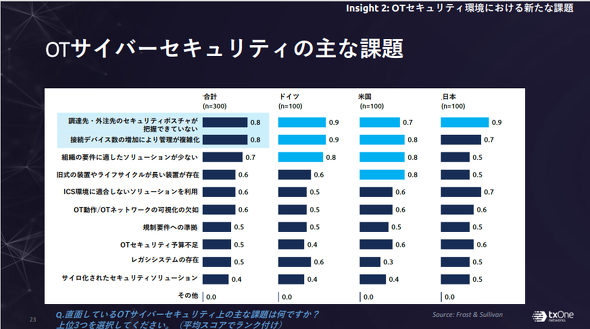

「ITとICS/OTが相互に連携するようになった。またテレワークに代表されるように遠隔からのVPNを介したアクセスも増えている。IT領域で行われた攻撃がICS/OT領域に広がることに対応したり、ICS/OT固有のセキュリティに対してどう対処したりするかが重要になってきた。特殊なプロトコルや構内ネットワークに閉じたシステム、その中に存在するサポートが終了したOSを使ったシステムをどう守るかも重要になっている。ビジネスPCのようにアップデートをすれば済むものではなく、周辺システムを含む対応が求められるため、すぐに対処し切れない問題もある」(本田氏)

この問題には行政も危機意識を持っており、日本では「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」が2022年11月に発行された。同12月には国家安全保障戦略においてもサイバー防御の方針が示されている。

「環境の変化とリスクの拡大を背景に、しばらく続いていた製造業における生産のグローバル化が一服し、自国生産への回帰やリージョナライゼーションが進んでおり、生産拠点の再構築が広がる状況だ。新規に立ち上げる生産拠点においては今までよりも一層ICS/OTセキュリティへの配慮が求められるはずだが、実態はどうなっているか。これを明らかにすることが今回の調査の目的だ」

ITセキュリティインシデントのICS/OT環境への影響は甚大

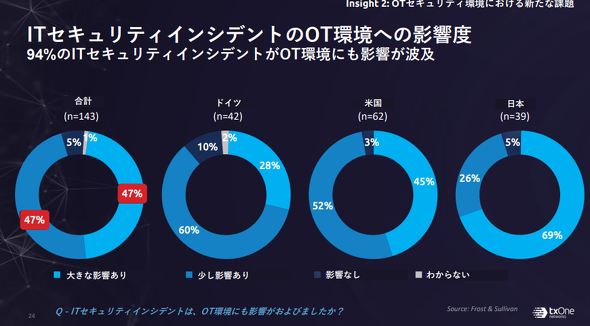

ビジネスアプリケーションや従業員エンドポイントを含むIT領域で発生したインシデントが製造装置などのICS/OT領域に影響を与える度合いを尋ねたところ、大半の回答者が影響が大きいと回答した。

IT領域の業務アプリケーションが動かなければ生産ラインそのものも動かせないケースがあるのはもちろんだが、昨今の攻撃は侵入後に横展開をして被害を拡大させる。ここでICS/OT領域への侵害が生じる可能性もある。

さらに深刻なのが、情報を開示できた回答者のみに限った集計だという前提があるにもかかわらず、解答企業の7割がデータや事業活動を人質に取られた経験があると回答したことだ。

何らかの対策をしなければならないが、インシデントの発生箇所を尋ねた調査によれば、まず対策しなければならないのは、日本においてはパッチ未適用のシステム脆弱(ぜいじゃく)性やサプライヤーの侵害だ。他国が人起点の問題が大きいのと比較して日本は特にパッチ未適用システムの課題が目立つ。

ICS/OTセキュリティ対策済み企業でも対応は不十分なまま

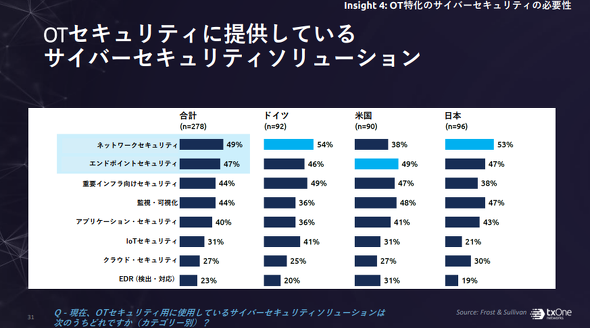

ICS/OTセキュリティに対策をしていないかというとそうではない。

ICS/OTセキュリティの導入状況を尋ねた質問では大半の回答者が導入済みと回答している。ではなぜ侵害されるのか。その理由は、ICS/OTのためのセキュリティ対策が施されていない点にある。Windowsデバイスに限ってもパッチ適用を適切に実施できている企業はほとんどない状況だった。

「網羅率において100%を実現していると回答した企業はわずか6%だった。セキュリティ対策を実施していると言っていても、実は適用外となっているものが残されている」(本田氏)

今回の調査主体であるTXOneはトレンドマイクロとMoxaの合弁会社として2019年に設立されたICS/OT領域に特化したセキュリティソリューションベンダーだ。ICS/OT環境のセキュリティ対策サイクルに合わせた3つのセキュリティ製品を提供する。

同社が提供するのは、納入される製造装置などの機器のセキュリティ検査を担う「Portable Security」、ICS/OTのエンドポイント保護を担う「TXOne Stellarシリーズ」、制御装置などのファクトリー内に残るセキュリティパッチの適用が難しい機器に対して、ネットワークの外から攻撃されるリスクをネットワークレベルで排除する「仮想的にパッチ」機能を適用する「TXOne Edgeシリーズ」の3つだ。これらを組み合わせた「OTゼロトラスト」のアプローチによってICS/OT資産のライフサイクルを保護する。

本田氏はICS/OT領域に特化したセキュリティ施策を徹底すること、セキュリティ施策のチェックと最適化を常に実施することの重要性を強調し、「今後ICS/OTセキュリティの市場は拡大するとみている。われわれとしてはICS/OT領域の製品ライフサイクル全体を保護するソリューション群を提供することで、古い制御装置を含むシステム全体を保護して企業のICS/OTセキュリティ強化を支援したい」と語った。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 結局、M365 Copilotって元取れるの? グループ9000人に導入した住友商事に聞いた

- ランサムウェア対策“優等生”企業でなぜ被害拡大? 想定外を招いた「勘違い」

- サブスクで外部連携は不可 Claude利用の“グレー運用”にくぎ

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 生成AIを悪用か 世界55カ国で600台超のFortiGate侵害が発生

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 「数億円レベルの誤発注なんてごめんだ」 IT部門視点で“AIエージェントの真のリスク”を考える

- AIが社員の10倍働く時代、ネットワークは耐えられるか――シスコが描く「One Platform」の野心

- 「SaaSの死」論議の本質はどこにある? Salesforceの取り組みから探る

- 「VPNをやめれば安全」というほど簡単じゃない 真の「脱」を達成するには

TXOne Networks Japan 業務執行役員 技術本部長 本田雅彦氏

TXOne Networks Japan 業務執行役員 技術本部長 本田雅彦氏