今こそ見直すべきランサムウェア対策 脆弱性管理からバックアップまでのポイントは:今日から始めるサイバーレジリエンス実践ステップ(2/2 ページ)

脆弱性管理に向けて導入したい2つのソリューション

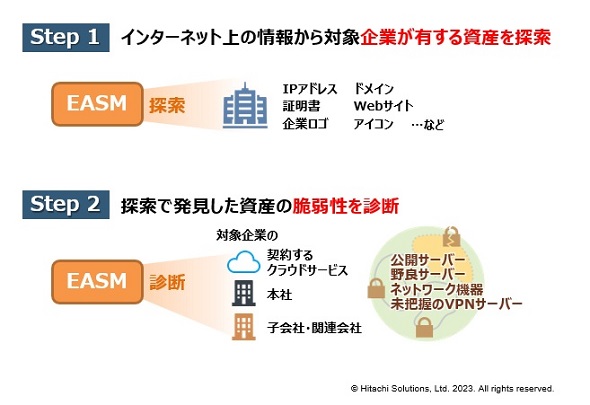

1つ目はEASM(External Attack Surface Management)だ。「EASM」とは、外部攻撃対象領域管理を指す。このソリューションは、外部(インターネット)から企業が保有するアクセス可能なIT資産や契約しているクラウド上の仮想環境を調査し、それらのセキュリティリスクを発見する。

さらに探索で発見した全資産の脆弱性診断を実施し、重大な脆弱性が存在する可能性がある場合、EASMからアラートが発せられ、即時対応が必要な資産が可視化される。セキュリティ担当者は、従業員や協力会社に脆弱性対策状況をヒアリングし、状況を基に対策の指示を出すといった従来のプロセスを踏むことなく、アラートから即時に脆弱性対策の指示を出せるようになるため業務の迅速化・効率化が期待できる。

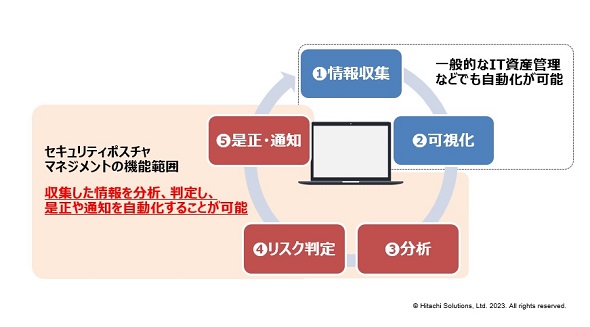

2つ目はセキュリティポスチャマネジメントだ。セキュリティポスチャマネジメントとは、企業が保有しているIT資産や契約しているクラウドサービスおよびクラウド上の仮想環境に対し、安全な状態を維持するために継続的に管理・監視する仕組みを指す。

OSやアプリケーションの脆弱性だけではなく、各種セキュリティ設定に関するものも監視対象となる。また、OSやアプリケーションを把握し、脆弱性やセキュリティ設定に不備がないかどうかを分析してリスクを判定する他、自動的に是正できるものは是正し、そうでないものはアラートを上げる仕組みを備えている。

“攻撃者視点”で脆弱性対策を講じる

脆弱性の管理については前述の通りだが、脆弱性管理を実施していることと、脆弱性対策が十分にできているかどうかは別の問題として考えるべきだろう。近年のランサムウェアを含むサイバー攻撃は高度化しており、侵入経路の入り口で防御対策を行っていても内部に入られてしまうことがある。さらにサイバー攻撃者は侵入後、内部の脆弱な部分、IDやパスワードなどのアカウント情報やアクセス権を窃取して悪用し、被害を横展開する。

そのため、脅威に備えて入り口を突破されたことを想定し、内部の脆弱性診断を実施するペネトレーションテストのニーズがここ数年で増している。主な実施内容は下記の通りだ。

- サイバー攻撃に対して、自社のセキュリティ対策がどこまで耐えられるかなど、セキュリティ強度を評価する

- 想定される攻撃シナリオに沿って幅広くテストを実施、課題を洗い出す

- ネットワークにおける多層防御の階層ごとに作成した脅威シナリオに沿って、段階的な疑似攻撃を実施する

ペネトレーションテストによって、ホワイトハッカーの視点で脆弱性を把握して是正することで、ランサムウェアを含むマルウェアの内部侵入に備えられる。

ランサムウェアの拡散防止に有効な2つの考え方

ランサムウェアの拡散防止の考え方としては、事前にネットワークセグメントを分離して拡散範囲を最小限にする方法と、侵入を検知して拡散を防止する方法がある。

前者は、「マイクロセグメンテーション」と呼ばれ、ファイアウォールやIPS(Intrusion Prevention System)などを利用してシステム間を区切り、必要最低限の通信しか通さないようにするものだ。重要なサーバやPCについては、さらにホスト型のファイアウォールやIPSを導入し侵入を防ぐことが望ましい。

後者は、EDR(Endpoint Detection and Response)やXDR(Extended Detection and Response)、DPI(Deep Packet Inspection)などでランサムウェアなどの侵入を検知し、サーバやPCをネットワークから隔離したり(SOCサービス・MDRサービスまたは自動化で実施)、ファイアウォールなどと連携してネットワークを遮断したりする。

バックアップを“取るだけ”では不十分 ランサムウェアに有効な対策

筆者がランサムウェア対策について企業の情報システム部門にヒアリングすると、「データのバックアップを取っているから大丈夫」と言われることがある。だがオンラインで別のストレージにコピーしてバックアップを取っているだけでは、ランサムウェアの被害は免れない。

2021〜2022年のランサムウェア被害を見てみると、多くの基幹業務サーバが被害に遭っており、バックアップサーバが暗号化されたケースも複数報告されている。バックアップサーバが被害に遭えば当然復旧が難しくなり、以下の作業が必要になる。

- 被害範囲を特定する

- 復旧対象となるバックアップデータを探す(バックアップデータが全て破壊された場合は、システムの再構築が必要になる)

- 復旧対象となるバックアップデータを検証する

- 復旧確認テストを実施する

サイバーレジリエンスの強化を考えた場合、この復旧にかかる時間をいかに短縮できるかが重要だ。以下でそれぞれの作業を早めるにはどうしたらよいか、ソリューションの例を解説しよう。

まず、バックアップシステムを独自の方式にすることで要塞化された強靭な保護領域にできるだけ多くのバックアップ世代を格納する仕組みに変更したい。バックアップの仕組みを変更するのは簡単ではないため、セキュリティと事業継続性も踏まえたバックアップ設計ができるコンサルタントに依頼するのが望ましい。

次に、被害範囲特定のために、EDRやXDRを導入する。これは、ランサムウェア侵入の早期検知のためにも必要不可欠だ。ランサムウェア検知時の対処と被害に遭った端末、ファイル、時刻の特定のため、MDRサービスも必須だ。特に遠隔地にある海外拠点や国内拠点にランサムウェアなどが侵入したケースでは、現地に出向いて対処するのは費用が高額になるとともに、技術者の手配や移動などでも時間がかかる。そのため、リモートで迅速に対処できるMDRサービスと契約しておくことが重要になる。

MDRサービスを契約していれば、ランサムウェアに感染した時刻を把握し、感染端末やファイルを特定できるため、破壊されていないバックアップデータの迅速な特定やシステム復旧の迅速化につながる。

ツールを導入するだけでなく、人や組織、プロセスの見直しを

ここまで、ランサムウェア対策に必要なソリューションについて具体例を挙げて説明してきた。これらのツールやシステムをまだ導入、構築できていない企業は、サイバーレジリエンスの重要性を改めて認識し、迅速に導入を進めてほしい。

ただし筆者はランサムウェア対策を多くの企業に提案してきたが、ツールやシステムを導入しただけで、運用がおろそかになっているケースもしばしば目にする。この場合、原因の多くはリソース不足によるものだ。2021年10月に発生した医療機関のランサムウェア被害でも話題になったが、情報システムやセキュリティを担当者1人で運用管理するというのは現実的ではない。セキュリティ運用は、24時間365日働いたとしても終わらない作業だ。

そのため経営層はまず、情報システムやセキュリティ部門の業務をヒアリングし、彼らがどれだけの業務を実施する必要があるのかを確認してほしい。そして担当者を増やしつつ、業務で自動化できるところは自動化し、外注できるところは外注し、業務量や時間、コストのバランスをとってサイバーレジリエンスの強化とともに、レジリエンス経営を推進すべきだろう。

関連記事

サイバーレジリエンスをかみ砕く 構成要素と具体的な対策を把握しよう

サイバーレジリエンスをかみ砕く 構成要素と具体的な対策を把握しよう

近年注目のキーワード“サイバーレジリエンス”。よく聞く言葉だが「何をもってサイバーレジリエンス能力が高いといえるのか」を自信を持って説明できる人は少ないのではないか。本連載はサイバーレジリエンス能力向上に向けた実践的なステップを解説する。 サイバーレジリエンス(回復力)を高めるために企業は何をすべきか?

サイバーレジリエンス(回復力)を高めるために企業は何をすべきか?

BakerHostetlerの調査によると、2022年のデータセキュリティインシデントの数は前年とほぼ同じだった。悪意のある活動に適切に対応するための対策が充実する一方で、新たな攻撃手段も生まれている。 “お金をかけずに”サイバーレジリエンスを高める方法

“お金をかけずに”サイバーレジリエンスを高める方法

サイバー攻撃の激化に向けてサイバーレジリエンス能力を高めることが企業には求められています。ただ、これに向けてすべてを購入する予算やリソースが不足している企業もあることでしょう。そこで本稿では“お金をかけなくてもできる対策”を紹介します。 「日本企業はデータ保護意識が低すぎる」 サイバーレジリエンス向上のために見直すべき4つのこと

「日本企業はデータ保護意識が低すぎる」 サイバーレジリエンス向上のために見直すべき4つのこと

ランサムウェアが活発化する昨今、被害後の回復や復旧を迅速に実現するサイバーレジリエンスに注目が集まっています。しかし、実現にはハードルもあるようです。本稿では、グローバル調査から日本企業が抱えている問題点を洗い出します。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」