なぜ被害が減らない? ランサムウェアの最新動向と企業にありがちな“2つの盲点”

なぜランサムウェアの被害が連日のように報道されるのだろうか。そこにはセキュリティ対策を怠りがちな企業によく見られる2つの盲点があった。

この記事は会員限定です。会員登録すると全てご覧いただけます。

ランサムウェア被害がニュースで連日報道される昨今、日々進化するサイバー脅威に対してどのような事前対策または事後対策をすればいいか分からないという企業は多くなっているのではないだろうか。

パロアルトネットワークスの林 薫氏(日本担当最高セキュリティ責任者)がランサムウェア攻撃の最新動向を踏まえつつ、日本企業のセキュリティ対策が抱える盲点とやるべきことを語った。

サイバー攻撃者の標的にされやすい業界とは?

林氏ははじめにパロアルトネットワークスが2023年4月に発表した「ランサムウェア脅威レポート 2023」からサイバー攻撃手法のトレンドや狙われている業界といった最新動向を明らかにした。

このレポートは2021年5月〜2022年10月の間に同社のグローバル脅威インテリジェンスチーム「Unit 42」が対応した約1000件の事例とダークWebのリークサイトを分析し、日々の業務から得られた知見に基づいた洞察をまとめたものだ。

調査によると、2022年におけるランサムウェアのトレンドをまとめると、「多重脅迫戦術の増加」「ランサムウェアの目的多様化」「被害組織に見られる幾つかの行動パターン」の3つが挙がるという。

多重脅迫戦術の増加とは、ランサムウェアによって企業のデータを暗号化するとともに窃取し、「暗号化を解除してほしい、あるいは盗んだデータを消してほしい、リークサイトに公開しないでほしいなら、金銭を支払え」と要求することを指す。

林氏は「最近は多くの企業がランサムウェア対策としてデータのバックアップを取得するようになりました。そのため単にデータを暗号化するだけでは、企業は攻撃者と交渉しなくてもバックアップを使ってシステムを復旧できてしまいます。実際、Unit 42が対応した事案の約10%は暗号化を伴わず単に恐喝を目的としていました。そこで攻撃者たちはデータを暴露すると脅したり、被害企業の顧客や取引先にランサムウェア被害をばらしたり、DDoS攻撃を仕掛けたりなどあの手この手を使って、何とか企業を交渉の場に立たせようとします」と語る。

同調査ではダークWebのリークサイトをモニタリングした結果についてもレポートしている。これによると、2022年には2679件の被害企業の情報がリークサイトで公開されていた。

リークサイトに情報が公開されていた企業を業種別に見ると、最も多いのが製造業で447件、次いで法務・プロフェッショナルサービスが343件となった。

林氏はこの結果について「サイバー攻撃者は標的型ではない限り、狙いやすいところから攻撃を仕掛けるのが一般的な傾向です。製造業はダウンタイムに対する耐性が低く、使用されるシステムが定期的または容易にアップデートやパッチが適用されない、古いソフトウェアでの業務が多いなどのケースがあるため侵入されやすい可能性があります」と分析する。

「次点の法務・プロフェッショナルサービスについては恐らく、会計事務所などは製造業や金融業と比べると、企業規模はそこまで大きくない割にクリティカルな情報を取り扱っているケースが多くあります。つまり攻撃者側の視点で考えると、これらのサービスの企業は、製造業などの大企業ほどセキュリティが強固ではないので侵入しやすく、重要情報を扱っているので脅迫に応じる可能性があるということです」(林氏)

次にリークサイトにおける国別の内訳を見てみよう。これによると、リークサイトに公開された米国企業は1118件で全体の42%に当たる。日本は34件だった前年とほぼ同数で32件となり、全体の1%だった。「リークサイトに載っているのは一部に過ぎないので実際に被害に遭った日本企業はもう少し多くなるでしょう。また、今回の調査では日本企業の米国子会社などは米国企業の扱いになるので、それも影響しており安心はできない状況です」(林氏)

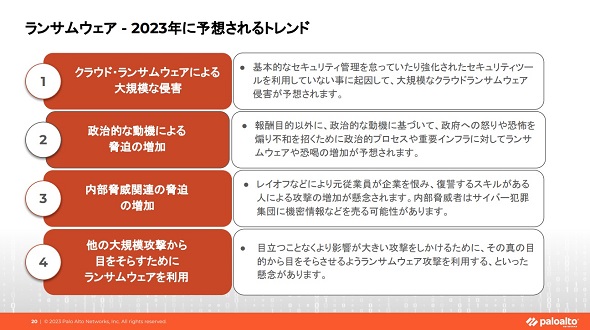

林氏は今回の調査を踏まえて、2023年のランサムウェアトレンドを以下のように予想した。

「特に、2023年の初頭からグローバル規模のテクノロジー企業のレイオフが相次ぎました。この影響で解雇された元従業員が企業を恨み、復讐するケースが予想されます。スキルを使って自ら攻撃するケースだけでなく、サイバー攻撃者に自分が今まで使っていたアカウントなど内部の機密情報を売る可能性にも注意すべきです」(林氏)

セキュリティ対策を講じる上で考えるべき“2つの盲点”

次に林氏はサイバー攻撃者の動向を踏まえて、日本企業のセキュリティ対策における盲点や改善点について説明した。

同氏ははじめに「これは日本企業に限った話ではありませんが、自分たちのビジネスがどれくらいITに依存しているかを把握していない組織が多いのではないでしょうか」と問題提起する。

今やビジネスの大部分はITに依存しており、ビジネスのコア部分とITは密接に結び付いている。この前提を理解していない企業がセキュリティ対策を後回しにしてしまい、結果としてサイバー攻撃の被害者となってしまうのだという。

林氏は「最近、VPNやソフトウェアにおける既知の脆弱(ぜいじゃく)性をきっかけとしたサイバー攻撃被害をよく聞きますが、これらの攻撃はパッチを当てていれば防げたか、緩和できていたものが多くあります。しかし実際には多くの日本企業が脆弱性を放置することで被害に遭っています。それではなぜ対策をしないのかというと『自分たちにはITの話と無関係だ』という思い込みがあるからに他なりません。脆弱性がニュースで流れてきても、そもそも自社のIT資産を把握できていないので、関係があるかどうかが分からないのです」と話す。

もう一つ盲点として林氏が指摘するのが、「セキュリティ製品を入れれば脅威は防げる」という“神話”だ。従来の境界型防御が有効な時代には確かに「セキュリティ製品を入れれば自動で悪いものは止めてくれる」という考え方があった。しかし今はサイバー攻撃が高度化したことで、脅威を完全に防ぐことは困難になっている。

「今の時代は、脆弱性管理や継続的なモニタリング、システム環境のコントロール、有事の際に迅速にレスポンスできる体制が整っているかどうかといったセキュリティの維持運用が重要になってきています。しかし私が知る限り、セキュリティ担当者の中にも『製品を選定すること』を仕事だと思っていたり『製品を入れれば自動で守ってくれてますよね』というままの意識を依然として持っていたりする方もいる状況です。ありきたりではありますが侵害前提のセキュリティ対策にシフトする必要があります」(林氏)

予算やリソース不足の企業がまずやるべきセキュリティ対策を知る

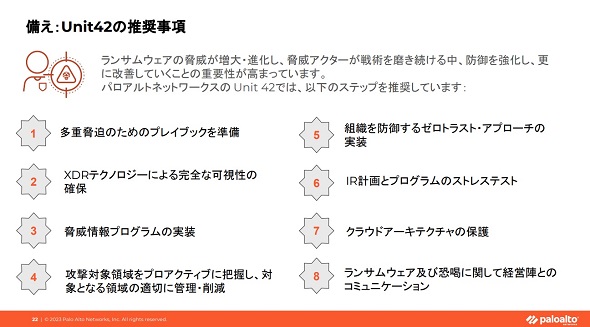

では上記の改善点を踏まえて、具体的にどのようなランサムウェア対策を講じればいいのか。Unit 42が推奨する対策は以下の通りだ。

だが予算やリソースがある大企業であればともかく、余裕がなく、かつ経営者がセキュリティに積極的にコミットしていない中小企業にとってこれらの対策を講じるのは難しいのが実態だ。上記以外でまずやるべきことはあるだろうか。

林氏は「まずはテクニカル以外の面で事前準備を始めることを勧めます。ランサムウェアによるインシデントが発生した場合、どう動くか計画を立てたり、その計画をドキュメント化したり、フィッシングやマルウェアなど知っていれば回避できるリスクについて従業員に周知やトレーニングを実施したりするのがいいでしょう」と語る。

「セキュリティ教育を実施しても引っ掛かる人は引っ掛かる」という言説もあるが、決して教育を実施すること自体は無駄ではない。そもそも完全に脅威を防ぐことが難しい今、可能な限りリスクを下げるためにできることは全てすべきだろう。「取りこぼした部分は他の技術や運用でカバーすればいい」と林氏は話す。

計画を立てる際に何から始めればいいか分からない場合はセキュリティの資格やフレームワークを活用することを林氏は推奨する。

「ISMS認証を取得して自社のセキュリティリスクを可視化して管理する仕組みを整えるという方法や、米国国立標準技術研究所(NIST)のサイバーセキュリティフレームワーク(CSF)または米国の非営利団体CIS(Center for Internet Security)が公開したセキュリティガイドライン『CIS Critical Security Controls』など既存のフレームワークを使うのもお勧めです」(林氏)

CIS Critical Security Controlsは自社がやるべきセキュリティ対策と優先順位を18項目から明らかにするフレームワークだ。林氏は、上から順番に対策を実施していくことを推奨しており、例えば1つ目は「組織のハードウェア資産のインベントリと管理」、2つ目は「組織のソフトウェア資産のインベントリと管理」といったように基本的な対策が続く。後半になるにつれて「インシデント対応管理」や「侵入テスト」といったレッドチームによる演習が必要になるような項目が並んでいる。

だが、フレームワークなどを基に対策を講じようにも、自社だけでは難しいと感じることもあるはずだ。これに向けて信頼できるパートナーあるいは相談先を選定しておくというのも有事に備えた立派な対策だという。

林氏は最後に「『インシデントレスポンス対応をしてほしい』と急に頼んでも金額やリソースの問題からベンダーに断られるケースが増えてきています。そのため事前にベンダーなどと関係性を構築しておき、いざというときにどのように動くかを決めておくのは非常に大事です」と語った。

関連記事

8割近くの組織が多要素認証を未導入 パロアルトネットワークスが調査結果を公表

8割近くの組織が多要素認証を未導入 パロアルトネットワークスが調査結果を公表

パロアルトネットワークスは「Unit 42 クラウド脅威レポート2023」の日本語版を公開した。クラウドを狙ったサイバー攻撃に対する企業組織のセキュリティ対策実態が明らかになった。 インシデント対応時間は短縮も…… Log4jの教訓を生かしきれていない企業たち

インシデント対応時間は短縮も…… Log4jの教訓を生かしきれていない企業たち

サイバー攻撃への対応時間は2021年から2022年の間に29日から19日に改善された。これはLog4jの脆弱性の影響が大きいという。 コストとリスク、なぜ人間は悪い方を選択してしまうのか

コストとリスク、なぜ人間は悪い方を選択してしまうのか

なぜ従業員はセキュリティリスクを「自分ごと」として考えられないのだろうか。それには人間の心理的な本能が大きく関わっている。情報セキュリティの専門家である稲葉 緑氏がその構造を解き明かし、リスクを「自分ごと」と考えてもらうためにできることを語った。 GRIPS発の「インシデント報告書」は赤裸々に語られた“生きた事例”の宝庫だった

GRIPS発の「インシデント報告書」は赤裸々に語られた“生きた事例”の宝庫だった

政策研究大学院大学(GRIPS)が不正アクセス被害に関する調査報告書を公開しました。侵害の経緯から原因、対策までを生々しくかつ非常に詳細にまとめています。セキュリティ担当者“必読の書”のポイントをまとめました。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

パロアルトネットワークスの林 薫氏

パロアルトネットワークスの林 薫氏