E2EEとは何か? 今すぐ使える暗号化技術のメリットと設定方法を解説:半径300メートルのIT

端末のデータ保護を担う暗号化技術として筆者が最近注目しているのが「E2EE」(End to End Encryption)です。意外に普及していないこの技術のメリットや、LINEやiCloudでこれを設定する方法を紹介します。

この記事は会員限定です。会員登録すると全てご覧いただけます。

Appleは先日、「データ漏えいにより26億件の記録が侵害」というレポートを公開しました。Appleが委託した調査によると、2022年12月以降にクラウドに保存された利用者のデータが脅威にさらされており、過去2年間で26億件の個人記録が侵害を受けているそうです。

企業が調査を委託するからには、それなりに意図したい結論があるわけですが、今回のレポートでは、Appleが「iOS」や「macOS」などで提供しているクラウドサービスの利用というよりは、「iCloud」の機能の一つである「高度なデータ保護」の利用を推奨するというものでした。これについては筆者も確かに同意します。

iCloudの「高度なデータ保護」は、エンド・ツー・エンドの暗号化を利用し、さらに多くの通信やデータを保護します。これは「E2EE」(End to End Encryption)とも呼ばれるもので、今後のクラウド利用やサービス利用におけるキーワードになるかもしれません。

注目のキーワード「E2EE」(End to End Encryption)とは何か?

エンド・ツー・エンドの暗号化とは単なる暗号化と異なり、送信者と受信者のみが暗号鍵を所持し、内容を復号して確認できます。エンドとエンド、つまり端と端だけが情報を知れるという意味です。クラウドサービスを提供する事業者はエンドではなく通過点でしかありません。そのため、E2EEを実装したサービスは「サービス提供者ですら内容を把握できない」ということが重要なポイントです。

昨今では「iMessage」や「WhatsApp」「Signal」をはじめ、さまざまなメッセージサービスがE2EEを実装していますが、サービス事業者ですらも、やりとりされるメッセージを見ることは困難です。この他、「Proton Drive」などクラウドストレージサービスの一部もE2EEを導入しています。日本でデファクトスタンダードとなっている「LINE」も、定期的に暗号化状況レポートを公開しており、E2EEがどこまで進んでいるかを公開しています。

E2EEのメリットは、サービス提供側やクラウドサービス事業者でデータ漏えいが発生したとしても、利用者しか復号用の鍵を持っていないため、攻撃者が情報を奪えない点にあります。これであれば“ノーウェアランサム”のような、情報を奪い不正に公開するような攻撃にも対抗できるでしょう。そう考えると、利用者やサービス提供者にとってもあるべき姿のように思えます。

しかし話はそう簡単ではありません。そもそも全ての社内システムを暗号化して情報漏えいに備えるというのは、システム設計の根幹に関わることであり、一朝一夕に完了するものではありません。また、E2EEはメッセージ交換など、あくまで利用者間での通信に適用するもので、一般的にはデータベース暗号化など、従来のソリューションで実装します。そして、それらは長い歴史があるにもかかわらず、鍵管理の考え方などが難しいとされ、なかなか普及しないものでした。

これらを踏まえると、利用者には大きなメリットがある半面、利用者が設定してくれない」ことこそがE2EEの課題なのではないでしょうか。iCloudやLINEではE2EEの機能をすぐに使えますが、どちらも利用者自身が設定をオンにする必要があります。筆者は個人的にはどちらも利用しているので、今回はぜひ、皆さんもこれらの機能を理解して活用して欲しいと思います。

LINEは「Letter Sealing」機能を利用しよう

まずはLINEです。先日大きめの情報漏えいが発生していますが、自衛のためにもこの機能を設定しておくことを推奨します。

設定は非常に簡単で、ホーム画面右上の歯車マークの設定ボタンをタップし、「個人情報」の「プライバシー管理」にある「Letter Sealing」をオンにするだけです。

iCloudの「高度なデータ保護」を設定するには復旧キーの管理も重要

次にiOSなどで利用できるiCloudでは、「設定」から一番上にある自分の名前をタップして「iCloud」→「高度なデータ保護」をオンにします。

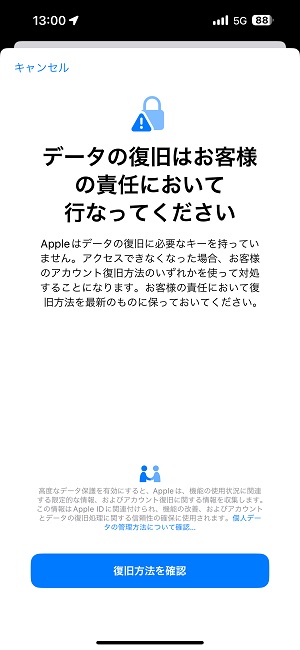

E2EEはエンドとエンドで暗号化が実行されるため、その間にいるAppleですらデータ内容を確認できない点には注意しましょう。これはつまり、アカウントにトラブルがあったとしても、中間者であるAppleも復旧の手出しができないことを意味します。Appleが暗号化したデータを見るためには、あなた自身が所持している28文字の復旧キーが必要です。高度なデータ保護を利用するに当たり、復旧キーの入力も必要となりますので、それも用意しておきましょう。

筆者はiCloudをはじめ、データ復旧のために必要な復旧キーの文字列については、パスワード管理ソフトのメモに記録して保管しています。クラウドという缶詰に入っているデータを取り出す、最後の缶切りのようなものですので、それそのものを缶詰の中のノートアプリや、テキストファイルに入れてしまうと大変なことになります。これこそ、実は「紙に書き起こして金庫に入れる」ことが有用かもしれません。

情報漏えいから身を守るために利用者ができる数少ない方法として

E2EEはサービス提供側での実装が必要ですが、この機能が提供されていれば、利用者側で情報漏えい対策ができるようになるともいえます。iCloudの機能を見ると分かりますが、それなりに利用者側にも管理の手間が出てきてしまうこともあり、なかなかこれをオンにしてもらえないのだろうと推察できます。それこそが、冒頭に紹介したAppleの調査結果公表につながったのでしょう。LINEの「Letter Sealing」もかなり前に実装されていますが、知らなかったという方も多いのではないかと思います。

ただし、これさえ設定すれば完ぺきというわけでもなく、エンドポイントまで到達したら暗号化は解除されていますので、エンドポイントに潜み情報を盗むマルウェアや、ロック解除された状態のデバイスにはE2EEも無力であることも注意しましょう。

これらの設定を変えたことで使い勝手が変わることはないと思いますし、何かあっても戻すことも可能です(戻すことはほぼないと思いますが)。そのため、まずは今回紹介した各種記事を基にE2EEの考え方を学び、ぜひ皆さんもこれらの設定を理解しつつ、オンにしていただければと思います。利用者側ができる対策として、大変有用な1タップだと思います。

関連記事

ITシステムは“転んだとき”のことを考えよう DXとセキュリティは両輪で進めよ

ITシステムは“転んだとき”のことを考えよう DXとセキュリティは両輪で進めよ

最近はITに詳しくない人でも「ランサムウェア」という言葉を聞く機会は少なくないでしょう。ここまでサイバー攻撃が身近になった今、従来の侵入を防ぐセキュリティ対策だけでは不十分だと筆者は言います。 短縮URLという“根本解決できない問題”に企業はどう立ち向かえばいいのか?

短縮URLという“根本解決できない問題”に企業はどう立ち向かえばいいのか?

いなげややオートバックスセブンの2次元バーコード読み取りで発生した事件には、実は根深い問題が隠れていると筆者は考えます。企業はこれにどう対処すればいいのでしょうか。 “偽サイトを見分けよう”という行為自体がもう危ない

“偽サイトを見分けよう”という行為自体がもう危ない

このコラムでは「導入するだけで全ての脅威を防ぐ完璧なソリューションは存在しない」ということを繰り返しお伝えしています。しかしフィッシングや詐欺となると、どうしても“銀の弾丸”を求める人が出てきてしまうようです。 パスワードの使い回しはNGで“ちょっと変えても”意味がない ではどうする?

パスワードの使い回しはNGで“ちょっと変えても”意味がない ではどうする?

このコラムではパスワードの使い回しはNGだと口が酸っぱくなるまで言っています。では、ちょっと変更すれば問題ないのかというと、そうでもないようで……一体どうすればいいのでしょうか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」