Contiの解析から判明した“攻撃者エコシステムの実態”と“EDRの限界”:Itmedia Security Week 2023秋 イベントレポート(2/2 ページ)

EDRの原理と限界

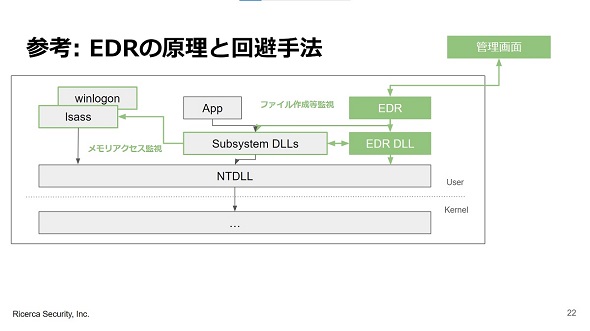

このような攻撃にはEDRで対処する手法が昨今の主流だ。「ただ、これも盤石とはいえない」と黒米氏は指摘する。Windows環境の場合の一般的なEDRの動作は下図のようなものだ。Windowsサブシステムを介してログインプロセスや認証プロセスなどの挙動を監視する。

EDRはいわば「アプリケーションやマルウェアのOSへのアプローチを見張っている中間管理職のような存在」だ。マルウェアが特定のプロセスに干渉したいといった処理をサブシステムに対して発行しようとすると、EDRはそこでブロックできる。

しかしマルウェアも対抗策を練っており、EDRの監視を外そうとしたり、EDRが監視していないシステムプロセスを直接呼び出したりといった試みをする。最近のEDRはこのあたりの対策も非常に進んではいるのだが、要するに“いたちごっこ”なのである。

ユーザー側で可能な努力とは

黒米氏は「そもそもエンドポイントセキュリティ対策費用は高くつく」と話す。ある試算によると1〜2万人規模の企業では、OSアップデートの機構を設けるのに100万ドルかかり、そこにEDRを導入したり、SIEM(Security Information and Event Management)や脆弱性管理と連携させたりといったことを考えていくとさらにコストは跳ね上がるという。

EDRの導入そのものにも理想と現実がある。エージェントを端末だけでなくサーバにも入れた方がいい、ルールを絶え間なく更新した方がいい、ふだんの挙動も記録した方がいい、監視体制を確立した方がいい、と分かってはいるが、現実には、そこまで予算がない、セキュリティを担当するメンバーも足りないといったことに悩むことになる。そうした中で、ユーザー側でできる努力としてはどのようなものがあるだろうか。

黒米氏は「EDRが高くて入れられないというなら、イベントログを記録するようにしましょう。Windowsシステムサービスの『Sysmon』を使えば簡易EDR相当のログが記録できます。Contiなどで使われるリモートプログラム実行ツール『PsExec』の実行検知も可能です」と話す。

「EDRは入れたけれどもそのままになっている、というなら、まず多要素認証やセッション時間制限を設けるなどして管理画面が侵害されないようにしましょう。また、EDRでは検知とブロックが別々の設定になっていることが大半ですが、ブロックする設定を有効化して、それを事象に適切に判断する人を設けましょう。さらに、少なくともEDRが入っているエンドポイントに関しては、検知ロジックが行きわたるようにしましょう。日頃の情報収集も重要です。JP-CERTの注意喚起に目を通し『どの脆弱性を突く攻撃が流行っているのか』と気付きを得ることが最初の一歩です」(黒米氏)

同氏は「最後は割り切りも肝心。EDRにも誤検知があります。それで業務停止になっても『杞憂でよかった』で済む風土を醸成しましょう。未知の攻撃は防ぐことができないと考え、適切に対処できる組織づくりをめざしましょう」とメッセージした。

関連記事

徳丸 浩氏が“独断と偏見”で選ぶ 2023年気になった事件と2024年脅威予測

徳丸 浩氏が“独断と偏見”で選ぶ 2023年気になった事件と2024年脅威予測

2023年は多くのサイバー攻撃が発生したが、この中で徳丸 浩氏が注目したものは何だったのだろうか。2023年のセキュリティトレンドを振り返りつつ、2024年の脅威予測をお伝えしよう。 徳丸 浩氏に聞いてみた 「なぜサイバーセキュリティ人材は足りないの?」

徳丸 浩氏に聞いてみた 「なぜサイバーセキュリティ人材は足りないの?」

サイバーセキュリティ人材はなぜ不足しているのか。企業は素養がある人材をどのように見極めて、獲得に向けて何をすればいいのか。徳丸 浩氏がこの難問に答えた。 中堅・中小企業が「今すぐやるべき」セキュリティ対策 経営リスク回避のための“現実解”

中堅・中小企業が「今すぐやるべき」セキュリティ対策 経営リスク回避のための“現実解”

「『本当に』実施可能なセキュリティ対策は何か」「メール訓練を重ねているのになかなか開封率が下がらない」――。セキュリティ対策に頭を抱える中堅・中小企業に対して、“今すぐに”実現可能な対策をレクチャーする。 中堅・中小企業が「今すぐやるべき」セキュリティ対策 経営リスク回避のための“現実解”

中堅・中小企業が「今すぐやるべき」セキュリティ対策 経営リスク回避のための“現実解”

「『本当に』実施可能なセキュリティ対策は何か」「メール訓練を重ねているのになかなか開封率が下がらない」――。セキュリティ対策に頭を抱える中堅・中小企業に対して、“今すぐに”実現可能な対策をレクチャーする。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散