中堅・中小企業が「今すぐやるべき」セキュリティ対策 経営リスク回避のための“現実解”:Itmedia Security Week 2023夏 イベントレポート

「『本当に』実施可能なセキュリティ対策は何か」「メール訓練を重ねているのになかなか開封率が下がらない」――。セキュリティ対策に頭を抱える中堅・中小企業に対して、“今すぐに”実現可能な対策をレクチャーする。

この記事は会員限定です。会員登録すると全てご覧いただけます。

サイバー攻撃の増大を受け、セキュリティ対策の見直しが急務になっている。中堅・中小企業が今すぐに実現可能なセキュリティ対策とは何か。神戸大学大学院教授で国立研究開発法人日本医療研究開発機構プログラムスーパーバイザーを兼任している森井昌克氏が中堅・中小企業の経営者や現場担当者に向けて経営リスクを回避するために示した“現実解”についてレポートする。

本稿は、アイティメディア主催イベント「ITmedia Security Week 2023 夏」のDay4「エンドポイント対策&情報管理」(2023年6月実施)における神戸大学大学院教授の森井昌克氏による基調講演「中堅・中小企業の現実的なセキュリティ対策とは」を編集部で再構成した。

「今」「本当に」必要なサイバーセキュリティ対策は?

森井氏は冒頭で「これらを完璧に実行できれば、サイバー攻撃対策は完了する」とされている6項目を挙げた。

- ウイルス対策ソフトの徹底

- 複雑なパスワード(を設定する)

- 最新のOSやソフトに(アップデートする)

- 怪しい電子メールは開かない

- セキュリティ情報への敏感さを

- 万が一の(インシデントに備えた)バックアップ

※( )内は編集部による補足

神戸大学大学院教授の森井昌克氏:1989年大阪大学大学院工学研究科博士後期課程通信工学専攻修了。工学博士。徳島大学工学部教授などを経て現職。国立研究開発法人日本医療研究開発機構プログラムスーパーバイザーを兼任。情報通信工学、特にサイバーセキュリティやインターネット、情報理論、暗号理論などの研究、教育に従事。インターネットの文化的社会的側面についての研究、社会活動にも携わっている。内閣府等各種政府系委員会の座長、委員を歴任。サプライチェーンサイバーセキュリティコンソーシアム(SC3)運営委員、同中小企業対策WG座長。2018年情報化促進貢献個人表彰経済産業大臣賞、2019年総務省情報通信功績賞、2020年情報セキュリティ文化賞を受賞。電子情報通信学会フェロー。

神戸大学大学院教授の森井昌克氏:1989年大阪大学大学院工学研究科博士後期課程通信工学専攻修了。工学博士。徳島大学工学部教授などを経て現職。国立研究開発法人日本医療研究開発機構プログラムスーパーバイザーを兼任。情報通信工学、特にサイバーセキュリティやインターネット、情報理論、暗号理論などの研究、教育に従事。インターネットの文化的社会的側面についての研究、社会活動にも携わっている。内閣府等各種政府系委員会の座長、委員を歴任。サプライチェーンサイバーセキュリティコンソーシアム(SC3)運営委員、同中小企業対策WG座長。2018年情報化促進貢献個人表彰経済産業大臣賞、2019年総務省情報通信功績賞、2020年情報セキュリティ文化賞を受賞。電子情報通信学会フェロー。森井氏は「これらは昔から言われ続けている対策ですが、なかなか完璧に実行できません。そこで、『本当に』実行可能なセキュリティ対策が求められているのです」と述べた(以下、特に断りのない会話文は森井氏によるもの)。

例えば、4の「怪しい電子メールは開かない」については、多くの組織が電子メール訓練を実施している。それにもかかわらず、情報処理推進機構(IPA)が発表する「情報セキュリティ10大脅威」には毎年のように「標的型攻撃」がランクインしている。「なぜこういう事態になるかというと、セキュリティ対策に対する誤解があるからです」

標的型メール攻撃対策として訓練を実施する際に、開封率の低さをKPI(重要業績評価指標)とし、「前年度に比べて何ポイント減ったか」を評価基準に設定している企業は多い。

しかし、現実にはたった1人でも電子メールを開封すれば、サイバー攻撃は成立してしまう。開封率をゼロにするのは不可能だ。標的型メール攻撃対策はどうあるべきか。

「開封率を下げることではなく、誰かが開封したときに組織としてどのように対応すればいいかを考えた上で、その対応をとれるようにしっかり訓練すべきです」

冒頭で挙げた6つの対策やセキュリティ対策の本質が理解されていない――。これが森井氏が提示する解決すべき課題だ。

半田病院の事例は“中小企業が被害に遭うサイバー攻撃の典型例”

では、セキュリティ対策の本質とは何か。「わが社はサイバー攻撃の対象にはなり得ない」と考える経営者もいるが、規模を問わず多くの企業がランサムウェアの攻撃に遭っているのが現状だ。もはやランサムウェア被害はニュースバリューに乏しいため、大企業が提供する重要なサービスが止まらない限り、なかなか報道されない。「実際にはすさまじい数の中小企業の被害に遭って、死活問題になっています。できることをやっていくのが重要です」

2021年10月末、徳島県つるぎ町立半田病院がランサムウェアに感染し、完全復旧まで2カ月かかった。森井氏は、この事件を受けて設置された「コンピューターウイルス感染事案有識者会議」の会長を務めた経験から、「ランサムウェアに感染した際の行動マニュアルを作って、実際に訓練しておくことも重要です」と指摘する。本件はサイバー攻撃の典型例として、サプライチェーン攻撃の事例として多くの有識者に取り上げられている。

報告書によると、この事件ではシステムに存在したVPN(Virtual Private Network)の脆弱(ぜいじゃく)性が狙われた可能性が高い。大きな脆弱性が放置されていたことが侵入の糸口になったとみられている。

多くの企業にはVPNに限らず、さまざまな装置が設置されている。OSやソフトウェア、通信機器にそれぞれ脆弱性が隠れている可能性がある。「しっかりとした対策を採らなければ、半田病院のように大きな被害に遭う可能性があります」

脆弱性を発見するにはどうすればよいだろうか。半田病院の事例では、VPN装置に残されていた脆弱性は事件が発生した2年以上前から公知の情報だった。脆弱性が明らかになった時点で対策が採られていれば、事故は発生しなかった可能性もある。森井氏は対策が採られなかった理由として、病院とITベンダー双方の理解不足を挙げる。

「ITベンダーにはセキュリティに関する十分な見識がなく、セキュリティ対策が理解できておらず、技術が不足していました。病院側もITに関する知識が十分ではありませんでした。この相互作用によって半田病院は大きな被害を受けてしまいました。中堅・中小企業のほとんどがITベンダー頼りで、半田病院と同じ状況にあるといえます」

ランサムウェアは「恐れるに足らず」 その理由は?

現在、企業を襲うサイバー攻撃の中でもランサムウェアに注目が集まっている。森井氏は「ランサムウェアは『恐れるに足らず』と私は考えています。ランサムウェアはマルウェアの一種で、ランサムウェア対策はこれまで行われてきたマルウェア対策の延長線上にあるためです」と話す。

ランサムウェアに感染した場合はバックアップが重要となる。多くの企業がBCP(事業継続計画)の一環としてバックアップを実施しているが、バックアップしていることと復旧できることは別物だ。「バックアップ=BCPではありません。バックアップされたデータを戻す演習を実施すべきです。レプリケーションは必要か、バックアップされたデータの真正性は保証されるのか。データを戻した後に事業が継続できるかどうかをしっかりと確認することが重要です」

サイバー攻撃への対抗策は、これらを踏まえて考えなければならない。対策を実施しても侵入を100%防ぐことはできない。これまでは「感染しないこと」が対策の主眼にされてきたが、現在は「被害には必ず遭う、その上でいかに被害を最小化するか」がポイントになっている。

森井氏は2019年、無作為に選んだ中小企業30社にセンサーを設置して企業の通信を監視し、サイバー攻撃の被害に遭っているかどうか、不正アクセスがあったかどうかを4カ月間にわたって調査した。その結果、30社全てがサイバー攻撃を受けており、大部分の企業で被害が発生していたという事実が明らかになった。サイバー攻撃を受ければ、情報を奪われるだけでなく、被害を受けた企業が“踏み台”となって他の企業の攻撃に利用される可能性もある。

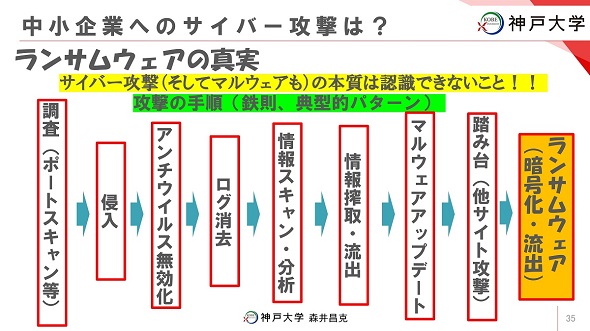

多くの企業にとって頭痛の種となるランサムウェアだが、森井氏は「ランサムウェアは実は“正直”で“良質”なマルウェアです」と述べる。これはどういうことか。通常、ランサムウェア攻撃はいきなり感染してデータを暗号化するのではなく、ステップを踏んで実施される。攻撃者はまず「調査」としてポートスキャンなどを実施した後、マルウェアを攻撃対象者に送り込む。その後、アンチウイルスソフトを無効化するなど、攻撃対象者に攻撃が見つからないようにする。このため、攻撃対象者は不正アクセスに気付かないことの方が多い。ランサムウェアがデータを暗号化するのは、これらのステップが全て終了した後だ。

「ランサムウェアはデータを暗号化したら最後に“きちんと”教えてくれます。ランサムウェアに感染したことが分かったときは、既にいろいろな“悪いこと”をやられた後だと考えていい。ランサムウェアを含むサイバー攻撃を理解する上で、こうしたステップを知ることは大事です」

対策のポイントは「可視化」と「ゼロトラストセキュリティ」

世界と同様に日本でも「サプライチェーンリスク」が無視できなくなってきた。サイバー攻撃の被害を受けた1社にとどまらず、部品の提供元や完成した製品の納品先など多くの企業に被害が及ぶ恐れがある。2022年に発生した大阪急性期・総合医療センターのランサムウェア被害は、関連会社から侵入されたサプライチェーン攻撃の事例だ。自社だけでなく、取引先企業も含めた“全体”、つまりサプライチェーン全体を守ることが必要になっている。

経済産業省は「サイバーセキュリティ経営ガイドライン」を通じて、企業に最低限の対策を採るように訴えている。しかし、このガイドラインを読み解くことは難しく、特に中小企業が厳密にフォローするのはなかなか難しい。

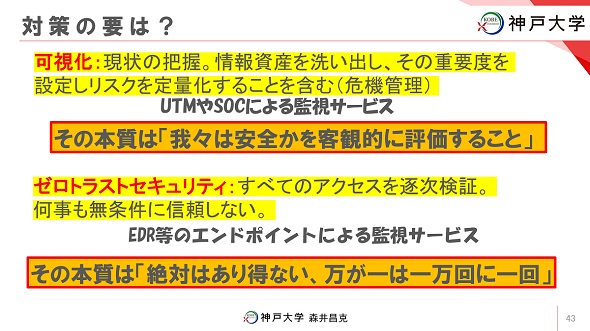

そこで森井氏は、中堅・中小企業に「可視化」と「ゼロトラストセキュリティ」の2点を提案する。対策の要として、UTM(Unified Threat Management)やSOC(Security Operation Center)による監視サービスを使って「可視化」し、EDR(Endpoint Detection and Response)などのエンドポイントによる監視サービスを取り入れることで「ゼロトラストセキュリティ」を実現する。

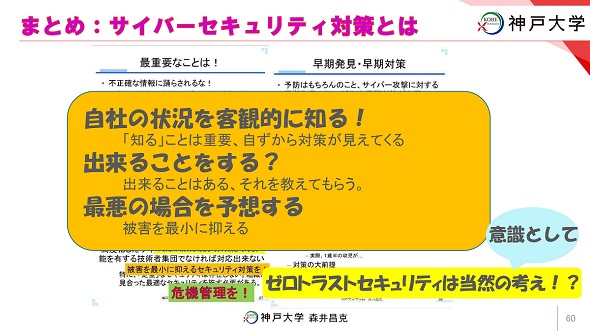

「自社が今、安全かどうかを客観的に評価すること。そして、セキュリティに絶対はなく、『万が一は1万回に1回はある』と考えることが重要です。現状を把握して最悪の状況を想定することを前提にし、基本的な対策を作るのがセキュリティ対策の本質だと思います」

とはいえ、カネやモノ、ヒト、知識が不足する中堅・中小企業の中にはセキュリティ対策の「一歩目」をどう踏み出すべきかが分からない場合もある。

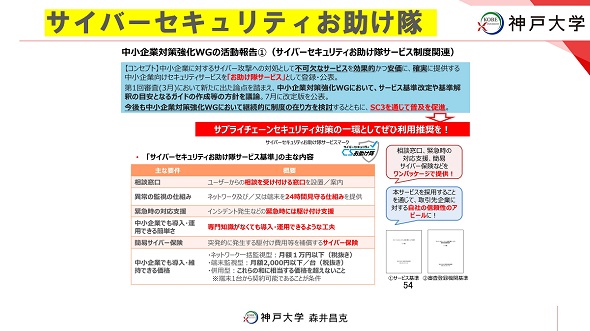

森井氏は自身もワーキンググループに所属するサプライチェーンサイバーセキュリティコンソーシアム(SC3)と、中小企業対策強化ワーキンググループにおける「サイバーセキュリティお助け隊」制度を紹介した。これらは月額1万円以下(ネットワーク監視型の場合)、もしくは月額2000円以下(端末1台当たり。端末監視型の場合)で利用できる。「中堅・中小企業に最低限必要なサービスをまとめて提供しています」

セキュリティ対策を適切に実施できるかどうかが経営リスクに関わるのは、大企業だけでなく中堅・中小企業も同様だ。森井氏は「セキュリティ対策は『できる』『できない』の2択ではありません。お金がなくてもできることが必ずあるはずです。それを実施するのがまず重要です。現状を把握して最悪の状況を予想する。そうすればおのずとやるべきことが分かります。それでも分からなければ、ITベンダーが一番の相談相手になるでしょう」とアドバイスを送って講演を締めくくった。

関連記事

中小企業がゼロから始めるセキュリティ対策 ココだけは死守したい3つのリスク

中小企業がゼロから始めるセキュリティ対策 ココだけは死守したい3つのリスク

サプライチェーン攻撃が激化している今、予算やリソースに余裕がない中小企業はこれにどう立ち向かうべきか。中小企業のセキュリティインシデント被害事例と、実態に即した対策を川口設計の川口 洋氏が語った。 「AIはだませない」神話にだまされてはいけない

「AIはだませない」神話にだまされてはいけない

「人間は失敗や間違いをするけれど、機械は常に正確な判断ができるから」と、RPAやAIの導入を進める人や会社をよく見かけるかもしれません。でも、ちょっと待ってください。「AIや機械は間違えない」というその認識、本当に正しいのでしょうか? 高まるサプライチェーンリスク、ICS/OTシステムをどう守るか?

高まるサプライチェーンリスク、ICS/OTシステムをどう守るか?

サプライチェーンリスクが高まる今、企業はOT領域のセキュリティ対策も求められている。インターネットにつながるICS/OTシステムを保護するにはどうすればいいか。 EDR導入だけで“やった気になる”のは危険 攻撃者視点で講じるセキュリティ対策

EDR導入だけで“やった気になる”のは危険 攻撃者視点で講じるセキュリティ対策

サイバー攻撃から自社を守るためには、エンドポイントセキュリティの構築が必要不可欠だ。もちろん多くの企業がこれを理解しているが、EDR製品などを導入するだけで満足してしまうケースもある。攻撃者視点で考える本当に有効な防御策とは。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- そのセキュリティ業務、自前と外注のどちらが正解? 勘に頼らない判断のこつ