ランサムウェアグループの巨人LockBitがテイクダウン 日本が果たした役割とは?:半径300メートルのIT(1/2 ページ)

ランサムウェアグループの中でも最大勢力とされる「LockBit」がEuropolらを中心としたチームの手によってテイクダウンされました。今回はこの作戦で日本が果たした役割を紹介します。

この記事は会員限定です。会員登録すると全てご覧いただけます。

2024年2月20日(現地時間)、ランサムウェアグループの代表格である「LockBit」の主要メンバーの逮捕およびサーバのテイクダウンが発表されました。欧州刑事警察機構(Europol)や米国連邦捜査局(FBI)、英国家犯罪捜査局(NCA)、警察庁らが参加したこの作戦は「オペレーション・クロノス」(Operation Cronos)と呼ばれています。

LockBitが提供するRaaS(Ransomware as a Service)「LockBit」は、日本におけるランサムウェア被害の代表例である2021年10月末に発生した徳島県つるぎ町立半田病院の事件や、2023年7月に発生した名古屋港統一ターミナルシステムに対する攻撃に使われていたとされています。

LockBitに感染すると、ランサムノートと呼ばれる身代金の振込先などとともにLockBitのロゴが画面に表示されるため、嫌でもグループ名が目に入ります。Europolは「世界で最も有害なランサムウェアを作るグループ」と表現しています。

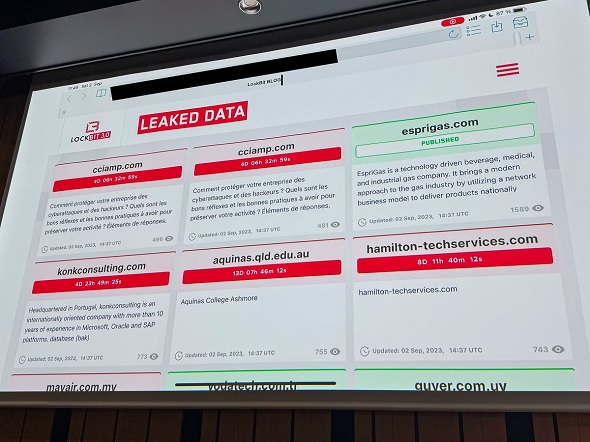

ランサムウェアグループの巨人“LockBit” リークサイトから見るその悪辣さ

セキュリティカンファレンス「CODE BLUE 2023」の基調講演に登壇したWithSecureのミッコ・ヒッポネン氏は「自分の会社は標的になるか」というよくある質問に対して、以下のように答えています。

「私は毎回同じ回答をする。Torブラウザを入れて、ランサムウェアグループのリークサイトを見るべしと。このリストを見ると、何百や何千もの会社がリストアップされている。規模や業種はまちまちで全世界の企業が含まれている。つまり、攻撃者は特定の業種や企業を選んでおらず、脆弱(ぜいじゃく)性を持つ全ての企業がターゲットになり得るということだ」

ヒッポネン氏はこの発言中、LockBitのリークサイトを投影していました。被害企業は膨大であり、いくら画面をスクロールしても終わりがないほどでした。掲載企業の一社一社がランサムウェアに攻撃され、「指定の時間までに身代金を振り込まなければ窃取したデータを公開する」と脅されていると考えれると、あらためてLockBitがいかに悪質かを物語っています。なお、WithSecureの調査によると、ランサムウェアグループごとに攻撃数を観測したところ、LockBitによる攻撃数が突出して多かったことが分かっています。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 「VPNをやめれば安全」というほど簡単じゃない 真の「脱」を達成するには

- AIに代替される人材の特徴は? 「2029年までに定型業務のみ人材の90%がAIに」

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 「SaaSの死」論議の本質はどこにあるか? Salesforceの取り組みから探る

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認