SaaSベンダーはどこまでランサムウェア対策をしているのか? 実態調査から見えたちょっと心配な現状:そのSaaS本当に安全ですか?(1/2 ページ)

導入しているSaaSはランサムウェア対策をきちんと施しているでしょうか。実態調査からSaaSのセキュリティ対策状況を明らかにします。

この記事は会員限定です。会員登録すると全てご覧いただけます。

セキュリティの観点から安全なSaaSを選ぶポイントをお伝えする本連載。前回はSaaSに関する世の中の動向と利用における事業リスクについて解説しました。本稿では2023年にアシュアードが実施したSaaSのセキュリティ評価結果データから、SaaSのセキュリティ対策状況の実態を紹介します。

筆者紹介:早崎敏寛氏(アシュアード Assured事業部 セキュリティグループ マネージャー)

Webシステム開発を中心としたSIでキャリアをスタートし、金融システム子会社でPM、インフラ構築・運用などを経験。総合コンサルティングファームのアビームコンサルティングでマネジャーとしてセキュリティコンサルティングを担当した後、クラウドサービス(SaaSなど)の安全性を第三者評価するセキュリティ評価プラットフォーム「Assured」を運営するアシュアードに入社。セキュリティ領域のドメインエキスパートとしてサービス開発や顧客支援を担い、年間数千件のクラウドサービスのセキュリティ評価を実施しているAssuredのセキュリティ評価責任者を務める。主な保有資格はCISA、CISM、PMP。

導入中のSaaSがランサムウェア被害に遭ったらどうする?

アシュアードは「ISMS(ISO/IEC 27001、27017)」や米国立標準技術研究所(NIST)の「SP800-53」、総務省や経済産業省のガイドライン、「金融分野における個人情報保護に関するガイドライン」など、国内外の主要なガイドラインやフレームワークに基づいた100以上の項目がある独自の調査フォーマットでSaaSのセキュリティ対策状況を評価し、評価結果をデータベースに集約しています。

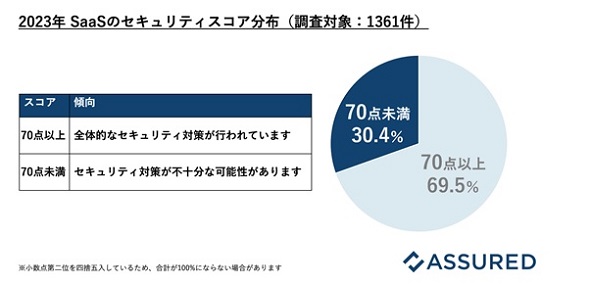

2023年は1300件を超えるSaaSのセキュリティ対策状況を評価しましたが、全体的なセキュリティ対策が実施されているSaaSの割合は70%程度でした。これだけ聞くと世の中のSaaSの多くが安全であるように思えますが、約30%のSaaSがセキュリティ対策が不十分な可能性があるというのは無視できない結果です。

ここからは、SaaSのランサムウェア対策実態調査を見ていきましょう。自社で利用しているSaaSがランサムウェア攻撃に遭えば、SaaSを利用している業務の遂行や預託している個人情報の漏えいなどによって影響を受ける可能性があります。

自社におけるランサムウェア対策は浸透しつつありますが、自社で利用中のSaaSのランサムウェア対策状況を把握している企業はそれほど多くないはずです。選定の段階でSaaSベンダーが以下のランサムウェア対策を講じているかどうかをしっかりとチェックしましょう。

ランサムウェア対策は、ランサムウェア感染を予防する対策と、感染したとしても被害を最小限にして早期に復旧するための対策の2つに分かれます。

1.ランサムウェア感染を予防する対策

ランサムウェア感染を防ぐには、利用しているネットワーク機器やOS、ソフトウェアに脆弱(ぜいじゃく)性を残さないことが重要です。警察庁が発表している「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、ランサムウェアの初期感染の多くは、VPNをはじめとしたネットワーク機器やリモートデスクトップサービスからの侵入がきっかけとなっており、機器の脆弱性や弱いパスワードといった認証情報が狙われています。

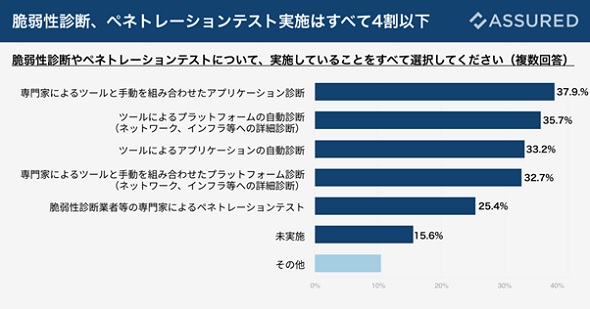

こうした“穴”をふさぐためには脆弱性診断やペネトレーションテストが有効ですが、当社の調査ではSaaSベンダーにおけるこれらの脆弱性対策の実施率は全ての項目で40%を下回っています。

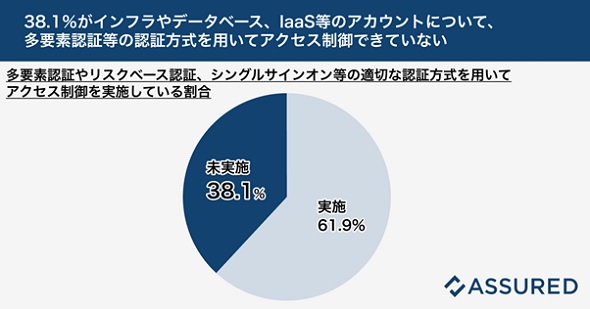

ランサムウェアの侵入を防ぐには、多要素認証などの強固な認証方式を取り入れて、アクセスを適切に制御することが大事です。しかし調査によると、適切な認証方式でアクセス制限ができているSaaSベンダーは61.9%にとどまり、38.1%は未実施という状況でした。

2.ランサムウェア被害を最小限にして早期に復旧する対策

ランサムウェア感染を予防する対策を講じていても、完全に被害を防げるとは限りません。そのため、万が一ランサムウェアに感染した場合に備えて、被害を最小限にとどめる準備をしておくことも重要です。

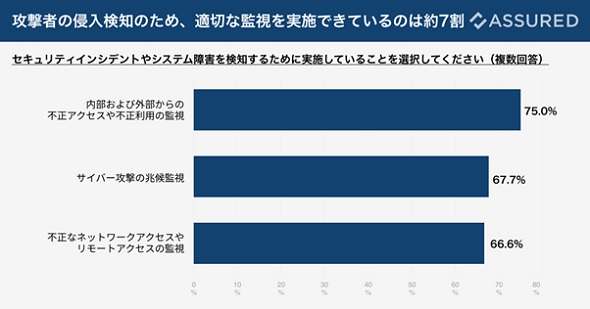

調査によると、サイバー攻撃者の侵入検知に向けた監視については以下の結果となり、全ての項目が70%前後の実施率でした。

サイバー攻撃者はネットワークに侵入後、外部にあるC&Cサーバと通信し、ネットワークを探索して侵害範囲を拡大します。この行動の中で発生する不審な通信をいち早く検知することが被害の最小化につながります。

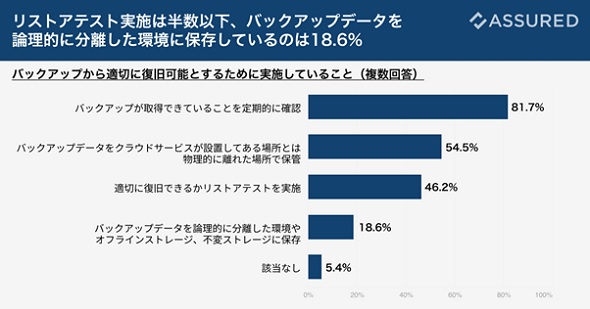

次に復旧に関する調査結果についても紹介しましょう。ランサムウェアによるデータ暗号化後のバックアップ対策として、リストアテストを実施しているのは46.2%で、バックアップデータが暗号化されないように「バックアップデータを論理的に分離した環境やオフラインストレージ、不変ストレージに保存している」のは18.6%でした。

上述の警察庁のレポートでは、バックアップから完全に復元できた割合は約20%とされており、バックアップデータから正常に復元できることを確かめるリストアテストの実施は必要不可欠です。また、バックアップデータがランサムウェアによって暗号化されてしまいリストアができないケースも発生しています。その対策として、論理的に分離した環境やオフラインストレージ、不変ストレージに保存することも推奨されています。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃