大流行する「スミッシング」 加害者にならないための“究極の対策”とは?:半径300メートルのIT(1/2 ページ)

悪意のあるSMS経由で認証情報の窃取を狙う「スミッシング」が流行中です。一歩間違えば自らが“加害者”にもなりかねないこの攻撃。“加害者”にならないための究極の対策を紹介します。

この記事は会員限定です。会員登録すると全てご覧いただけます。

日本において、スマートフォン間でのメッセージのやりとりは「LINE」がデファクトスタンダードになっています。SMSは1通ごとに送信料がかかることもあり、あまり使われていないとは思いますが、二要素認証のコードなどにはSMSを利用しているサービスも多く、完全に無視できないというのが現状です。

それをうまく悪用しているのが、「スミッシング」です。日本では荷物配達や金融機関を装うことが多く、ユーザーに確認を促してURLリンクをクリックさせるフィッシング詐欺です。筆者のもとにもこうした悪意のあるSMSが日々送られてきていることからも、それなりに成功率が高い攻撃手法であることが推察されます。

今回はスミッシングの現状と、やってはいけないこと、そして対策に関して取り上げたいと思います。

スミッシングのよくある誤解と“やってはいけないこと”

携帯電話事業者やセキュリティベンダー、総務省はスミッシングを大きな課題として認識し、対策を協議しています。2024年に開催されている総務省「ICTサービスの利用環境の整備に関する研究会」でも、SMSの不適切利用が議題に挙げられています。

スミッシングで注意してほしいのはその送信元です。スミッシングの送信者はサイバー犯罪を実行する攻撃者そのもののように思われがちですが、実際は「被害者」です。

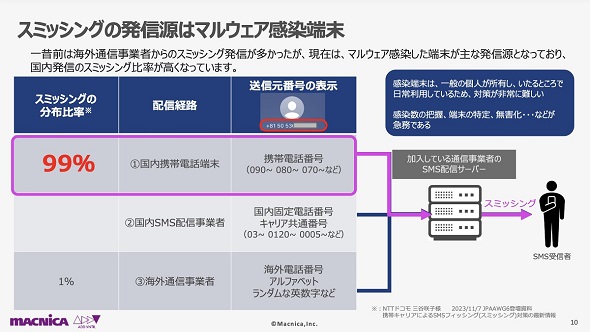

被害者はスマートフォンに不正なアプリをインストールするなどでマルウェアに感染し、知らず知らずのうちに、勝手にSMSを送信しています。上記研究会でマクニカが公開した資料によると、スミッシングの発信源の99%はマルウェアに感染した端末だとされています。

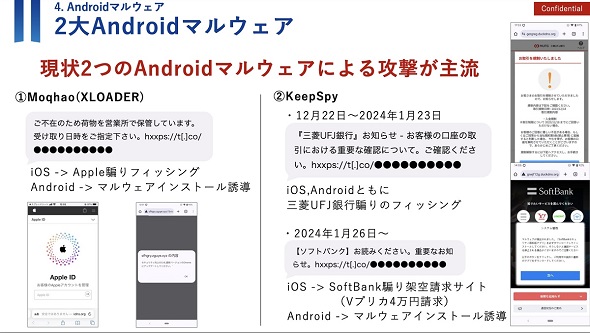

この他、同じく研究会に参加しているトビラシステムズからは、悪意のあるSMSを送信するマルウェアとして「MoqHao(XLOADER)」「KeepSpy」が取り上げられています。文面を見たら分かるかと思いますが、皆さんも一度はこれを受け取ったことがあるのではないでしょうか。このリンクをクリックすると、攻撃者が用意した偽のログイン画面につながり、そこから認証情報を盗む、という動きが見られるようです。

「Android」を狙ったマルウェアインストールの誘導が盛んになっている(出典:不適正利用対策に関するワーキンググループ(第1回)資料「スミッシングモニターについて(トビラシステムズ株式会社)」から抜粋)

「Android」を狙ったマルウェアインストールの誘導が盛んになっている(出典:不適正利用対策に関するワーキンググループ(第1回)資料「スミッシングモニターについて(トビラシステムズ株式会社)」から抜粋)これらのSMSは、基本的には「無視」するしかありません。一部、これらの送信者をサイバー犯罪者として断定し、SMS送信者の電話番号に連絡する方もいるようですが、恐らく電話の持ち主はSMS送信を把握していないはずで、全くの無意味です。

筆者も送信者側がSMSを大量に送信していることに気が付かなければ対処不可能だと思っていましたが、どうやらマルウェアが送信履歴も操作するようで、SMS送信の利用量が跳ね上がっていることに気付く以外、マルウェア感染の“被害者”が対処する方法は存在しないようです。

加えて、このようなSMSが届いたとしても、電話番号部分、そしてURLに関しては非公開とすべきで、さらなる被害が広がらぬように注意しなくてはならないことも覚えておいてください。

その意味では携帯電話事業者が用意する、迷惑メール報告窓口に淡々と連絡するのが現状では最善かもしれません。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る