Webブラウザ利用者が知らずに犯してしまう「ルール違反」とは?:半径300メートルのIT

インフォスティーラー(情報窃取型マルウェア)が流行しています。このマルウェアは基本的な対策だけでは防ぐのがなかなか難しい厄介なものです。特に従業員のWebブラウザの利用次第で感染を拡大させるリスクも……。詳細を解説します。

この記事は会員限定です。会員登録すると全てご覧いただけます。

従業員がマルウェアやフィッシングメールに引っ掛かっても、責任は個人ではなく組織にあります。「人はだまされる」という前提での対策が必要であり、個人に責任を押し付けることはあってはなりません。

その上で、従業員個人は、組織が定めたルールに従い、できる限りの対策を講じる必要があると思っています。今回はここ最近注目が集まる、インフォスティーラー(情報窃取型マルウェア)への対策を考えていきたいと思います。

基本的な対策では足りない? 流行中のインフォスティーラーの脅威

インフォスティーラーとはマルウェアの一種で、狙うのは「認証情報」そのものです。これまでもID/パスワードのセットは、サイバー攻撃者が狙う重要な情報でした。サイバー犯罪者は分業が進んでおり、認証情報のみを取り扱うイニシャル・アクセス・ブローカー(IAB)がブラックマーケットで情報を販売しています。

最近はその取扱商品として、認証済みのクッキー情報なども含まれるようになりました。この情報は「既に認証が完了した」という状態を得られるため、二要素認証を取り入れたとしても、不正になりすましログインが完了している状況を作り出せてしまいます。では、これにどう対策を講じればいいのでしょうか。

アイティメディア主催のイベント「ITmedia Security Week 2024」で講演した「セキュリティのアレ」のリサーチャー3人も、この認証情報に関して警鐘を鳴らしており、ID/パスワードを正しく運用すること、多要素認証を導入すること、セキュリティ証明書を導入することを対策として提唱しています。

しかし彼らは「それでもインフォスティーラーのように、認証済みの情報を奪って悪用する攻撃については防げない」と指摘しています。特に昨今のインシデントでは、侵入された原因が特定できないというレポートが増えています。恐らくは、インフォスティーラーなどのマルウェアで奪われた認証情報が、のちに別の攻撃者に販売され、相当時間がたった後に実際の攻撃が実行されているのではないかと推察されています。そのタイミングでは、もう認証情報が奪われたときのログは残っていないでしょう。

根本的な対策としては、そもそもインフォスティーラーという“マルウェア”そのものの対策を講じることに加えて、IDaaSを活用し、セッションの有効期間を短くすることなどが挙げられます。IDaaSが使えない場合も、セッションの有効期間を短くする、明示的にログアウトするなどが対策になるでしょう。

インフォスティーラーの被害を拡大させるWebブラウザのマズイ使い方

インフォスティーラーについては、もう一つ注意すべきポイントがあります。それはWebブラウザの使い方に起因するものです。

テレワークが実施される以前より、電子メールだけは「Google Chrome」(以下、Chrome)の「プロファイル」機能を使って自宅のPCで見ていたという方もいるでしょう。問題は、この利用方法がインフォスティーラーの登場でリスクが飛躍的に高まっている点にあります。

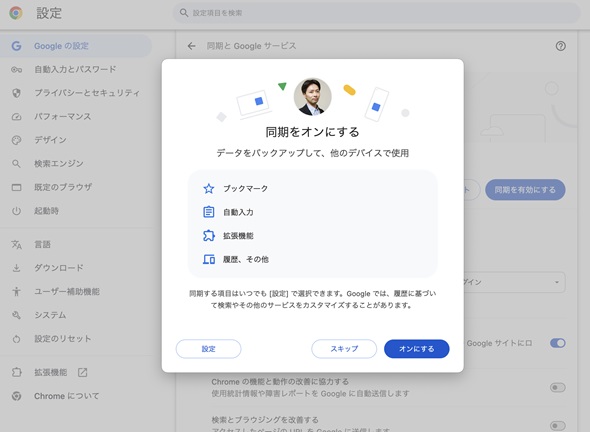

ChromeなどのWebブラウザでは、設定情報を同期できる機能があります。これによって同じアカウントを利用している全てのPCで、ブックマークや履歴などを同期して同じ環境で利用できます。バックアップとしても働くので、個人にとっては大変便利なものだと思います。

問題はこの同期機能を「自宅のPC環境」で「組織のアカウント」を同期したときです。会社の電子メールを見る際に、自宅のWebブラウザのプロファイルを作り、ブックマークやパスワードなど環境そのものを同期させている方も多いでしょう。しかしこの同期機能は、認証情報などもローカルのPCに置くため、万が一個人環境でインフォスティーラーに感染した場合、組織のアカウントのプロファイルに保存した情報も奪われる可能性があります。

この点についての技術的な挙動は、マクニカの「セキュリティ研究センターブログ」で解説されています。こちらの結論もインフォスティーラーそのものの完全な対策は難しいとしつつ、「私用端末と業務用端末ではブラウザ同期を行わない(被害範囲を広げないため)」ことを推奨しています。ぜひ、チェックしてみてください。

Webブラウザ機能拡張も、組織アカウントでは極力使わない

この他、Webブラウザの機能拡張に対しても、そのリスクを再考する時期に来ています。便利な機能拡張は確かに存在しますが、その機能拡張のインストール数が多いものを狙う攻撃者がおり、悪意あるコードが混入される事件も度々報じられています。

最近ではWebブラウザの機能拡張だけでなく、開発環境として人気の高いエディターにも同様の攻撃が仕掛けられています。Webブラウザの機能拡張はセキュリティ対策としてルールをさらに厳密にしていますが、それを見越した偽機能拡張も登場しており、混迷を深めています。

こうなると、少なくとも組織で利用するアカウントやWebブラウザについては、許可されていない機能拡張はインストールしないことを徹底するしかありません。実際のところ、これは大昔から言われていたことではないかとは思いますが、この部分をコントロールしていない組織も多く、曖昧(あいまい)に運用されていた部分かと思います。進んでいる企業はWebブラウザの環境も資産管理の一つと捉えているはず。それを徹底しなくてはならない時期が来ました。

特にWebブラウザは認証・認可の鍵であり、ネットワークの入り口と捉えてください。もう一段階、数段階危機レベルを上げる必要があります。

狙われているのはあなた自身だからこそ

そしてその危機レベルを上げるのは、従業員本人に他なりません。この部分は恐らく、セキュリティ担当レベルではルールが設定されていて、従業員にも伝えられていたはずのこと。それをさらに厳密に運用し、認証を奪われ内部に侵入されるリスクを少しでも減らさなければなりません。そのためには、まずあなたのWebブラウザ設定において、機能拡張を使わないこと、個人PCでは同期機能を使わないこと(使っていた場合はプロファイルに基づくデータを全て削除すること)、そして基本的なセキュリティ対策、ルール運用を徹底することしかありません。

……かくいう私も、組織のプロファイルを同期していたので急いで削除した次第です(パスワードは同期していなかった、と言い訳を……)。今からでも遅くはありませんので、ぜひ、できる対策を実行してみてください。

関連記事

Oracle CloudのSSOログインサーバへの侵害で新報道 「Oracleが隠蔽を図った」と主張

Oracle CloudのSSOログインサーバへの侵害で新報道 「Oracleが隠蔽を図った」と主張

Oracle CloudのSSOログインサーバへの侵害を巡る一連の問題で、新たな報道があった。セキュリティニュースメディアの「DoublePulsar」はOracleがセキュリティインシデントを顧客に対して隠蔽しようとしていると報じた。 ゼロ円でできるセキュリティ対策 「認知バイアス」を改善する6つの実践的手法

ゼロ円でできるセキュリティ対策 「認知バイアス」を改善する6つの実践的手法

人間の意思決定に影響を及ぼす認知の偏り「認知バイアス」の観点からサイバーセキュリティを掘り下げる本連載。第2回は、認知バイアスを取り除き、セキュリティ対策を前に進めるために組織でできる実践的な手法を解説します。 それぞれのCSIRT組織 各社はどんな体制で、どんな活動をしてきたか?

それぞれのCSIRT組織 各社はどんな体制で、どんな活動をしてきたか?

2024年はKADOKAWAのランサムウェア被害など、国内でも注目を集めたインシデントが発生した。各社CSIRT組織はこれらの問題からどんな教訓を得て、どう組織運営に生かしたか。体制が異なる4社の取り組みを聞いた。 「マイナンバーカードの電子証明書って何がいいの?」 仕組みとメリットを解説

「マイナンバーカードの電子証明書って何がいいの?」 仕組みとメリットを解説

マイナンバーカードの電子証明書周りの話はなかなか複雑で理解が難しい部分でもあります。本稿は、電子証明書によってどのようなメリットが得られるか、またはどのようなリスクがあるのかを解説します。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を