攻撃者にチャンス到来? パスキーを脅かすのは誰だ:半径300メートルのIT

パスワードに代わる安全な認証手段として注目を集めているパスキー。普及が期待されているこの技術は本当に素晴らしいものですが、そこにはあるリスクが存在します。「X」が発表した“要請”からそれをひもときましょう。

この記事は会員限定です。会員登録すると全てご覧いただけます。

脆弱(ぜいじゃく)性の放置や設定ミス、ネットワーク機器からの侵入など、組織におけるセキュリティの勘所はたくさんあります。この辺りに関しては多くの読者が「セキュリティの人の仕事」と認識しているかもしれません。では、普通の人の(セキュリティの)仕事は? 今のところはフィッシング対策だと思っています。

フィッシングは電子メールやSMS、偽広告など、入り口となるところがたくさんあります。それらを使って偽のWebサイトに誘導し、偽のフォームにID/パスワードを入れさせます。二要素認証も「リアルタイムフィッシング」を使い、巧みにワンタイムパスワードを盗み、正規のWebサイトにログインします。絶対に偽のWebサイトにワンタイムパスワードを入力してはならないことは分かっていても、偽のWebサイトはもはや私たちでは判別できないほどに精巧に作られているため、気を付けていてもだまされる可能性があります。

そこで最新技術の登場です。「パスキー」はこの混沌とした状況を打開する手法として、とうとうわれわれのもとにやってきたヒーローといえるかもしれません。パスキーをスマートフォンに登録することで、スマートフォンの生体認証機能を活用しつつ、秘密情報がネットワークを通らず、デバイスの外に出ない(パスワードのようにサービス提供側のサーバにも保存しない)ため、非常に安全な認証ができる仕組みとして期待されています。ここ20年ほど期待されていた「パスワードのない世界」を実現する、最も近い技術かもしれません。

ただ、安全だと言われると「本当に?」と思うのが人の常。個人的にはパスキーという技術そのものは信頼し切っています。問題は、やはり「人」にあるかもしれません。

パスキーはなぜ安全なのか? あらためて仕組みを解説

なぜパスキーは安全なのでしょうか。それはフィッシング耐性が非常に高い仕組みだからです。FIDO2をベースとしたこの仕組みは、公開鍵暗号によるWebAuthnを使って実装されており、かつ利便性を考え、OSやWebブラウザの同期機能とも連動し、所持する複数のデバイスで利用を想定したものとなっています。

そのため、例えばAppleやGoogleのアカウントを利用していれば、機種変更後もパスキーをそのまま利用可能です。逆に言うと、パスキーそのものをエクスポートすることは難しく、筆者がサードパーティーのパスワード管理ソフト「1password」から、AppleのOS標準の「パスワード」アプリに移行を試してみたところ、現時点ではパスキーの移行はできませんでした。

そしてパスキーの重要なポイントは鍵情報をやりとりする「ドメイン情報」も含まれているということです。そのため偽のWebサイトにパスキーは利用できないように設計されています。いくら見た目が類似したWebサイトを作られても、パスキーが反応することはありません。

筆者はたびたびパスワード管理ソフトをこのコラムで推し続けていましたが、その理由はまさに「偽のWebサイトが利用する偽のドメインではパスワードが自動入力されない」ことにありました。「普段なら自動入力されているのに、おかしい!」と気が付けるわけです。パスキーもそのような特性がありますので、パスキーを利用できる方はぜひしっかりと設定してみてください。

既に(大きな事故を経験した)証券会社の多くがパスキーを実装済み/実装予定が発表されておりますし、携帯電話事業者や任天堂などもパスキーを積極的に活用しています。実際に触ってみることが一番。驚くほど簡単に認証ができる上に、強力なことこの上ありません。

このようなパスキーは非常に便利です。ただ一つだけ覚えておいてほしいことがあるのです。

安全だと思っていたパスキーが非常に危ういものに? 潜むリスクとは

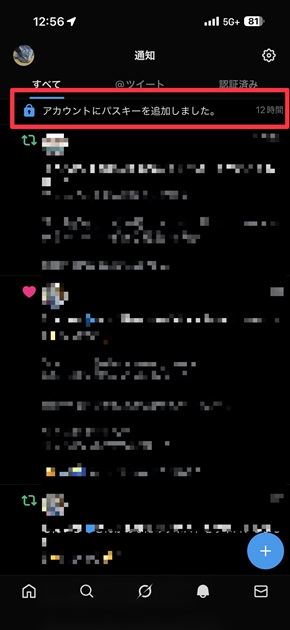

大変気になるニュースがありました。皆さんもチェックしているかもしれませんが、「X」(旧Twitter)がパスキーに関して2025年11月10日までに、ある「要請」を投げかけました。それは以下の通りです。

11月10日までに、2要素認証(2FA)の方法としてセキュリティキーを使用している全てのアカウントに対し、Xへのアクセスを継続するためにセキュリティキーを再登録するようお願いしています。既存のセキュリティキーを再登録するか、新しいものを登録することができます。

リマインダー:新しいセキュリティキーを登録した場合、他のセキュリティキー(再登録されていない場合)は動作しなくなります。

(Xのポストを「Grok」で翻訳)

解説をチェックしてみましたが、既にパスキーを登録していたという方は、そのパスキーが「twitter.com」で証明書が作成されているため、新たにサービスとして使っている「X」の証明書に切り替えるため、ユーザーに「再作成」を依頼するという内容です。再作成自体は、アプリのメニューから「設定とプライバシー」→「セキュリティとアカウントアクセス」→「セキュリティ」に画面遷移し、オンとなっている「パスキー」を一度オフにし、再度オンにするという作業です。あまり時間がない状況での「要請」ですが、このスケジュールのままであるとすると、2025年11月11日以降にパスキーによるログインができなくなるため、この作業を早めにしなければなりません。

この作業、皆さんはどう感じたでしょうか。筆者はこれが「攻撃」に使われたとしたら、安全だと思っていたパスキーが非常に危ういものになると感じました。パスキーそのものにはまだ致命的な脆弱性は発見されていません。攻撃者が脆弱性を見つけ、攻撃することはしばらくないと思います。しかし攻撃者は攻撃を諦めることもないでしょう。もし攻撃者が同じことを言ったとしたら、あなたはこの作業をどこで止められるでしょうか。

恐らくパスキーの攻撃シナリオは「あなたのパスキーに不具合が見つかった。公式のWebサイトからパスキーをオフにし、このページからログインして再設定してください」というものになるのではないでしょうか。パスキーが堅牢(けんろう)であるのなら、それをオフにさせる。その方が簡単のはずです。

折しも「ClickFix」なる攻撃手法が大きな話題になりました。これはクリップボードにこっそりと攻撃につながるコードを入れ込み、言葉巧みに「ペースト」させ、リターンキーを押させ「実行」させるという、単純ながら非常に効果が高い攻撃です。パスキーももしかしたら、そういった手法で破られていくのかもしれません。

そのためまず今回のX.comの要請に関しては、作業を実施してみましょう。そして「パスキーを自らオフにする、再作成するということは、非常にリスクの高い行動である」ということを肝に銘じてください。もし今回以降、同じようにパスキー再生成を要請された場合、必ず自分のWebブラウザのブックマークからトップページに行き、その要請が本物かどうかを確かめてください。電話で依頼があったなどもっての外です。「その要請、本物?」と考えなくてはならないという点については、フィッシング対策と状況はそれほど変わらないのです。

個人的には、Xがドメインを変えるということに利用者が付き合わされるのは納得がいかないとは思うものの、注意喚起に転じれば良いと思っています。ドメインを捨てることはセキュリティの根幹を揺るがすことになるという点も、頭の片隅に置いておく必要があるのかもしれません。

関連記事

アスクル、ランサムウェア感染の続報を公表 物流システムに深刻な影響

アスクル、ランサムウェア感染の続報を公表 物流システムに深刻な影響

アスクルはランサムウェア感染により物流システムが停止し、受注・出荷業務を中断している。外部専門家を含む約100人規模で原因調査と復旧作業を進めている。個人情報流出は確認されていないが、引き続き調査が継続されている。 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

NISTはパスワードポリシーに関するガイドラインSP800-63Bを更新した。従来のパスワード設定で“常識”とされていた大文字と小文字、数字、記号の混在を明確に禁止し、新たな基準を設けた。 NISTが禁じたパスワード慣行、いまだ多数派 要件に逆行する企業の現実

NISTが禁じたパスワード慣行、いまだ多数派 要件に逆行する企業の現実

アークティックウルフジャパンは年次セキュリティレポートの2025年版を公開した。同調査では、多くの企業がNISTの定める強力なパスワードポリシーと逆行している実態や、日本企業特有のセキュリティホールの存在が明らかになった。 ホワイトハッカーが感心したフィッシング攻撃とは? 最新動向と対策を知る【動画あり】

ホワイトハッカーが感心したフィッシング攻撃とは? 最新動向と対策を知る【動画あり】

フィッシングの進化はとどまることを知りません。最近は生成AIの普及によってより高度な攻撃も登場しています。『攻撃者の目』の第5回はフィッシングの最新傾向やホワイトハッカーが感心した攻撃手法、根本的な対策を考えます。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを