目で見る「アドレスバー偽造型」フィッシング詐欺の手法(2/2 ページ)

その部分を拡大したのがコレだ。

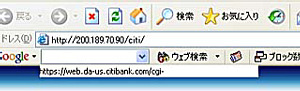

ん? と思ってSP1環境(こちらはクラシックウィンドウ)で同じサイトにアクセスしてみた結果はこちら。

さらにGoogleツールバーを外すとこうなる(どちらも部分拡大)。

ということで、アドレスバーの部分を上書きすべく、それなりに犯人が意図したような画像が出ることが分かる(HTMLソースを見ると、本当は本物サイトそっくりに表示させたいらしいのだが、バグがあるのか日本語版IEではうまく表示されない)。

ついでにいうと、フィッシングサイトの見分け方にはもう1つポイントがある。この手の詐欺サイトが電子証明書を取得し、SSLなぞ入れているわけがない。したがって、たとえアドレスバーが「https://」の文字列から始まっていても、ブラウザ右下を確認すれば「鍵アイコン」は表示されておらず、暗号化が行われていないことが分かる。この時点でかなり怪しいことが分かるだろう。

ちなみに、先のフィッシングサイトのIPアドレスはブラジルで管理されているものだ。詐欺師はさっそくWebサイトを引き上げたらしく、現在はこのURLにアクセスしても先のような画面は得られない。

オレオレ詐欺でもそうだが、犯人は足がつくことを恐れ、ある程度の成果が得られればすみやかに姿を隠そうとするらしい。したがって、フィッシングメールは鮮度も重要ということだから、ある程度メールを腐らせれば安心といえなくもない。まぁ、だからこそフィッシングを仕掛けるほうは、「危ないから急いで変更して!」と被害者を急かすわけだ。

カラクリはJavaScript

今回のようなことが可能になったカラクリはJavaScriptにある。HTMLソースを見ると以下の変数代入文があった。

vuln_y= window.screenTop-21;

この「window.screenTop」は、Webブラウザの描画画面の開始位置を示す。ここからマイナス方向に文字列画面を入れ込むことによりアドレスバー表示を上書きし、結果としてアドレスバー偽装型のフィッシングを許す原因になっているのだ。

なおこのソースは、描画ウィンドウのすぐ上にアドレスバーがあることを前提にして、パラメータを決め打ちで指定している。そのため、Googleツールバーなどをインストールしている場合は画像がずれ、「おや?」と思わせることになったわけだ。

JavaScriptがWeb画面の自由度を高めてくれているのは分かる。しかし、ブラウザの画面外にまで描画できてしまうのは問題ではないだろうか。

また、同じIE 6でも、Windows XP SP2とSP1上で挙動が異なるのは、マイクロソフトが問題を認めて修正したからだと考えるのが妥当だと思う。ではなぜ、SP1向けには修正が提供されないのだろうか? もちろんSP2で提供される「セキュリティセンター」のような新機能までがSP1で提供されないのは理解できるが、JavaScriptの「仕様変更」は、その影響の広さからも、SP1向けにも提供されてしかるべきものだと思うのだが……。

ともあれ、今回のフィッシングメールから得られた教訓は3つある。

1. フィッシングは身近な脅威として迫りつつあることを認識すべし

今のところ、大規模かつ非常に似通った手法による日本語でのフィッシング事例は報道されていない。しかし雛形さえあれば、「オレオレ詐欺」のようにあっという間に亜流が広まることは十分考えられる。今のうちに傾向と対策を考えておいたほうがよい。

2. XP SP2以外の環境では、JavaScriptでアドレスバー偽装ができてしまうことに注意

ただし、今回のような「数値決め打ち」の実装ならば、「何とかツールバー」をひとつインストールしておけば対処できるし、Windows XP SP2でも対応できる。スクリプト機能を無効にしてしまうという手もあるが、現実的にはアクセスできないサイトだらけになってしまうのが難点だ。

3. SSL偽装は鍵アイコンでチェック

鍵アイコンの偽装ができるかどうかは別として、少なくともお金が絡むサイトならば、SSLで保護されていてしかるべきだ。特に金融系ならば、せめて「128bitの暗号化は当たり前」と考え、アクセスする際には最低でも、マウスカーソルを鍵アイコンに当ててチェックする習慣を付けておくとよいだろう。

なお、上は筆者が普段利用しているクレジットカードのインフォメーションサイト、下はこの前アクセスして、「いまどき40bitで暗号化?」と疑問に思った某ショッピングサイトの表示だ。

わざわざ「プロパティ」を参照してURLを確認するのは面倒でも、マウスをちょっと右下にずらすことで、フィッシング詐欺を見抜けるならば安いものだ。日ごろから鍵アイコンをチェックする習慣をつけておけば、トラブルをなくすとまではいかなくとも、減らすことができるだろう。

日本語での悪用も出現

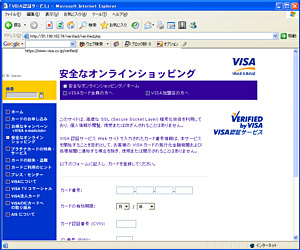

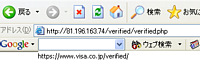

……と、ここまで書いて脱稿した後、ビザ・インターナショナルの名前を騙って情報を詐取しようとする、日本語で書かれたフィッシングメールが発生したことが明らかになった。残念(?)ながらこのメールは、筆者の元には届いていないため詳細は不明だが、情報を収集した限りでは、今回紹介したテクニックが用いられ、アドレスバーが偽造されている可能性が高い。

また、さらに別の、二段構えのフィッシングテクニックも明らかになっている。

このようにフィッシング詐欺の手口は日進月歩で――原稿に手を加えているほんの数日の間でさえ――進化しつつある。今後は重要な情報はオンラインでは入力しないか、どうしても入力するならば少なくともSSLの鍵アイコンのチェックだけでも行うなど、細心の注意を払う必要があるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

画面3●Googleツールバーの直下に注目。「先生! ズラずれてます」

画面3●Googleツールバーの直下に注目。「先生! ズラずれてます」 画面4●今度はGoogleツールバーが上書きされるような形に

画面4●今度はGoogleツールバーが上書きされるような形に 画面5●これでようやく(?)アドレスバー偽造が成功

画面5●これでようやく(?)アドレスバー偽造が成功 画面6●そのサイトがSSLを利用しているか、鍵アイコンにマウスを当ててチェック。余裕があればさらにクリックし、電子証明書の内容も確認したい

画面6●そのサイトがSSLを利用しているか、鍵アイコンにマウスを当ててチェック。余裕があればさらにクリックし、電子証明書の内容も確認したい 画面7●たとえフィッシング詐欺サイトではなくても、こんな表示が出た場合、センシティブな情報を入力するのはお勧めできない

画面7●たとえフィッシング詐欺サイトではなくても、こんな表示が出た場合、センシティブな情報を入力するのはお勧めできない 画面8●VISAをかたったフィッシングメールが示すWebサイトにアクセスしてみた

画面8●VISAをかたったフィッシングメールが示すWebサイトにアクセスしてみた 画面9●先のCitibankの例と同様、アドレスバーを別の画面で上書きしようと試みていることが分かる

画面9●先のCitibankの例と同様、アドレスバーを別の画面で上書きしようと試みていることが分かる