SAML 2.0の標準化を目前に控え、13社が相互接続デモ:RSA Conference 2005

認証やアイデンティティ管理製品を提供するベンダー13社が、標準化を目前に控えたSAML 2.0の相互接続デモンストレーションを行った。

標準化団体のOASISは現在、連携/協調型アイデンティティ管理(Federated identity)の実現に向け、「Secure Assertion Markup Language(SAML) 2.0」の仕様策定に取り組んでいる。仕様の内容はほぼ固まり、2月16日より標準化に向けた投票が始まったところだ。

RSA Conference 2005の展示会場では最終的な承認に先立ち、SAML 2.0を実装した製品の相互接続デモンストレーションが行われた。昨年のデモ同様、米一般調達局(GSA)が主導し、13社のベンダーが参加。互いに製品を持ち寄り、シングルサインオンをはじめ、複数のサービスにまたがるシームレスなアイデンティティ連携が可能なことを披露した。

SAML 2.0の相互接続デモンストレーションの様子。そもそもSAMLは、サービスを提供するバックエンド側で連携を実現するものなので、ユーザーの目からはごく普通のサービスのようにしか見えない。そのシームレスさが特徴でもある

SAML 2.0の相互接続デモンストレーションの様子。そもそもSAMLは、サービスを提供するバックエンド側で連携を実現するものなので、ユーザーの目からはごく普通のサービスのようにしか見えない。そのシームレスさが特徴でもあるSAMLは、複数の組織や企業、サービスプロバイダーの間でユーザーのアイデンティティ情報や属性情報をやり取りするためのXMLベースの仕様だ。これを活用すれば、シングルサインオンによってユーザーの手間が減るほか、属性/リソース/パーミッション情報に応じたサービスやアプリケーションの提供が可能になると期待されている。

SAML 1.0/1.1でもシングルサインオンを実現できたが、2.0は、Liberty Allianceの仕様の中から「Identity Federation Framework(Liberty ID-FF)」を譲り受けて統合する。「あまりに仕様が多すぎて複雑だ」という声もあったXMLセキュリティの世界だが、これでようやく少しシンプルになる。

またSAML 2.0では、異なる組織(アイデンティティプロバイダーおよびサービスプロバイダー)間の連携を、属性など、より深い情報を元に行えるようになる。セッション管理機能が強化され、シングルサイン「アウト」も実現できるという。

さらに、今回はあまり強調されていなかったが、エンドユーザーのプライバシーに配慮し、ポリシーに応じて「仮名」でアサーション(認証や属性、その結果に基づくアクセス権限情報などをXML形式で記したもの)などのやり取りを行う仕組みも盛り込まれる。

今のところ日本では、SAMLに基づく連携型アイデンティティサービスの実例はほとんど存在せず、実験的な位置付けにとどまっているのが現状だ。

しかし、「企業どうし、あるいは企業と顧客や従業員をSOAP/Webサービスで結び付けるときにはアイデンティティ管理が必須になる」と、参加社の1つであるNTT情報流通プラットフォーム研究所の古賀祐匠氏は指摘。それも、どこか1社が中核となってピラミッド型で管理する形ではなく、複数の組織がメッシュ型につながる連携型アイデンティティが必要とされているのは明らかだという。

一方IBMは、SAML 1.0/1.1仕様に基づくシングルサインオンのデモンストレーションを行った。同社の説明によれば、SAMLのほかLiberty 1.2、さらにIBMやMicrosoftらが独自に提案している「WS-Federation」もサポートするものだという。

ポイントは、アイデンティティを管理するプロバイダーとして携帯電話キャリアを想定し、シングルサインオンによってオークションなど複数のサービスを利用できるというシナリオを描いている点だ。携帯電話上にワンタイムパスワードの機能を実装することで、認証の強化も行えるという。

関連記事

- RSA Conference 2005 Report

- Liberty Alliance、ID-WSF仕様の第2世代ドラフト公開

- マイクロソフト、新たなシングルサインオン技術のデモを公開へ

- SAML 1.1の相互接続、11社が参加してデモ

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

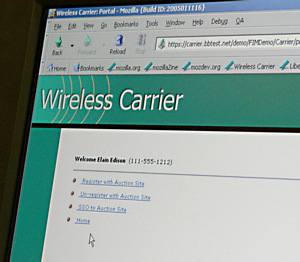

携帯電話キャリアによる連携型アイデンティティサービスというシナリオに沿ったIBMのデモ画面

携帯電話キャリアによる連携型アイデンティティサービスというシナリオに沿ったIBMのデモ画面