第7回 ウイルス・ワーム対策の常識(後編):知ってるつもり?「セキュリティの常識」を再確認(3/4 ページ)

ネットワーク型やメールスクリプト型のワーム、スパイウェアなどは、OSやアプリケーションの脆弱性を利用してコンピュータへ侵入する。従って、OSやアプリケーションのベンダーから提供されるバッチを適用して、脆弱性を塞ぐことが、これらの攻撃に対する根本的な解決策である。Microsoftでは、WindowsやInternet ExplorerなどのパッチをWindows Updateを通じて提供しているが、一般的にパッチの適用はユーザーに任されていることが多く、定期的にパッチを適用していないユーザーも多い。

しかし、脆弱性の発見から、その脆弱性を利用したウイルスやワームが出現するまでの時間が短くなりつつあり、ウイルス対策のパターンファイルの更新と同様に、適切なタイミングでパッチを適用することが重要となる。そこで、企業内のコンピュータのパッチ適用状況を管理するための製品がいくつか出てきている。

・Microsoft 「Software Update Services (SUS)」

Windows Updateを社内で提供するためのサーバソフトウェアである。Microsoftから無償で提供されている。SUSはWindows Updateからパッチを取得し、クライアントコンピュータへパッチを配布する。

Windows Updateと通信を行うのはSUSだけでよいため、トラフィックを抑えることができる。また、企業向けの機能としては、企業で適用させるパッチを取捨選択する機能や、クライアント側の適用状況を確認する機能が提供されている。

ただし、提供できるパッチはWindows Updateで提供されているパッチの一部に限定されている。Microsoftでは、そのほかにも、SMS(Systems Management Server)と呼ばれるクライアント管理システムを従来から販売している。SMSの機能を利用することで、より広い種類のパッチ適用や、パッチのスケジューリング配布などが行なえるが、パッチを適用するためのスクリプトなどを個々に作成する必要があり、運用は難しい。

・Shavlik 「HFNetChkPro」

Shavlikは、Microsoftが提供しているパッチの適用状況を確認するためのツール「HFNetChk」や「MBSA(Microsoft Baseline Security Analyzer)」のスキャンエンジンを提供している会社で、HFNetChkの技術をベースに、パッチ管理ソフトウェアの「HFNetChkPro」を提供している。

HFNetChkProでは、企業でのパッチ管理に必要なさまざまな機能を備えている。例えば、管理できるパッチの種類はOS用だけでなく、Officeなどのアプリケーション用、SQL ServerやExchangeなどのサーバ用など幅広い。また、管理コンソールから各コンピュータのパッチ適用状況をチェックするスキャン機能や、パッチをプッシュして強制的に適用する機能なども備えている。

検疫ネットワーク

昨年あたりから「検疫ネットワーク」という名前がよく聞かれるようになった。検疫ネットワークの基本的な考え方は、「ウイルスやワームに感染している(かもしれない)コンピュータは社内ネットワークに接続させない」ということであり、ウイルス・ワームの予防的な技術である。

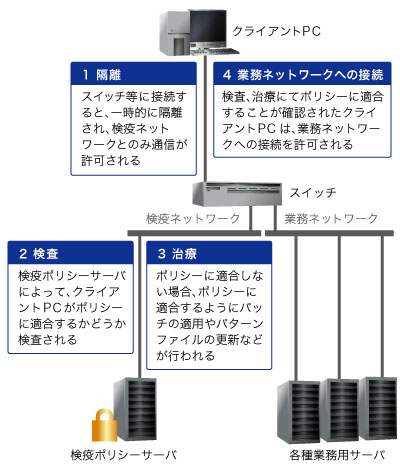

検疫ネットワークの基本的な機能はこうだ。(1)まず社内ネットワークに接続しようとしたコンピュータを一時的に検疫用のネットワークに接続させ(隔離)、(2)そのコンピュータのパッチの適用状況やパターンファイルの更新状況などが社内のネットワーク接続ポリシーに適合しているかどうか確認し(検査)、(3)もしポリシーに違反している場合にはポリシーに適合するようにパッチの適用やパターンファイルの更新を行い(治療)、(4)最終的に社内ネットワークへの接続を許可する。

ただ、検疫ネットワークは1つの定まった技術ではなく、コンピュータを隔離する技術と検査・治療する技術の組み合わせである。

検疫ネットワークを構築する際、コンピュータを隔離する方式としては、主に3種類に分けられるが、それぞれ利点・欠点があるので、環境や予算に合わせた方式を選択する必要がある。

・認証スイッチ方式

IEEE 802.1xや認証VLANなどのユーザー認証に対応したスイッチは、認証したユーザーに応じて割り当てられたVLANに接続させる機能を持つ。認証スイッチ方式は、この認証スイッチの機能を利用して、接続されたコンピュータを、ユーザー認証を行なったうえで一時的に検疫ネットワークのVLANに接続させ、検査・治療を行なった後、ユーザーに割り当てられたVLANへ接続させる方式である。

この方式は、スイッチに接続する際に必ず認証と隔離が行なわれるため、検疫をすり抜けることが非常に難しいという利点がある。反面、社内ネットワークのスイッチを認証機能に対応したスイッチに置き換える必要があり、非常にコストや手間がかかる可能性がある。

・DHCPサーバ方式

多くの企業では、社内ネットワークにクライアントコンピュータを接続させると、DHCPサーバから動的にIPアドレスが割り当てられる。DHCPサーバ方式では、DHCPサーバがIPアドレスを割り当てる際に、初めに検疫ネットワークとのみ通信が行えるIPアドレスを一時的に割り当てて隔離する。検査・治療が完了すると、改めて社内ネットワーク用のIPアドレスを割り当てる。

この方式の利点は、DHCPサーバを導入(置き換え)するだけでよいことである。ただし、ユーザーがコンピュータに固定IPアドレスを割り当てて接続することで、検疫をすり抜けることが簡単にできてしまうのが大きな欠点である。

・パーソナルファイアウォール方式

企業向けのパーソナルファイアウォールの機能を利用して隔離を行なう方式である。この方式では、社内ネットワーク接続時に、一時的に検疫ネットワークとのみ通信を許可するポリシーを適用してコンピュータを隔離。パーソナルファイアウォールが備えるクライアント環境検査機能などを利用して検査、治療を行い、その後社内ネットワークと通信が行えるポリシーに切り替える。

社内ネットワークなどのインフラには変更を加える必要がなく、また、RAS(Remote Access Server)経由やIPsecやSSL-VPNなどでのリモートアクセス時に、検疫を行なうことも可能である。しかし、すべてのクライアントにパーソナルファイアウォールを導入し、管理する必要があるほか、パーソナルファイアウォールが導入されていないコンピュータは、検疫されないのも欠点といえる。

検疫ネットワークの隔離方式には、まだ定まった方式がなく、それぞれ一長一短である。検査・治療の方式についても、現時点ではベンダーがそれぞれ独自の検査・治療用のシステムを提供しているのが現状である。

しかし、Cisco Systemsが「NAC(Network Admission Control)」、Microsoftが「NAP(Network Access Protection)」という検疫ネットワークを構築するための技術提供を発表しており、さらに両社の技術の相互運用を可能にする方針もリリースされている。そして、ウイルス対策の主要ベンダーが、NACなどへ自社製品を適合させることも発表している。そのため、これらの技術が将来的にデファクトスタンダードになる可能性もあるので、それらの動向に注意する必要があろう。

ワーム拡散防止アプライアンス

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 富士通とNECの最新受注状況から探る 「2024年度国内IT需要の行方」

- 管理職なら年収2000万円超え サイバーセキュリティという困難だが“もうかる仕事”

- “生成AI依存”が問題になり始めている 活用できないどころか顧客離れになるかも?

- Chromeバージョン124がハイブリッド量子暗号化機能をデフォルトで有効化 ただし不具合報告も

- 「Copilot for Securityを使ってみた」 セキュリティ担当者が感じた4つのメリットと課題

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- 英国政府が新法を施行 スマートデバイスで脆弱なデフォルトパスワードを禁止

- Microsoft DefenderとKaspersky EDRに“完全解決困難”な脆弱性 マルウェア検出機能を悪用

- VMwareが「ESXi無償版」の提供を終了 移行先の有力候補は?

- 数字6文字は“一瞬”で解読される Hive Systemsがパスワード強度を調査