第7回 ウイルス・ワーム対策の常識(後編):知ってるつもり?「セキュリティの常識」を再確認(4/4 ページ)

まだあまり知られていない新しい技術であるが、ウイルスの被害を最小限に抑えるためのワーム拡散防止アプライアンスについて紹介したい。

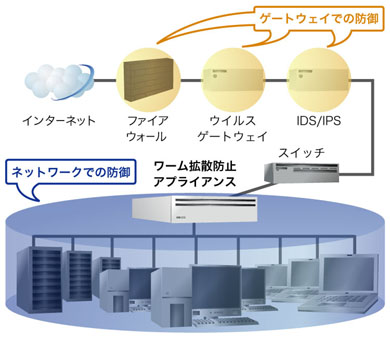

ワーム拡散防止アプライアンスは、アノーマリ型(*1)のIPSと同様に、通信の挙動からワームの攻撃を特定し、通信を遮断するものである。アノーマリ型IPSとの大きな違いは、ゲートウェイを通過するパケットを監視してパケットを遮断するのではなく、ネットワークを流れるパケットを監視して、ネットワーク上のワームに感染した個別のコンピュータの通信を遮断する。つまり、点(ゲートウェイ)で防御をするのではなく、面(ネットワーク)で防御する。

*1 RFC規格外の通信のやり取りや、正常と異常を定義したシステム規格から脱していないかを検知する方法

また、IPSが主に外から内部へのワームの侵入などを防ぐのに対し、ワーム拡散防止アプライアンスは、ネットワーク内でのワームの拡散を防ぐことを目的としている。

同アプライアンスでは、ネットワークを流れるパケットを監視して、SMTPの大量発信や、Pingなどによる攻撃対象のスキャン、といったワーム特有の通信特性を検知し、ワームによる通信またはワームに感染したコンピュータの通信を遮断する。それにより、ネットワーク上のほかのコンピュータへのワームの感染を防御する。

まだ確立した技術があり、多数のベンダーから製品が出ているわけではないが、現時点でこの分野に当てはまる製品として、以下の2つがある。

・Mirage Networks「Mirage Inverted Firewall」

この製品の特徴として、ネットワーク内の未使用のIPアドレスを利用して"おとり"を設置してワームの活動を検知する。そして、"おとり"への多量なPingなど、不自然な挙動からワームを検知する。ワームを検知すると、意図的に通信を遅らせて、ワームの活動をスローダウンさせたり、感染したコンピュータに対して偽のARP情報を流すことで、そのコンピュータを他のデバイスと通信できない状態にして隔離する(クローキング)。レイヤ2レベルで通信を遮断するため、TCP/UDPなどプロトコルを問わず、通信を遮断することができる。

・ForeScout 「WormScout」

この製品は、ワームの感染が特定されたコンピュータに対して、(1)ワームによる通信の遮断、(2)コンピュータのすべての通信の遮断、(3)ネットワーク上のすべての端末でワームが利用するポートに対する通信の遮断する、という3段階の防御活動を行なう。

通信の遮断は、TCPリセットのパケットを投げることで、セッションを終了させる仕組みだ。そのため、TCP以外の通信を遮断することはできない。

2回に渡って、ウイルスやワーム、スパイウェアなど不正なプログラム、それらの侵入や拡散を防ぐ技術について説明した。繰り返しになるが、これら不正なプログラムは、年々動作が巧妙になってきており、侵入経路が複雑になってきている。

また、個人情報保護法の施行などから企業の情報漏えいに対する世間の目も厳しくなっており、企業の管理責任の重さも増してきている。そういった世の中の流れの中で、企業が管理するコンピュータやネットワークを、不正なプログラムの侵入から防御し、また感染の拡大を抑えるための方策について、今一度見直して見る必要があるのではないだろうか。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 富士通とNECの最新受注状況から探る 「2024年度国内IT需要の行方」

- 管理職なら年収2000万円超え サイバーセキュリティという困難だが“もうかる仕事”

- “生成AI依存”が問題になり始めている 活用できないどころか顧客離れになるかも?

- Chromeバージョン124がハイブリッド量子暗号化機能をデフォルトで有効化 ただし不具合報告も

- 「Copilot for Securityを使ってみた」 セキュリティ担当者が感じた4つのメリットと課題

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- 英国政府が新法を施行 スマートデバイスで脆弱なデフォルトパスワードを禁止

- VMwareが「ESXi無償版」の提供を終了 移行先の有力候補は?

- Microsoft DefenderとKaspersky EDRに“完全解決困難”な脆弱性 マルウェア検出機能を悪用

- 数字6文字は“一瞬”で解読される Hive Systemsがパスワード強度を調査