セキュリティの本来の目的は「コアビジネスを動かし続けること」――ISSセミナー(1/2 ページ)

インターネット セキュリティ システムズは4月19日、「セキュリティ対策 次の一手」と題したセミナーを開催。これまでのセキュリティ対策に欠けていた要素について語った。

「セキュリティの最終目的はセキュリティ向上ではない。ビジネスを継続させることだ」――インターネット セキュリティ システムズのエグゼクティブ・セキュリティ・エンジニアを務める小倉秀敏氏は、4月19日に行われたセミナー「セキュリティ対策 次の一手」の中でこのように語った。

セキュリティとくれば、企業とインターネットの境目で、外部から侵入してくる脅威を食い止める……というモデルが伝統的に考えられてきた。しかし、IT化が進展し、ネットワークと企業のビジネスが一体化した現在では、そうしたモデルは陳腐化しつつある。

「インターネットの接続部分だけを守るのではなく、ビジネスの可用性という観点からイントラネット全体をどう守っていくかを考えなければならない」(小倉氏)。

では、企業ネットワークに影響を及ぼしうる要因には何があるだろうか。昨年から今年にかけて猛威を振るった地震や水害などの天災もあれば、機器の故障、電力や通信インフラの障害など、さまざまな原因が考えられる。そして、「外部からの脅威」と捉えられがちなワームも、「ネットワークの可用性を脅かす存在」としてとらえ、対応を考えていくべきだという。

というのも「ワームはただ存在するだけでも大量のトラフィックを送り出し、回線に悪影響を与える。結果として、ビジネスに悪影響をもたらす」(同氏)からだ。特に、計画通りの遂行が求められる製造/物流プロセスなどがワームの影響で停止してしまうと、そのロスを取り戻すのは困難だという。

選択と集中の見極めを

可用性の維持を目的としたセキュリティ対策を実施するために必要なのは、何かハコを導入することではないと小倉氏は述べた。「まずなすべきことは、絶対に止めてはならないもの、止まると困るものは何かを考え、コアビジネスプロセスを抽出すること。そして、そのコアビジネスプロセスが動くために必要なデータがどのように流れているかを把握し、情報経路を特定すること」(同氏)。

これを一言で言えば「選択と集中」ということになる。極端なことを言ってしまえば、コアビジネス以外の「止めても平気なところ」については、ある程度放置してしまってもいい、と割り切ることが重要だ。

そう考えていくと「必ずしも本社だから守らなくてはならない、ということにはならない。本社が提供するバックオフィス機能よりも、生産の現場を担う工場や物流といったコアビジネス領域の可用性維持を重視して考える、ということもありうる」(小倉氏)。

このように守る部分と切り捨てる部分をはっきりさせたうえで、各種機器や経路の二重化、リスク分散としての保険といった具体的な対策を考えることになる。そして、ここで初めて、「Proventia G」などのIPSも、ワームからの保護と封じ込め対策として浮上してくるという。

脆弱性マッピングで問題の絞り込みを

小倉氏によるとProventia Gシリーズの特徴の1つが、システムにパッチを適用しなくても保護できる「Virtual Patch」機能だ。

残念ながらせっかくパッチがリリースされても、適用後の障害やトラブル、再起動を避けるため、即座に適用するのが困難なケースは多い。それが「コアビジネス領域」のシステムならばなおさらだ。Virtual Patchを活用することによって、ベンダーが提供するパッチをきちんと検証する時間を稼ぐことができ、パッチ適用の時期とコストをコントロールできるようになるという。

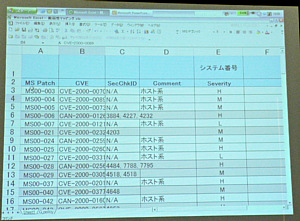

小倉氏は、ベンダーが提供するパッチとVirtual Patch、不要なサービスの停止といったさまざまな対策と、システムに存在する脆弱性とを突き合わせ、マッピングすることによって、脅威の影響を見極めることができると述べた。

「この脆弱性はパッチで、別の脆弱性はVirtual Patchで守り、このサービスは不要だから削除する……といった具合に脆弱点ごとに保護策を決定していくことで、影響範囲を絞り込むことができる。このような作業を通じて守りきれない部分や脅威を絞り込めば、被害の見積もりや代替手段の容易といった具体的な対処を考えることも容易だ」(同氏)。

こうしたアプローチは、いわゆるリスク管理につながるうえ、セキュリティ機器の導入効果を目に見える形で測定する手助けにもなるという。「ただ機器を導入して終わるのではなく、本当にコアビジネスを効果的に保護できているかの指標を出し、確認することができる」(小倉氏)。

意外と多い「まさか」の設定

セミナーの別のセッションでは、同社CIO兼エグゼクティブ セキュリティ アナリストの高橋正和氏が、同社が提供するセキュリティ監査サービスなどを通じて得られた経験を元に、セキュリティ対策のポイントについて語った。

高橋氏が強調したのは、「まさか」と思うような基本的な事柄が、意外と守られていないという事実だ。一例がパスワード設定で、「ブランクパスワードがあったり、ルータやアプリケーションのデフォルトパスワードがそのままになっていたりと、想像以上に問題が多い」(同氏)という。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

大事なことはネットワークの可用性、ひいてはビジネスの可用性を維持することだと述べた小倉氏

大事なことはネットワークの可用性、ひいてはビジネスの可用性を維持することだと述べた小倉氏 セミナーで紹介された脆弱性マッピングの例。脆弱性の名称と緊急性、対処策などを一覧にまとめていく

セミナーで紹介された脆弱性マッピングの例。脆弱性の名称と緊急性、対処策などを一覧にまとめていく