ワーム混入で鉄道ダイヤに乱れも、社会インフラのセキュリティに懸念:検証手段の確立が課題

社会基盤を支えるシステムへの汎用製品の導入拡大によって、セキュリティ対策を真剣に考える必要があるとIPAが指摘している。

「サービス停止が許されない重要インフラでのセキュリティ対策確立が急務」――情報処理推進機構(IPA)セキュリティセンターはこのほど、電気や水道、交通機関などの重要インフラで運用されるシステムのセキュリティ対策に関する調査報告を行った。

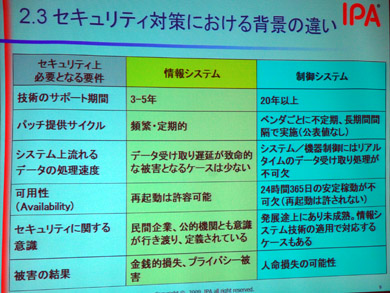

この調査は、重要インフラシステムを取り巻くセキュリティ課題と対策実施に向けた方針を取りまとめたもの。一般企業における情報システムと対比させて、必要な実施内容を提起している。

企業の情報システムと重要インフラのシステムの違いについて、IPAは専用の装置やプロトコルと利用したクローズ性の高い環境であること、運用年数が20年以上であること、原則として24時間の安定稼働が求められること、人命に影響するといった点を挙げている。

しかし、近年は重要インフラのシステムにも汎用的なハードウェア製品やOS、TCP/IPといったオープンなプロトコルを利用する動きが広まりつつある。情報セキュリティ技術ラボラトリーの中野学氏は、「特にインフラを制御管理するネットワークでは汎用製品の利用が進むが、簡単にパッチを適用するといったことが非常に難しい」と指摘する。

重要インフラのシステムでは無停止が求められ、一般的な情報システムのように利用の少ない時間帯にシステムを停止してセキュリティパッチを適用する、システムへの影響を検証するといったことが難しい。「長期運用するため、対策の陳腐化も避けられない」(同氏)

調査では、重要インフラの制御システムを提供する国内ベンダーや長岡技術科学大学などの研究機関、日本電気計測器工業会などのヒアリングを実施するとともに、米National Institute of Standards and Technology(NIST)や学術機関、セキュリティベンダーなどからも情報収集した。

中野氏によれば、米国では2003年に制御システムネットワークへのワーム侵入で鉄道の信号システムが一斉停止する障害が発生したほか、近年ではウイルスが混入したUSBメモリをサーバに接続したことでネットワーク障害が発生したという報告が多数なされている。国内では大規模な障害の報告はないとしている。

評価手段の確立を

中野氏は国内の重要インフラの制御システムについて、米国ほど汎用製品の利用が進んでいないものの、セキュリティ対策では米国の取り組み事例が参考になると指摘する。

例えば、米国では標準仕様に基づいた制御システムが普及しているが、これらシステムに対するセキュリティ対策技術を検証するためのツールや第三者評価機関がある。また、セキュリティ対策を推進する体制ではNISTなど国家機関が先導しており、エネルギー分野や水道インフラ分野ではセキュリティ対策のロードマップも作成されている。

「一概に米国のモデルを引用するのがいいというわけではないが、対策を確立する上で参考になる」(同氏)

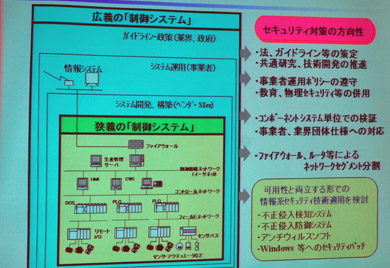

国内での対策では、具体的にファイアウォールやルータを利用したネットワークセグメントの分割、コンポーネット/システム単位でのセキュリティ対策の検証が有効になるとして、これらを実現するための業界や事業者による共通仕様策定や法律およびガイドラインの整備が不可欠だという。

中野氏は、「グローバルな動向への対応を含めて、ベンダーやユーザーの事業者に対する認識の向上が重要。われわれでも関係者が利用できるテストツールの開発などを今後推進する」と話している。

関連記事

精神論だけでは限界! 米国で活発化するネットワークセキュリティ再考

精神論だけでは限界! 米国で活発化するネットワークセキュリティ再考

これまで米国ではISMSに沿ったセキュリティポリシーを中心にネットワークセキュリティ対策を進めてきたが、今後は脆弱性の管理と設定ミスの排除を実装で自動化する機運が高まっているという。- 重要インフラのセキュリティは情報共有がポイント

社会基盤インフラと情報セキュリティのあり方を考えるIPAとJPCERT/CC共催のセミナーが行われた。 - 脆弱性情報届出ガイドライン改定、重要インフラ分野への優先的情報提供などを追加

IPAとJPCERT/CCは「情報セキュリティ早期警戒パートナーシップガイドライン」を改訂し、Webサイト上で公開した。  クラウドや仮想化が新たなセキュリティホール――IBMが明かす対策

クラウドや仮想化が新たなセキュリティホール――IBMが明かす対策

企業利用の進むWebアプリケーションや仮想化環境、クラウドといったITインフラが新たなセキュリティホールとなりつつある。これらのインフラが抱えるセキュリティ課題と対処について、IBMが方向性を示す。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み

中野氏

中野氏 一般の情報システムと重要インフラシステムにおけるセキュリティ対策の違い

一般の情報システムと重要インフラシステムにおけるセキュリティ対策の違い 推奨されるセキュリティ対策

推奨されるセキュリティ対策