IEを狙う攻撃への回避策

Internet Explorerに存在する未修正の脆弱性を狙う攻撃が確認されたことを受けて、国内のセキュリティ機関も回避策などを緊急情報として公開した。

Internet Explorer(IE)に存在する未修正の脆弱性を悪用した攻撃が確認された問題で、情報処理推進機構(IPA)やJPCERTコーディネーションセンターなど国内のセキュリティ機関は1月15日、回避策などを緊急情報として公開した。

各機関やMicrosoftのアドバイザリーによると、脆弱性はIEで無効なポインターを参照することに起因する。オブジェクトが削除された後でも、特定の状況で無効なポインターにアクセスできてしまう可能性があり、細工されたHTMLにアクセスするとリモートからコードを実行されたり、サービス停止(DoS)状態を誘発されたりする恐れがある。

このほどGoogleなど米企業数十社が被害に遭った攻撃では、攻撃手法の一部がIE 6を標的にしていたことが判明。Microsoftの調査で、IE 5.01を除くIE 6以上の全バージョンが影響を受けることが分かった。なお、IE 6以外のバージョンを狙った攻撃は確認されていない。

IPAやマイクロソフトでは回避策として、「DEP(データ実行防止機能)」の利用、インターネットおよびイントラネットゾーンのセキュリティレベルの引き上げ、アクティブスクリプトの実行設定の変更を推奨。

DEP機能はIE 6および7ではデフォルトで無効に設定されており、「ツール」→「インターネット オプション」→「詳細設定」タブのセキュリティ項目にある「オンラインからの攻撃の緩和に役立てるため、メモリ保護を有効にする」にチェックを入れることで有効化できる(図1)。なお、IE 8はデフォルトで有効になっている。

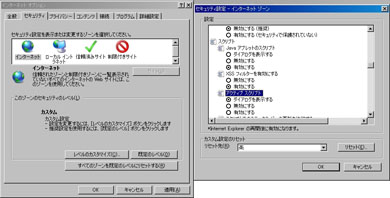

インターネットおよびイントラネットゾーンのセキュリティレベルは、「ツール」→「インターネット オプション」→「セキュリティ」タブで、「このゾーンのセキュリティのレベル」にあるつまみを「高」に設定する(図2)。

アクティブスクリプトの実行設定では、同様に「ツール」→「インターネット オプション」→「セキュリティ」タブで、インターネットおよびイントラネットの「レベルのカスタマイズ」を選択。スクリプト項目の「アクティブスクリプト」で「ダイアログを表示する」もしくは「無効にする」を指定する(図3)。

また、マイクロソフトはIE 8の「SmartScreen」機能で、同社が確認している不正サイトやマルウェア配布サイトの表示をブロックできるとして、IE 6や7のユーザーにはIE 8の利用を推奨する。脆弱性の修正パッチは月例の更新プログラムもしくは定例外としてリリースする計画だという。

企業向け情報を集約した「ITmedia エンタープライズ」も併せてチェック

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見