とにかく狙われた企業や個人――2011年のセキュリティ脅威動向

シマンテックのセキュリティレスポンスが注目した2011年のセキュリティ脅威は、高度なマルウェアとスマートフォン、標的型攻撃だった。

シマンテックは12月21日、2011年のインターネットセキュリティ脅威動向に関するメディア説明会を開催した。セキュリティ脅威の分析を担当するセキュリティレスポンス シニアマネージャの浜田譲治氏が、「社会インフラを狙う高度なマルウェア」「スマートフォンを狙う脅威の増大」「標的型攻撃の急増」の3つの話題を取り上げて解説した。

まず「社会インフラを狙う高度なマルウェア」について、浜田氏が注目したというのが、10月に出現したマルウェアの「Duqu」。8カ国6つの組織で感染が見つかり、機密情報を収集する機能を持つことが分かった。

2009年にイランの原子力関連施設を標的にしたとされる「Stuxnet」攻撃と、多くの点で類似性が見つかり、Stuxnet攻撃で使われたマルウェアのソースコードが流用されていることや、盗まれた電子証明書を使う手口、未知の脆弱性を突いて感染するなどの点が極めて類似しているという。

浜田氏は、「豊富な資金や技術を持つ組織が多大な時間を費やして展開した攻撃と思われる。Stuxnet攻撃のノウハウも取り入れていることが考えられ、2012年以降はより高度な脅威が出現するのではないか」と予想する。

「スマートフォンを狙う脅威の増大」に関しては、マルウェアの多様化や日本を標的にする脅威の出現が特徴的だという。

前者では(1)情報を盗み取る、(2)有料サービスの料金を請求する、(3)被害者をおとしめる――という傾向に大別される。(1)についてマルウェアが搾取する情報はさまざまだが、浜田氏は「攻撃者がどのような目的で情報を取得しているかがはっきりしない」とし、新たな脅威が出現する可能性を指摘。(3)は例えば、「動物の虐待、違法ソフトの利用といった、ある種の正義感のような動機によって行われている」という。(2)は主に欧米で広く出回っているもので、有料サービスを強制的に利用させることで攻撃者が金銭を手に入れる手口だ。

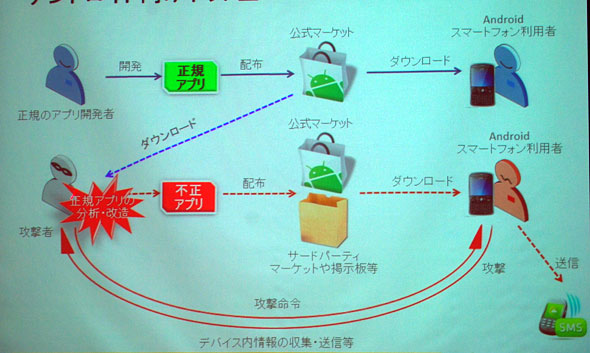

一方、後者では日本語のAndroidアプリの海賊版に混入したボット型のマルウェアが見つかった。また、スマートフォンユーザーをだますワンクリック詐欺も出現している。浜田氏によれば、ボット型マルウェアはPCでは“おなじみ”の存在だが、モバイルでの拡大が懸念される。「モバイルOSでもroot権限が奪取されれば深刻な被害になる。2012年はそうした脅威に注意したい」(同氏)

ワンクリック詐欺も日本では長年大きな問題となっているが、スマートフォンでも同様になる可能性がある。「詐欺サイトの発生件数はPCに比べて少ないものの、アクセスしてしまうスマートフォンユーザーが非常に多いのではないか」と指摘している。

「標的型攻撃の急増」は、社会ニュースとしても大きく取り上げられるようになった。標的型攻撃の発生頻度は、2005年時点では週に1件ほどだったが、2011年は多い日だと1日に80件ほど観測されるという。以前では官公庁ばかりが狙われたが、今では一般企業にも広がり、「“標的型”と言いつつも、大規模化の様相を見せている」(浜田氏)という。

攻撃手法が粗雑化する傾向も読み取れる。例えば、以前なら細工されていたメールの添付ファイルに不審な実行ファイルがそのまま添付されているケースや、日本語環境で不審なプログラムが実行されないケースの攻撃が散見されるという。中には無料メールサービスのアドレスから発信されたケースもあった。

浜田氏はこうした状況から標的型攻撃が二極化するとみる。一つは標的の範囲が非常に広く粗雑な手法による攻撃、もう一つはStuxnetのように非常に高度な手口の攻撃である。後者のケースでは11月に化学メーカーや防衛産業を狙った大規模な標的型攻撃の発生が明らかになった。

2012年はこれらの傾向に拍車がかかると浜田氏は予想し、「企業なら幾重にも対策を講じて、脅威による影響をできるだけ軽微にするアプローチが重要だ」とアドバイスしている。

関連記事

- 1日当たりの標的型攻撃が年初の4倍の規模に――シマンテック報告書

- 知的財産を盗むのはこんな社員――Symantecが実態解説

- 新手のマルウェア「Duqu」、Windowsカーネルの未解決の脆弱性を利用

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

浜田譲治 セキュリティレスポンス シニアマネージャ

浜田譲治 セキュリティレスポンス シニアマネージャ 正規のAndroidアプリにマルウェアを混入させて再配布することでボット型が拡散する恐れがあるという

正規のAndroidアプリにマルウェアを混入させて再配布することでボット型が拡散する恐れがあるという