クリックを誘う標的型メールが増えている――対策提供のプルーフポイント:Maker's Voice

日本プルーフポイントによると、企業などの機密情報を狙った標的型攻撃に使われるメールでは受信した相手をマルウェア感染サイトに誘導する手口が増えている。また、新たな課題も明らかになってきた。

メールセキュリティベンダーの日本プルーフポイントは、2012年夏から企業や組織などの機密情報を狙う標的型攻撃に使われるメールへの対策サービス「Proofpoint Targeted Attack Protection」を提供している。同社の辻根佳明社長は、サービスでの分析状況などから標的型メールの手口に変化がみられると指摘する。

Proofpoint Targeted Attack Protectionサービスは、メールの特徴や記載されたリンク先の分析、サンドボックスによるダウンロードファイルなどの解析によって、攻撃者がターゲットの関係者などになりすまして送り付ける標的型メールをブロックする。今年1月末までに世界で約40社が採用し、国内でも導入が始まった。これまで約1000件の標的型メール攻撃をブロックしているという。

標的型メール攻撃では主に、メールに記載したリンク先に受信者を誘導してマルウェアに感染させる手口と、添付ファイルにマルウェアなどを忍ばせて、これを実行させることで感染させる手口が使われる。辻根氏によれば、米国では最近になって前者の手口が急増し、誘導先も密かに改ざんされた正規のWebサイトが使われている。国内でも今後増える可能性があるという。

「攻撃者は、リンク先サイトからマルウェアをダウンロードさせる方法が効率的で効果も高いと考えているようだ。リンク先サイトも一般企業サイトなどの深い階層にあるページであることが多く、従来の対策では検知が難しくなっている」(辻根氏)

標的型メールは、ターゲットとする相手にメールを開封させる必要があるため、攻撃者は事前にあらゆる手口を使ってターゲットに関する情報を収集する。SNSなどから相手の関心事や人間関係を容易に調べられるようになったことが背景にある。標的型メールは非常に精巧に作られているため、どんなに警戒していても「平均して1割のユーザーは開封してしまう」とのことだ。

さらに、近年になって注目を集める「BYOD(私物端末の業務利用)」やスマートデバイスブームなどに伴うユーザーのIT利用の変化が、標的型メールの危険性をさらに高めているという。辻根氏によれば、こうしたユーザーの2割が社外ネットワークを経由してメールを利用しており、企業が社内ネットワーク内で講じているメールセキュリティなどの対策を適用するのが難しくなっている。

「標的型メールであれば、社員が社外でメールを開封してマルウェアに感染し、感染した端末が社内ネットワークにつながれれば、マルウェアが侵入することになる。いざ被害が発覚して調査しても追跡が難しく、新たな対策を打ちづらい」(辻根氏)。このため、同社ではユーザーが社外で受信するメールも、まずは同社のデータセンターで分析する仕組みを新サービスに取り入れているという。

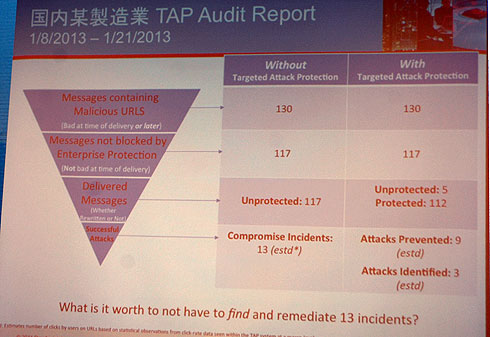

このサービスの導入を検討している製造業の企業が、1月にサービスを利用した場合の効果を検証したところ、約2週間で不正なURLを記載した標的型メールが130通届き、うち117通は従来サービスで「不審なメール」と検知したが、新サービスでは112通をブロックし、5通を「不審なメール」として検知した。「不審なメール」は、システムでは標的型メールと判断するのが難しく、ユーザーに最終判断を委ねるメールとなる。

その結果、117通を「不審なメール」とした従来サービスではユーザーによって開封されたメールが13通に上る可能性があり、新サービスでは3通程度になることが分かった(ユーザーが本当に開封したかどうかは同社では確認できない)。辻根氏は、標的型メールの対策では詳細な分析を行う仕組みが重要だと呼び掛けている。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

標的型メール対策でのサービスによる効果の違い

標的型メール対策でのサービスによる効果の違い