脆弱性満載の“盾”でデータを死守──「ほこ×たて」の舞台裏、ネットエージェントが解説

「ほこ×たて」のセキュリティ対決。防御側はSPも当てていない穴だらけのWindowsでデータを死守する必要があったという。実際に守ったネットエージェントが“盾”の裏側を明らかにした。

6月9日にフジテレビ系列で放送されたバラエティー番組「ほこ×たて」の対決「どんなプログラムにも侵入できるハッカー VS 絶対に侵入させないセキュリティープログラム」で、セキュリティー側を担当したネットエージェントが、対決の詳細をブログで公開した。

対決のルールは、3分割された写真を1枚ずつ、3台のPCに隠し、15時間以内にハッカーが写真を全て見つければ、ハッカー側の勝利、見つけられなければセキュリティー側の勝利というもの。ハッカー側はロシア出身で楽天のエンジニア、ヴィシェゴロデツェフ・マラット氏を中心にした3人のチームが挑んだ。

放送では、ハッカー側は「開始30分で1台目のPCに侵入」したが、見つけるべき写真のファイルと同名の画像が5万枚保存されており、1枚目の写真を見つけるまでに開始から7時間かかった。その後、2台目のPCにも30分で侵入したが、「写真ファイルのファイル名が変更されていたため」見つからず、ハッカー側がギブアップして終わった――という結果だった。防御側のPCの環境など、技術的な詳細に関する解説は省かれていた。

PCは脆弱性だらけ

ネットエージェントのブログによると、対決は

- Service Pack(SP)や修正パッチが全く当てられていないPC上で、脆弱性が確実に存在しているサービスを動かし、容易に侵入されうる環境で、写真を隠して見つからないように守る

- 防御する環境は撮影直前に与えられ、対策作業は限られた時間内で行う必要がある

- 写真の隠し方は見た目にも分かりやすく、隠した本人なら容易にデータを使える状態であること

──という条件で行われた。こうしたさまざまな制約を抱えた環境であってもデータ資産を漏えいから守るのがセキュリティ企業の「使命」ということになる。

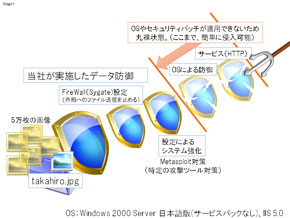

用意されたPCのうち、放送に登場したのは、

・1台目:Windows 2000 Server日本語版(SPなし)+IIS 5.0によるサービス公開

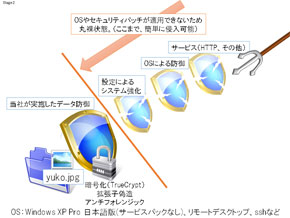

・2台目:Windows XP(SPなし)+SSH・リモートデスクトップで外部からログイン可能+誰でも使えるPCとしてログインIDとパスワードが攻撃側に通知済み+ウイルス対策ソフトなし(SPなしのXPに対応するソフトがなかったため)

──という環境だった。既知の脆弱性を満載した、いわば穴だらけの旧OSでデータを守り切ることが求められた。対決条件から、写真をほかのデータに埋め込んで隠すステガノグラフィーなどの手法は見送られた。

1台目のPCには対象の写真ファイルと同名の写真ファイルを大量に仕込んでおく“木を隠すなら森の中”作戦で臨んだ。ファイルはクローラーでネットから取得(タカアンドトシの写真)し、約5万ファイルを用意。さらにタイムスタンプを本物のファイルと全て同じにし、これらをPC内に保存しておいた。

ハッカー側は著名なツール「Metasploit」で侵入を試みたようだが、一般的なツールは無効化対策済み。ftp/tftpなどのファイル送受信をファイアウォールでブロックして手元にファイルを取得できないようにし、さらに「cmd.exe」(コマンドプロンプト)をリネームしておくことで簡単には使わせないようにするなどの対策で、攻撃側はかなり手間取ったようだという。

データの暗号化で対抗

2台目は1台目とは別の対策を施すことがルール。そこで写真を暗号化ツールで暗号化。さらに暗号化ツールを多数インストールしておき、ツールの使用履歴を削除する「アンチフォレンジック」(証拠隠滅)を断片的に実施。使用ツールについて攻撃側を混乱させる狙いだった。

実際の暗号化に使ったのは定番の「TrueCrypt」。パスワードは、総当たりなどでは解けないが番組由来のキーワードから容易に想像できる語、という適度な強度のもの設定したという。同じTrueCryptで暗号化した「秘密のディスク」といった思わせぶりな名前のファイルを置くといった小トラップも仕掛けた。

攻撃側は事前に伝えられていたログインIDとパスワードを使わずにOSの脆弱性から入口をこじ開けるという「ハッカーらしい侵入」で攻め、フォレンジックツールで画像ファイルへの痕跡は見つけたものの、時間的な問題もありギブアップ、ここで試合終了となった。

暗号化が「ファイル名を変える」に

番組内の表現で生じた誤解についても説明している。1台目PCの攻防では「30分で侵入された」と容易に侵入を許したように見えるシーンがあったが、実際にはOSの脆弱性が突破されたのが30分であり、攻撃ツールの無効化対策が破られるまでに約3時間、全対策がソーシャルエンジニアリング(番組ディレクターから情報を聞き出す)で破られるのはさらに数時間後だったという。

また2台目PCでの攻防でファイルを暗号化した手法について「ファイルの名前を書き換えてしまう」と表現されるなど、「技術を持っている方にとってはなおさら混乱を招く表現となっていた箇所もあった」。

さまざまな制約の中で知恵と技術を駆使した戦いだったが、「残念ながら実際の放映ではその点が伝わりにくかったように思います」としている。

教訓はシンプル:OSは常に最新の状態に

ただ、「さまざまな制約が課された中で最善を尽くして資産を守るという点では、まさに弊社としてはお客様へのサービスの提供として日常的に目指している点でもあり、今回の収録においても学ぶべき点は多数あった」と振り返る。

そんなネットエージェントからのユーザーへのアドバイスはとてもシンプルだ。「皆様は最新のOSですべてのパッチが当たっている状態でPCをご利用ください。ハッカーに容易に侵入されることなく安全に利用できます」

関連記事

「ほこ×たて」次週は「最強ハッカー VS 最強セキュリティプログラム」

「ほこ×たて」次週は「最強ハッカー VS 最強セキュリティプログラム」

フジテレビ系列のバラエティー番組「ほこ×たて」6月9日放送分で、「どんなプログラムにも侵入できるハッカー VS 絶対に侵入させないセキュリティプログラム」という勝負が放送される。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み