公益企業の制御システムに対する不正アクセス事例、米ICS-CERTが報告

制御システムは単純なパスワードの仕組みを使ってリモートアクセス機能が設定されていたが、一般的なブルートフォース攻撃で破られた。

米国土安全保障省の産業制御システムセキュリティ担当機関ICS-CERTは、2014年1月〜4月のセキュリティ動向に関する報告書をまとめた。公益企業の制御システムが高度な攻撃を受けて不正アクセスされた事例などを紹介し、適切な対策を講じていない制御システムは攻撃者に発見され、不正アクセスされる可能性が高まっていると警告した。

報告書によると、公益企業に対する不正アクセスは最近になって発覚した。ICS-CERTが調べた結果、制御システムの管理に使われていたソフトウェアが、インターネットに接続されたホスト経由でアクセスできる状態になっていたことが判明したという。

同システムは単純なパスワードの仕組みを使ってリモートアクセス機能が設定されていたが、一般的なブルートフォース(総当たり)攻撃を使ってセキュリティを破ることが可能だった。このシステムが数え切れないほどの攻撃にさらされていたことや、過去にも侵入されていた形跡があることも分かった。

報告書ではこのほかにも、インターネットに接続されていた機械装置の制御システムが高度な攻撃を受けて不正アクセスされた事例などを紹介している。

こうした産業制御システムは、インターネットから直接アクセスできる状態になっている場合や、リモートアクセス機能を使って制御システムのネットワークにログインしている場合、さらにはリモートアクセスサービスがどのようなセキュリティ対策に守られているのかがよく分からない場合、サイバー攻撃の標的になり得るとICS-CERTは警告する。

そうした攻撃を防ぐための対策として、全制御システムでネットワークへの露出を最低限に抑えること、リモートアクセスが必要な場合は仮想プライベートネットワーク(VPN)などのセキュアな方法を採用すること、デフォルトのシステムアカウントはできる限り無効にするか名称を変更することなどを助言している。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

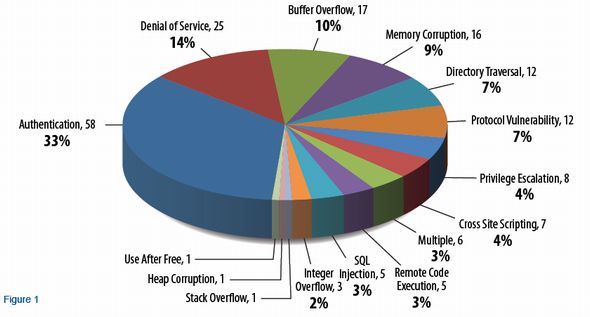

米ICS-CERTに寄せられた脆弱性の内訳

米ICS-CERTに寄せられた脆弱性の内訳