Web利用者を襲う条件は? 攻撃ツール解析で明らかに

ネット利用者をマルウェアに感染させるための攻撃ツールを分析した結果、脆弱性やセキュリティソフトの有無が攻撃実行の決め手になるという。

Webサイトを訪問したユーザーをマルウェアに感染させる「ドライブ・バイ・ダウンロード攻撃」はどのような条件で実行されるのか――トレンドマイクロが攻撃ツールを解析した結果、日本のユーザーを狙う攻撃がどのような条件で実行されるのかが分かったという。

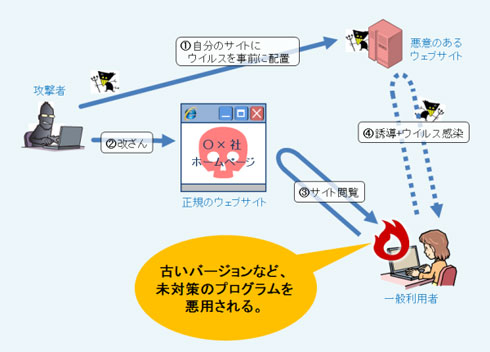

ドライブ・バイ・ダウンロード攻撃では攻撃者が正規サイトにマルウェア配布などの不正サイトへのリンクが密かに埋め込む(改ざん)。改ざんされたWebサイトをユーザーが閲覧したタイミングで、リンク先の不正サイトからマルウェアなどがユーザーのコンピュータへ送り込まれる。

Webサイトの改ざん事件は、2000年代後半頃から多発するようになり、国内では2013年に過去最悪の規模に。情報処理推進機構が取り上げる2014年の「情報セキュリティ10大脅威」では第3位になった。これを可能にしているのが、「エクスプロイト・キット」と呼ばれる攻撃ツールだ。攻撃者はツールを使うことで、マルウェアの作成から不正サイトの構築や運用までを簡単に行えるという。

トレンドマイクロは2014年10月に、国内から1200以上の不正サイトのアクセス3万8000件について調査した。その結果、アクセス全体の約8割が「Rig Exploit Kit」という攻撃ツールで作られた不正サイトに接続していることが分かった。

ユーザーのコンピュータが不正サイトに接続されると、まずJavaScriptが送信され、コンピュータの環境(OSやアプリケーションの種類など)の情報が収集されてしまう。攻撃者はJavaScriptから収集した情報を参考に、ウイルス対策ソフトの有無やインストールされているアプリケーションの脆弱性の状態を攻撃実行の判断材料にしているという。特に脆弱性は1つでも悪用可能なものがあれば、攻撃を実行することが分かった。

同社が実際に確認したツールは、以下のポイントで攻撃の実施を判断していたという。

・ウイルス対策ソフトの有無を確認して、存在すれば、攻撃につながる処理を終了

・Internet Explorer(IE)の有無を確認。存在する場合、32ビット版でありバージョンがIE 8もしくは9に該当するかなどの条件で、IE向けの攻撃スクリプトを実行

・Javaは特に条件なく攻撃を実行

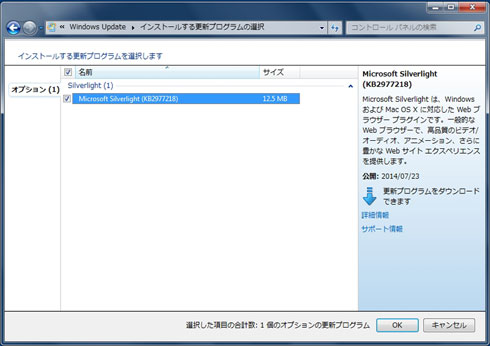

・Silverlightのバージョンが4.0.50401.0以上、5.1.10411.0以下、かつ、5.0.60818.0ではない場合に攻撃を実行

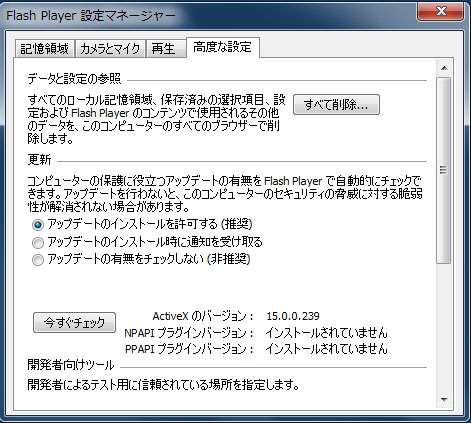

・Shockwave Flashのバージョンが11.0以上 12.0以下であり、12.0ではなくマイナーバージョンが43よりも小さい場合に攻撃を実行

この結果から同社は、IEやJavaのようにユーザー数の多いソフトウェアで、条件に合う脆弱性が1つでもあれば、攻撃を実行されると解説する。また、セキュリティソフトの有無も条件になっていることが驚きだったとも指摘。ただ、セキュリティソフトを導入していないユーザーはそもそもセキュリティの意識が甘いため、攻撃者にとっては格好の標的になりやすいと、同社はみている。

ドライブ・バイ・ダウンロード攻撃を防ぐ方法は、セキュリティソフトを導入し、OSやアプリケーションを可能な限り最新の状態に更新しておくこと。同社は、「100%の対策はないと言われるが、脆弱性攻撃は該当する脆弱性を解消すれば、100%防ぐことができる」と解説する。

特にJavaやFlash、Silverlightなどのソフトウェアは、IEなどWebブラウザのプラグインとして利用されるケースが多いために、更新状況をユーザーが気付きにくいことも。「Windows UpdateやJava、Flashなどの自動更新機能を必ず確認してほしい」と呼び掛けている。

関連記事

- 脆弱性攻撃の対策に工夫を――2014年上半期の脅威から読み解く傾向は?

- 日本に集中するFlash Player脆弱性の悪用攻撃、対策はパッチ適用

- 最悪だったWeb改ざんとマルウェア感染攻撃をふりかえる・2013年まとめ

- 「ドライブ・バイ・ダウンロード攻撃」が前年の2倍に 日本IBMの国内脅威調査

- 偽の医療費通知でPCを遠隔操作、年末調整を狙う攻撃か?

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- 生成AIは2025年には“オワコン”か? 投資の先細りを後押しする「ある問題」

- Javaは他のプログラミング言語と比較してどのくらい危険なのか? Datadog調査

- 「Gemini」でBigQuery、Lookerはどう変わる? 新機能の詳細と利用方法

- Appleの生成AI「MM1」は何ができるの? 他のLLMを凌駕する性能とは

- 生成AIは検索エンジンではない 当たり前のようで、意識すると変わること

- 大田区役所、2023年に発生したシステム障害の全貌を報告 NECとの和解の経緯

- PHPやRust、Node.jsなどで引数処理の脆弱性を確認 急ぎ対応を

- HOYAに1000万ドル要求か サイバー犯罪グループの関与を仏メディアが報道

- 爆売れだった「ノートPC」が早くも旧世代の現実

ドライブ・バイ・ダウンロード攻撃の仕組み(情報処理推進機構より)

ドライブ・バイ・ダウンロード攻撃の仕組み(情報処理推進機構より) 日本からのアクセス先の不正サイトで使用されていた攻撃ツールの内訳(トレンドマイクロより)

日本からのアクセス先の不正サイトで使用されていた攻撃ツールの内訳(トレンドマイクロより) 不正サイトから送り込まれるJavaScriptの例。ユーザーのコンピュータの環境情報を採取するが、難読化によってセキュリティソフトの検知を逃れるようにしている(同)

不正サイトから送り込まれるJavaScriptの例。ユーザーのコンピュータの環境情報を採取するが、難読化によってセキュリティソフトの検知を逃れるようにしている(同) Windows 7の場合、Flash Playerの設定は「コントロールパネル」内に

Windows 7の場合、Flash Playerの設定は「コントロールパネル」内に