第3回 招かざるセキュリティの脅威、マシンデータから見つけるには:実践 Splunk道場(2/3 ページ)

マシンデータから問題を見つける

前回までマシンデータ・プラットフォームのSplunkについて解説してきたが、Splunkはセキュリティ専用装置ではないにもかかわらず、セキュリティのユースケースが広がっている。

上述したサイバーキルチェーンを見つけるためには、Splunk単体では何もできない。各々のセキュリティデバイスでも個々の事象判別、限定対応に留まる。しかし、サーバやネットワーク、Webなどの非セキュリティのマシンデータとセキュリティデータを活用することでサイバーキルチェーンを見つけ出し、連動する脅威の分断に寄与できる。いわゆる「SIEM」と呼ばれる領域だ。マシンデータを分析することで得られる幾つかの特徴のうち、Splunkの主な3つの特徴を見てみたい。

1.キルチェーンを検出するためのファーストトリガー

複数のログの相関分析を行い、アラームを出力する。メッセージ内容、時間軸、回数、カテゴリ別にイベントを生成、ユーザーの意図によって相関することは自由自在だ。例えば、次のようなことができる。

- Active Directoryに存在しないユーザーIDによる認証失敗を検出

- 認証失敗が5回以上発生した1分以内にログインの成立の検出

- ファイアウォールを通過したアドレスに対して3分以内にIDS(侵入検知システム)で検知され、かつサーバまで到達した通信は何か

- 脆弱性のCVE番号を利用してIDSで検出した攻撃が脆弱性スキャナによって、同じ脆弱性のCVEの存在有無の確認により危険度の上下動

- KPIを用いたベースライン分析による異常検出

- HTTPやDNSのログを利用した異常通信の検出

- 脅威インテリジェンスとの照合

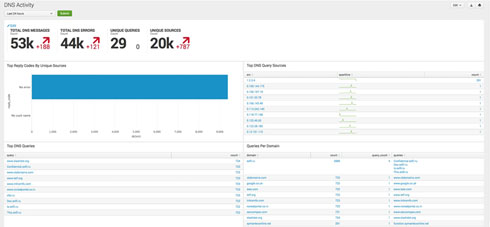

例えば、ランダムジェレネートされたDNSは攻撃元に利用され、また、情報漏えいでDNSがトンネル対象としても度々利用されるようになった。このため、DNSのログやパケットキャプチャから名前解決のNameを解析対象とすることも重要である。よって、Nameの異常性や生存頻度、アクセス頻度から問題を割り出すことで、DNSはサイバーキルチェーンを見つけだすファーストトリガーとして利用できる(図5参照)。

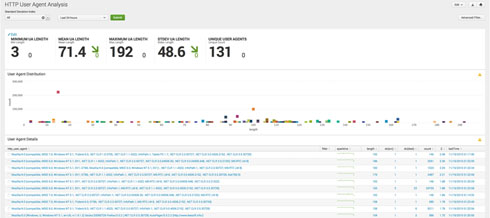

またHTTPのログを利用し、User Agentの異常を見出すことも重要である。異常なUser Agentからのアクセスは、不正な端末からのアクセスの可能性が高く、中間者攻撃の場合、攻撃者はWebブラウザを利用しないため、この手の検出の有効性は特に高い(図6参照)。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見