第3回 招かざるセキュリティの脅威、マシンデータから見つけるには:実践 Splunk道場(3/3 ページ)

T shapeアナリティクスの実現

例えば、ある一つの事象を考えてみる。完全でないにしても既知の事象であれば、IDSやIPS(侵入防御システム)で脆弱性を利用したエクスプロイトコードをネットワーク上で見つけることができる。また、サンドボックスを利用して添付に含まれるマルウェアや、その後のコールバック通信の判断ができるであろう。未修正の脆弱性を悪用した「0-day」の検出は特に難しい。

セキュリティ対策は、こうした事実を見つけて終わりではない。セキュリティ上の事象へ組織的に対応する「CSIRT」のインシデントハンドリングには、影響範囲や真因の特定において多忙を極める。それは攻撃のコードを見極めることに加え、人に近いところで以下のような“泥臭い”対応が必要不可欠であり、サイバー攻撃などへの対応は大変なことである。

- そこで見つかった問題は?

- いつからいつまで? 何週間、何カ月?

- 何回? 何百回、何千回?

- 方法は? 外部、内部、マルウェア、脆弱性?

- どこから? 日本、海外、匿名Proxy?

- どのあて先に? サーバ、端末?

- どのファイルに? 機密レベルは?

- どのDBに? インデックス数は? なぜアクセスできる?

某企業の情報漏えい事故では、社会的なインパクトの大きいインシデントの分析と報告に半年以上の時間を費やしている。Splunkにはインシデントをすぐに分析するための機能があり、専用ダッシュボードを利用することで分析時間が劇的に早くなる。このことは調査の正確性にも寄与するだろう。

- 認証状況分析ダッシュボード

- ユーザーアクセス分析ダッシュボード

- エンドポイント分析ダッシュボード

- マルウェア分析ダッシュボード

- ネットワーク分析ダッシュボード

- プロトコル(メール、DNS、HTTP)分析ダッシュボード

- 不正アクセス分析ダッシュボード

- 脆弱性分析ダッシュボード

- アセット管理ダッシュボード

セキュリティのApps

Splunkプラットフォーム上で利用できるAppsが多数あることを以前紹介したが、セキュリティだけでも300以上のAppsを利用できる。

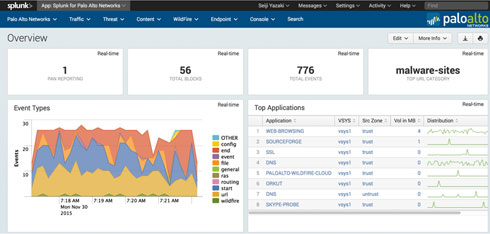

セキュリティーベンダーが提供する製品に特化したダッシュボードや、サーチのサンプル特集、可視化の方法、機械学習の方法などがあり、サーチを作らなくても、テンプレートであるAppsを利用することでSplunkによる問題の検出、分析をすぐに始められる(図7参照)。Spunkを初めて利用するユーザーであっても、容易にSplunkのコマンドを理解し、セキュリティ運用を俯瞰する大きな助けとなるだろう。

これらを実現するためにはいくつかのマシンデータが必要になる。マシンデータを集めること、データソース数あるいはデータ量が多ければ多いほど骨の折れるように感じるが、実際にはこれが最も近い道のりなのではなかろうか。

また、ガイドラインという意味では「SAN TOP20 クリティカルセキュリティコントロール(CSC)」が存在する。CSCでは対策すべきサイバーセキュリティ空間でのガイドラインが列挙されており、特にTop5はベストプラクティスとして最初に行うべき項目と推奨されている。CSCを利用するのであれば、組織体でのセキュリティマネジメントをどのように運用するかというガイドもSplunkで提供しているのでぜひ参考にしていただきたい。

著者:矢崎誠二(Splunk Services Japan/シニアセールスエンジニア)

1999年よりインターネットセキュリティに特化した事業、サービスを専任。セキュリティ黎明期より、脆弱性・不正侵入検知の分野を中心としたセキュリティコンサルティングサービスに参画する。セキュリティ監査およびペネトレーションテストを日本の様々な顧客に提供するとともに、IDアクセス管理、アプリケーションセキュリティ、SIEMなどを含めセキュリティフレームワーク全体のソフトウェアに関する技術支援を遂行する。近年はビッグデータにおけるセキュリティ分析に従事。

関連記事

第2回 マシンデータの検索からヒントを可視化する方法

第2回 マシンデータの検索からヒントを可視化する方法

前回はマシンデータを活用することのメリットを紹介しました。今回はSplunkを通じて多種多様なマシンデータから知見を得ていくための操作を解説します。 第1回 オペレーションを変えるマシンデータの活用とは?

第1回 オペレーションを変えるマシンデータの活用とは?

ITシステムやセキュリティをはじめ、その運用をより良くしていくヒントはデータにあります。その分析プラットフォームとして注目されているSplunkの使い方を解説していきます。 「あけおめメール」に備えろ! KDDIが装備したデータ分析基盤とは?

「あけおめメール」に備えろ! KDDIが装備したデータ分析基盤とは?

元日になった瞬間に飛び交う「あけおめメール」は、トラフィックを圧迫される通信事業者にとって、実に悩ましい存在だ。年末年始に向けてKDDIが約2カ月で構築した秘策とは? 怪しい動きは自社でも調査 大成建設に聞くセキュリティの取り組み

怪しい動きは自社でも調査 大成建設に聞くセキュリティの取り組み

昨今のセキュリティ対策ではサイバー攻撃などのインシデント(事故や事件)へ迅速な対応をできることが強く求められている。大成建設はそのためのチーム「T-SIRT」を2013年に結成した。T-SIRT誕生の経緯や日々の活動とはどのようなものか――。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見